インテルとマイクロソフトがCVE-2022-0001脆弱性に対する重要な緩和策を共有

2024 年 3 月、研究者らは Intel CPU に、攻撃者が分岐履歴を操作できる分岐履歴インジェクション (BHI) の脆弱性 (CVE-2022-0001) を発見しました。これにより、デバイス上の重要な情報が公開されました。

Intelの公式ウェブサイトによると、脆弱性は次のように説明されている。

Intel CPU の CVE-2022-0001 脆弱性は、影響を受けるプロセッサの数が多いことから、大きなセキュリティ上の脅威でした。その後、被害を最小限に抑えるために、緩和策を迅速に共有する必要がありました。

Microsoft と Intel が CVE-2022-0001 に対抗するための緩和策を共有

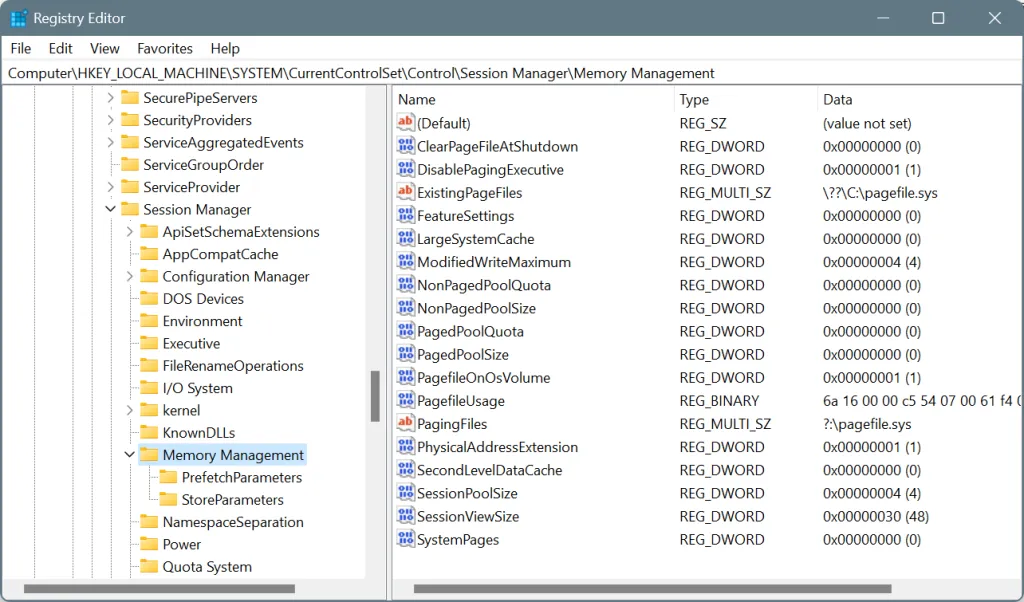

専用の脆弱性ページでは、次の変更が提案されています。

これらは、Intel プロセッサを搭載した Windows デバイスにのみ手動で適用する必要があることに注意してください。また、変更を行う前にレジストリをバックアップしてください。または、問題が発生した場合には、いつでもレジストリへの変更を元に戻したり、バックアップなしでレジストリを復元したりすることができます。

これらの緩和策もパフォーマンスに影響を与える可能性がありますが、Microsoft または Intel が CVE-2022-0001 に対するより実行可能な解決策を発見するまでは、これが最善の策です。

CPU メーカーに関しては、Intel が公式 Web サイトでブランチ履歴を保護するための緩和策を公開しています。また、Intel は、将来のプロセッサにハードウェア レベルで CVE-2022-0001 の緩和策が含まれる可能性があり、手動で適用する必要はないと述べています。

ブランチ ヒストリー インジェクションの脆弱性は保護されていないシステムに大きなリスクをもたらすため、すべてのユーザーに Intel と Microsoft が推奨する変更を行うことをお勧めします。回避する方法はありません。

このような脆弱性は時々発生し、すぐに修正が共有されます。たとえば、最近発見された別の脆弱性である Rust CVE-2024-24576 により、ハッカーがシステムにすぐにアクセスできるようになりました。これに対抗するには、Rust ストレージ ライブラリをバージョン 1.77.2 に更新する必要がありました。

緩和策の実施中に問題が発生した場合は、コメント欄でお知らせください。

reg 追加 “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management” /v FeatureSettingsOverride /t REG_DWORD /d 0x00800000 /freg 追加 “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management” /v FeatureSettingsOverrideMask /t REG_DWORD /d 0x00000003 /f

分岐履歴インジェクション (BHI) は、モード内 BTI の特定の形式を表します。攻撃者は、ユーザーからスーパーバイザー、またはゲストから VMX ルート モードに移行する前に分岐履歴を操作して、間接分岐予測子が間接分岐の特定の予測子エントリを選択するように仕向け、予測されたターゲットの開示ガジェットが一時的に実行されます。関連する分岐履歴に、以前のセキュリティ コンテキスト、特に他の予測子モードで行われた分岐が含まれている可能性があるため、これが可能になる場合があります。

コメントを残す