Intel et Microsoft partagent des mesures d’atténuation vitales pour la vulnérabilité CVE-2022-0001

En mars 2024, des chercheurs ont découvert une vulnérabilité BHI (Branch History Injection), CVE-2022-0001, dans les processeurs Intel, où les attaquants pouvaient manipuler l’historique des branches. Cela a exposé des informations critiques sur l’appareil.

Selon le site officiel d’Intel , la vulnérabilité peut être décrite comme suit :

La vulnérabilité CVE-2022-0001 dans les processeurs Intel constituait une menace de sécurité majeure, compte tenu du grand nombre de processeurs concernés . Par la suite, les mesures d’atténuation ont dû être rapidement partagées pour minimiser les dégâts !

Microsoft et Intel partagent des mesures d’atténuation pour contrer CVE-2022-0001

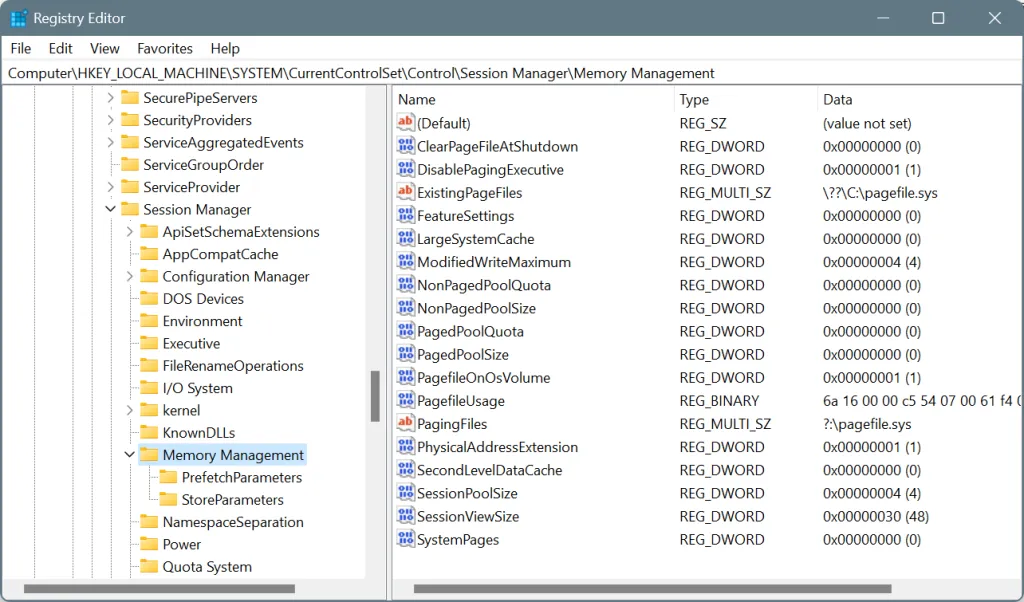

Sur la page dédiée aux vulnérabilités, il suggère les changements suivants :

N’oubliez pas que ceux-ci doivent être appliqués manuellement uniquement aux appareils Windows exécutant des processeurs Intel. Sauvegardez également le registre avant d’apporter les modifications. Ou, en cas de problème, vous pouvez toujours annuler les modifications apportées au registre ou même restaurer le registre sans sauvegarde.

Ces atténuations peuvent également affecter les performances, mais constituent votre meilleur pari jusqu’à ce que Microsoft ou Intel découvre une solution plus viable pour CVE-2022-0001.

Quant au fabricant du processeur, Intel a partagé des mesures d’atténuation sur le site officiel pour protéger l’historique de la branche. Intel indique également que ses futurs processeurs peuvent contenir des atténuations pour CVE-2022-0001 au niveau matériel, et que vous n’aurez pas à les appliquer manuellement !

Nous recommandons à tous les utilisateurs d’effectuer les modifications recommandées par Intel et Microsoft, car la vulnérabilité Branch History Injection présente un risque important sur les systèmes non protégés. Il n’y a aucun moyen de contourner ce problème !

De telles vulnérabilités surviennent de temps en temps et un correctif sera bientôt partagé. Par exemple, une autre vulnérabilité récente, Rust CVE-2024-24576, a permis aux pirates d’accéder rapidement à vos systèmes. Pour contrer cela, vous avez dû mettre à jour la bibliothèque de stockage Rust vers la version 1.77.2.

Si vous rencontrez des problèmes pour appliquer les mesures d’atténuation, faites-le-nous savoir dans la section commentaires.

reg ajouter « HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management » /v FeatureSettingsOverride /t REG_DWORD /d 0x00800000 /freg ajouter « HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management » /v FeatureSettingsOverrideMask /t REG_DWORD /j 0x00000003 /f

Branch History Injection (BHI) décrit une forme spécifique de BTI intra-mode, dans laquelle un attaquant peut manipuler l’historique de branche avant de passer du mode utilisateur au superviseur ou à l’invité au mode racine VMX dans le but d’amener un prédicteur de branche indirect à sélectionner une entrée de prédicteur spécifique. pour une branche indirecte, et un gadget de divulgation sur la cible prédite s’exécutera de manière transitoire. Cela peut être possible puisque l’historique de branchement pertinent peut contenir des branchements effectués dans des contextes de sécurité antérieurs, et en particulier dans d’autres modes de prédicteur.

Laisser un commentaire