Windows 11ではNTLM認証を廃止し、Kerberosを採用

Windows 11のセキュリティを強化する継続的な取り組みの一環として、Microsoft は New Technology LAN Manager (NTLM) 認証プロトコルを無効にし、オペレーティング システムに Kerberos をさらに実装する予定であると述べています。

同社によると、Kerberos 認証プロトコルは長年存在しており、うまく機能していますが、すべてのシナリオで機能しているわけではありません。これが、ローカル ドメイン コントローラー (DC) への接続を必要としない NTLM がまだ使用されている理由です。 )、ローカル アカウントで機能し、ターゲット サーバーの ID は必要ありません。

この現在の設定の問題は、NTLM がKerberosほど安全ではなく、多くの開発者や組織が安全性の低い認証方法をアプリやサービスにハードコーディングしていることです。

制限とセキュリティ リスクのため、Microsoft は Kerberos をより魅力的なものにし、Windows 11 でNTLM を無効にするためのいくつかの改善に取り組んでいます。

最初の改善点は IAKerb です。これは、DC への見通しのないデバイスが見通しのあるサーバー経由で認証できるようにする新しいパブリック拡張機能です。このソリューションは、Windows 認証スタックを使用して、アプリケーションがドメイン コントローラーへの見通し線を必要とせずに、Kerberos からの要求をプロキシします。また、IAKerb は転送中の暗号化とセキュリティを提供してリプレイ攻撃やリレー攻撃を防止し、リモート認証に適しています。

2 番目の改善点は、Kerberos を介したローカル アカウント認証をサポートするために、セキュア アカウント マネージャー (SAM) の上にキー配布センター (KDC) を実装することです。この機能は IAKerb を使用して、Windows がDNS、netlogon、DCLocator などの他のエンタープライズ サービスのサポートを追加したり、新しいポートを開いたりすることなく、リモート ローカル コンピューター間で Kerberos メッセージを渡すことができるようにします。

IAKerb と同様に、KDC は Advanced Encryption Standard (AES) 暗号化を使用して認証メカニズムのセキュリティを向上させます。

さらに同社は、NTLM のハードコーディングされた実装を使用しているオペレーティング システムの既存のコンポーネントに取り組み、Negotiate プロトコルを使用して Kerberos 用の IAKerb と KDC を活用する予定であると説明しました。

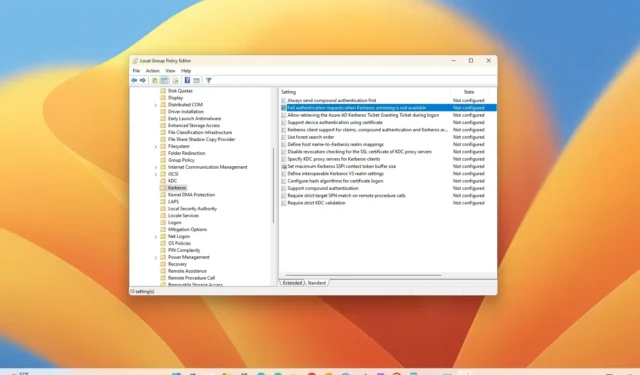

同社はまた、これらの変更は(ほとんどのシナリオで)構成を必要とせずに自動的に展開され、プロトコルは当面はフォールバックメカニズムとしてサポートされ続けると述べた。同社はまた、組織がプロトコルを監視および制御できるように、NTLM 管理コントロールを更新しています。

コメントを残す