Microsoft verhelpt fouten in het Kerberos PAC Validation Protocol: CVE-2024-26248 en CVE-2024-29056

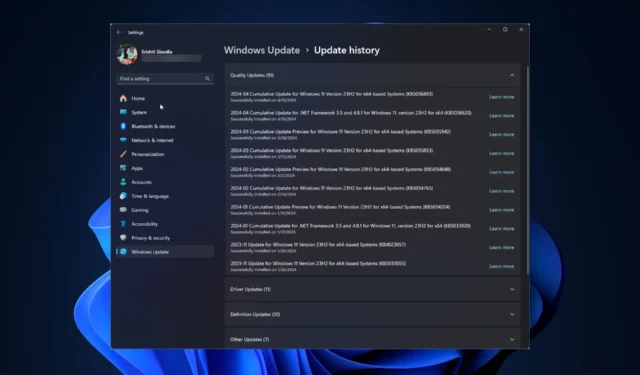

Op dinsdag 9 april 2024 heeft Microsoft updates KB5036892 en KB5036893 voor Windows 10 en 11 uitgebracht, waarmee een aantal nieuwe functies worden geïntroduceerd en bekende problemen worden opgelost.

Hiermee heeft Microsoft ook een aantal Kerberos PAC-beveiligingsproblemen met authenticatie gepatcht die werden bijgehouden onder CVE-2024-26248 en CVE-2024-29056.

Beide kwetsbaarheden zijn misbruik van bevoegdheden die de PAC-handtekeningcontroles omzeilen die eerder in KB5020805 waren geïmplementeerd.

In het ondersteuningsdocument wordt vermeld:

Het document vermeldt een belangrijk punt: alleen het downloaden en installeren van de updates op of na 9 april 2024 zal de beveiligingsproblemen in CVE-2024-26248 en CVE-2024-29056 niet standaard direct oplossen.

Zodra de omgeving volledig is bijgewerkt, moet u overschakelen naar de Afgedwongen modus om de beveiligingsproblemen voor alle apparaten volledig te beperken.

Dit betekent dat u er eerst voor moet zorgen dat Windows-domeincontrollers en -clients worden bijgewerkt met de beveiligingsupdate die op of na 9 april 2024 is uitgebracht. Controleer vervolgens de compatibiliteitsmodus om te zien of de apparaten zijn bijgewerkt.

Schakel vervolgens de handhavingsmodus in uw omgeving in om beveiligingsproblemen zoals CVE-2024-26248 en CVE-2024-29056 op te lossen.

Hier vindt u de details van de toekomstige wijzigingen

Voor meer details kunt u het ondersteuningsdocument voor KB5037754 raadplegen . Heeft u de beveiligingspatch van 9 april geïnstalleerd? Als dit niet het geval is, installeer het dan zo snel mogelijk en zorg ervoor dat de handhavingsmodus is ingeschakeld om deze beveiligingsproblemen op te lossen.

9 april 2024: Eerste implementatiefase – Compatibiliteitsmodus

De eerste implementatiefase begint met de updates die op 9 april 2024 zijn uitgebracht. Deze update voegt nieuw gedrag toe dat misbruik van bevoegdheden voorkomt, beschreven in CVE-2024-26248 en CVE-2024-29056, maar dwingt dit niet af tenzij beide Windows-domeincontrollers en Windows-clients in de omgeving worden bijgewerkt.

Om het nieuwe gedrag mogelijk te maken en de kwetsbaarheden te beperken, moet u ervoor zorgen dat uw gehele Windows-omgeving (inclusief zowel domeincontrollers als clients) is bijgewerkt. Auditgebeurtenissen worden geregistreerd om apparaten te helpen identificeren die niet zijn bijgewerkt.

15 oktober 2024: afgedwongen door standaardfase

Updates die op of na 15 oktober 2024 zijn uitgebracht, zullen alle Windows-domeincontrollers en -clients in de omgeving naar de afgedwongen modus verplaatsen door de registersubsleutelinstellingen te wijzigen in PacSignatureValidationLevel=3 en CrossDomainFilteringLevel=4, waardoor het veilige gedrag standaard wordt afgedwongen.

De standaardafgedwongen instellingen kunnen door een beheerder worden overschreven om terug te keren naar de compatibiliteitsmodus.

8 april 2025: Handhavingsfase

De Windows-beveiligingsupdates die op of na 8 april 2025 zijn uitgebracht, zullen de ondersteuning voor de registersubsleutels PacSignatureValidationLevel en CrossDomainFilteringLevel verwijderen en het nieuwe veilige gedrag afdwingen. Er is geen ondersteuning voor de compatibiliteitsmodus na installatie van deze update.

De Windows-beveiligingsupdates die op of na 9 april 2024 zijn uitgebracht, verhelpen kwetsbaarheden voor misbruik van bevoegdheden met het Kerberos PAC Validation Protocol . Het Privilege Attribute Certificate (PAC) is een uitbreiding op Kerberos-servicetickets. Het bevat informatie over de authenticerende gebruiker en zijn rechten. Deze update verhelpt een kwetsbaarheid waarbij de gebruiker van het proces de handtekening kan vervalsen om de PAC-handtekeningvalidatiebeveiligingscontroles te omzeilen die zijn toegevoegd in KB5020805 .

Geef een reactie