Linux で最高のステガノグラフィ ツールの 5 つ

ステガノグラフィーは、あるタイプの情報を別のタイプの情報に入れ、それを隠そうとする技術およびプロセスです。これは、個人が通常のオブジェクト内に秘密情報を保持したい場合によく行われます。

この記事では、現在 Linux で利用できる最高のステガノグラフィ ツールを 5 つ紹介します。それだけでなく、これらのユーティリティを使用して最初のメッセージを非表示にする方法も示します。

ステガノグラフィとは何か、それを使用する理由

ステガノグラフィーは新しいイノベーションではありません。古代ギリシャ人の時代から、歴史家は、文化がステガノグラフィーを使用して情報を明白な場所に隠す方法について書いてきました。そのための有名な記述の 1 つは、ヘロドトスが使用人の裸の頭皮に短いメッセージを刺青したヒスティアイオスの物語でした。

それ以来、テクノロジーの進歩により、個人はデジタルオブジェクトの中でもステガノグラフィーを使用できるようになりました. たとえば、単純な JPEG 写真の中に本全体を挿入できるようになりました。

ステガノグラフィ ツールを使用する最大の利点の 1 つは、シンプルで使いやすいことです。ほとんどの場合、これらのプログラムは、メッセージとダミー ファイルを取得する単純なコマンド ライン ユーティリティです。

ステガノグラフィ ツールのもう 1 つの利点は、無料で入手できることです。現在、ほとんどの開発者は、ユーティリティをフリー オープン ソース ソフトウェア (FOSS) としてライセンス供与しています。そのため、ステガノグラフィーを開始するには、コンピューターとインターネット接続があれば十分です。

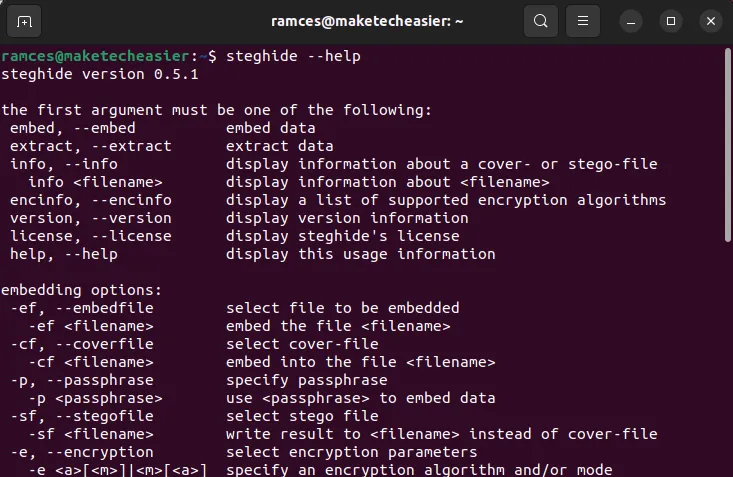

1.ステギド

Steghide は、今日最も人気のあるステガノグラフィック ツールの 1 つです。これは、画像内のテキストをエンコードする単純なコマンド ライン プログラムです。Steghide は、ダミー ファイル内にビットのランダムなリストを作成し、それらのビットの間に秘密のデータを挿入することによって機能します。

このアプローチは、データがダミー ファイルにシームレスに溶け込むことを意味します。さらに、steghide には、デフォルトで堅実な圧縮および暗号化アルゴリズムも付属しています。これにより、ファイルに機密データが含まれていることを悪意のある人物が知っていたとしても、情報を抽出するのが困難になります。

次のコマンドを実行して、Ubuntu および Debian に steghide をインストールできます。

sudo apt install steghide

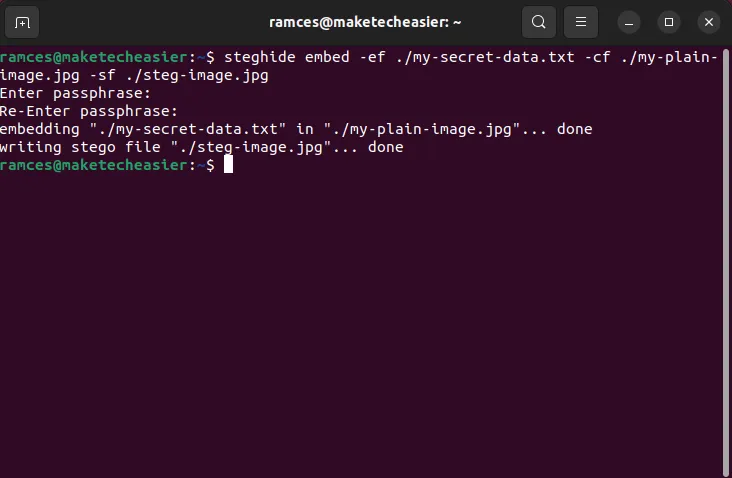

完了したら、次のコマンドを実行して、最初のステガノグラフィック ファイルを作成できます。

steghide embed -ef. /my-secret-data.txt -cf. /my-plain-image.jpg -sf. /steg-image.jpg

長所

- すばやく簡単に使用

- チェックサムを使用してデータの整合性を検証します

短所

- 出力はオリジナルよりも著しく大きい

- 元のダミーファイルの小さなビットを変更します

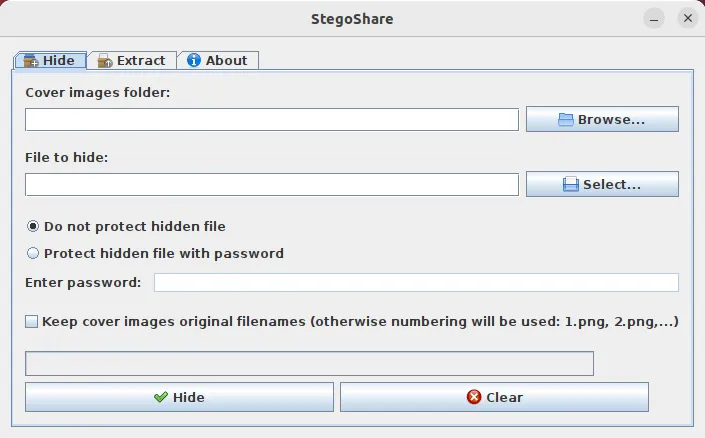

2.ステゴシェア

Stegoshare は、イメージ ファイル内のデータを非表示にするための直感的なインターフェイスをユーザーに提供するグラフィカルなステガノグラフィ ツールです。steghide とは異なり、stegoshare は複数のファイル内の大きなバイナリをエンコードできる点で優れています。

stegoshare が他のツールに勝るもう 1 つの重要な利点は、移植性が高いことです。これは、他のユーザーが使用している OS に関係なく、プログラムを他のユーザーに配布できることを意味します。たとえば、Linux でエンコードし、Windows でもデコードできます。

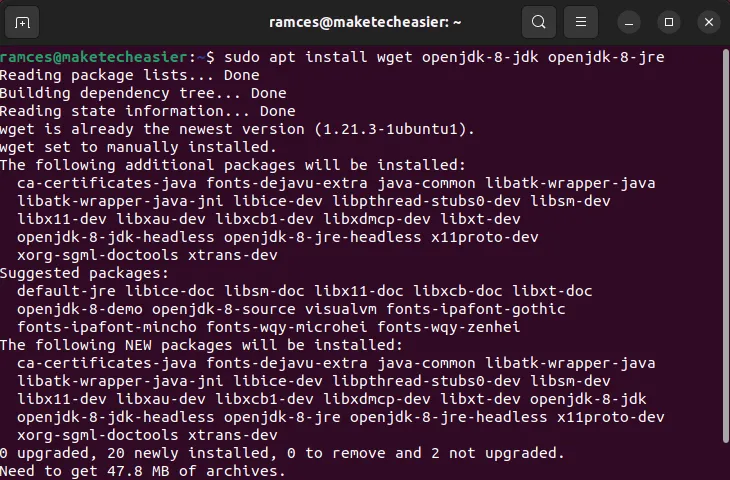

- stegoshare を使用するには、最初にその依存関係をインストールする必要があります。

sudo apt install wget openjdk-8-jdk openjdk-8-jre

- 開発者の Web サイトから stegoshare のバイナリをダウンロードします。

wget http://downloads.sourceforge.net/stegoshare/StegoShare.jar

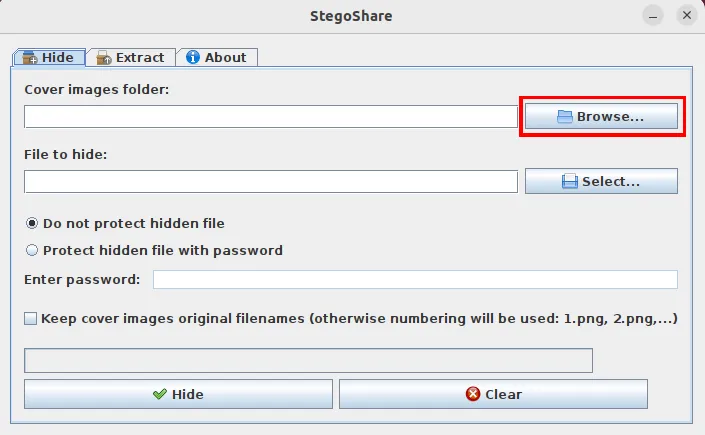

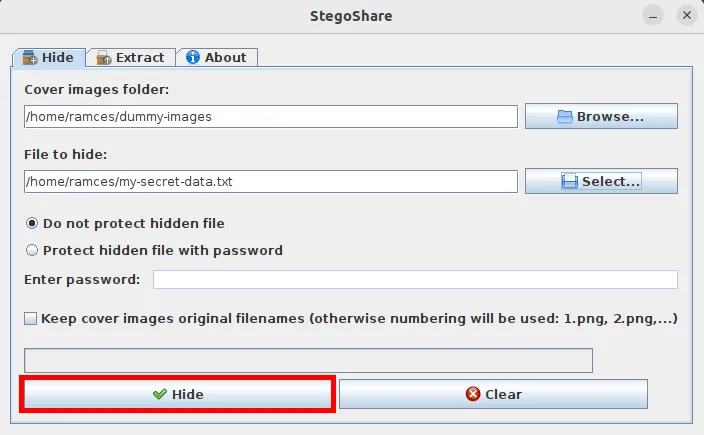

- プログラムを実行し、「参照」をクリックします。

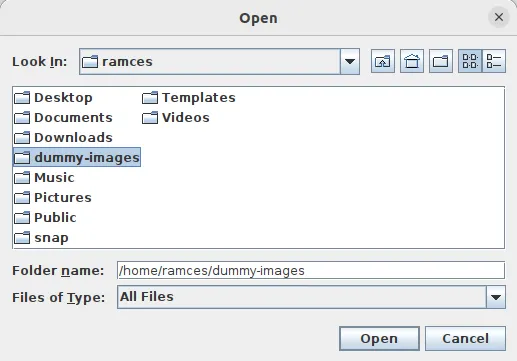

- ダミーの画像フォルダーを選択します。

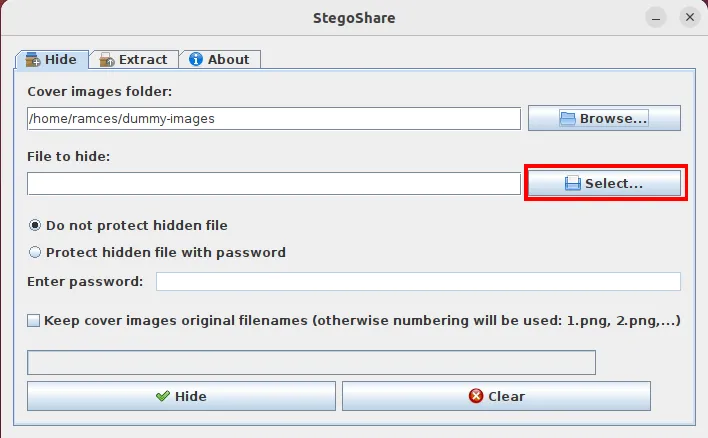

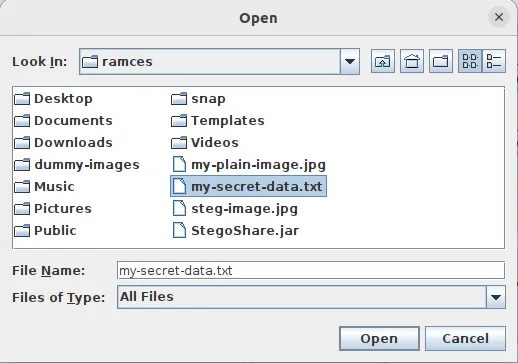

- 「参照」の下にある「選択」ボタンをクリックします。

- 非表示にするファイルを選択します。

- 「非表示」ボタンをクリックして、秘密のデータをダミー ファイルにエンコードします。

長所

- シンプルで使いやすい

- Java を実行するすべてのプラットフォームで動作します

短所

- 大きなファイルを生成します

- 画像解析ツールはstegoshareのアルゴリズムを検出できます

3. ウェーブステグ

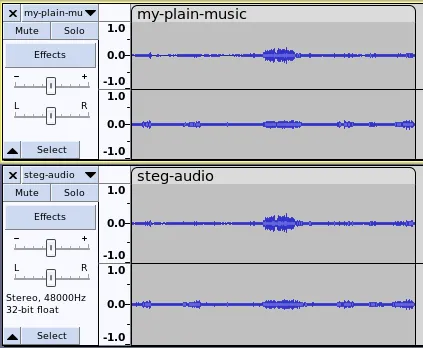

画像内に情報を埋め込むだけでなく、サウンド ファイルを使用して情報を隠すこともできます。Wavsteg は、デジタル オーディオ ファイルのビット間に機密データをブレンドできる、シンプルでありながら効果的なツールです。

wWavsteg はオーディオ ファイル全体を読み取り、その「最下位ビット」を探します。これらは、ファイル内のデータを削除も変更もしないファイルの部分です。つまり、機密データを含むオーディオ ファイルは、「クリーンな」ファイルと聴感上の違いはありません。

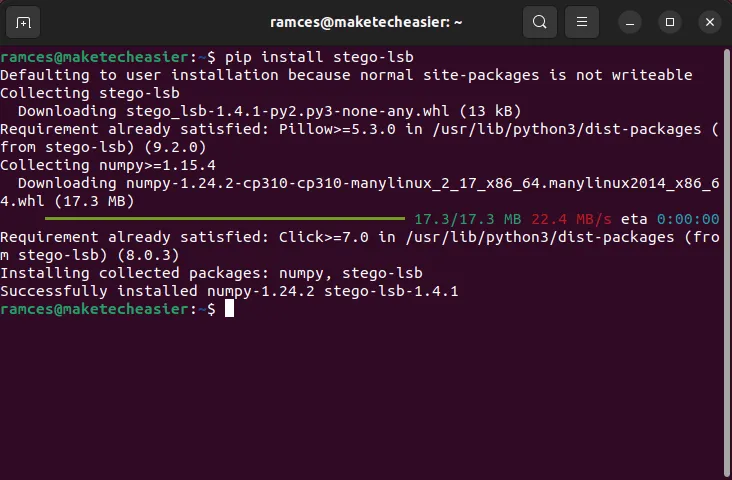

- 依存関係をインストールします。

sudo apt install python3 python3-pip

PATH=$PATH:/home/$USER/.local/bin/

- pip を使用してプログラムをインストールします。

pip install stego-lsb

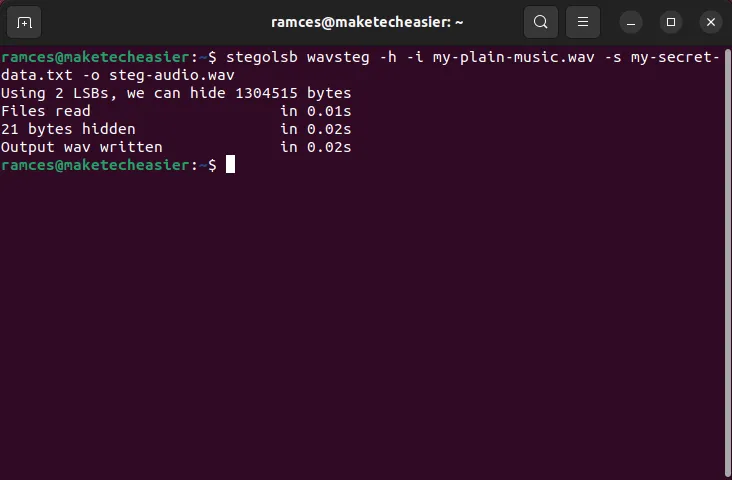

- インストールしたら、次のコマンドを使用してオーディオ ファイル内のデータのエンコードを開始できます。

stegolsb wavsteg -h -i my-plain-music.wav -s my-secret-data.txt -o steg-audio.wav

長所

- 軽くて使いやすいです

- 他のオーディオファイルとの聴取上の違いはありません

短所

- テキストファイルでのみ機能します

- 大きなファイルを生成できます

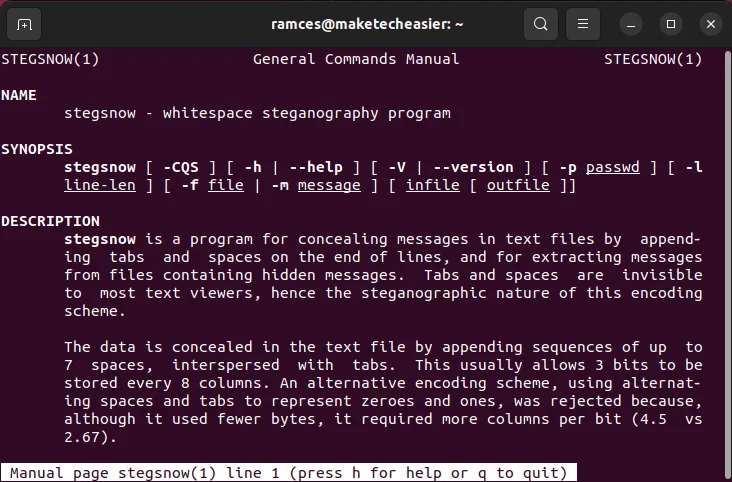

4. 雪

Snow は、空白とタブを使用してテキスト ファイル内の情報を非表示にする軽量ツールです。つまり、他のステガノグラフィ ツールとは異なり、snow はバイナリ形式に依存して機密データをエンコードしません。これは、大きなバイナリ ファイルを共有できない場合に非常に役立ちます。

Snow はプレーン テキストのみに依存しているため、バイナリ ファイルと同様にファイルを圧縮および暗号化することが可能です。そのため、雪は他のテキスト データと混じり合う非常に小さなファイルを生成する可能性があります。

- 次のコマンドで Snow をインストールできます。

sudo apt install stegsnow

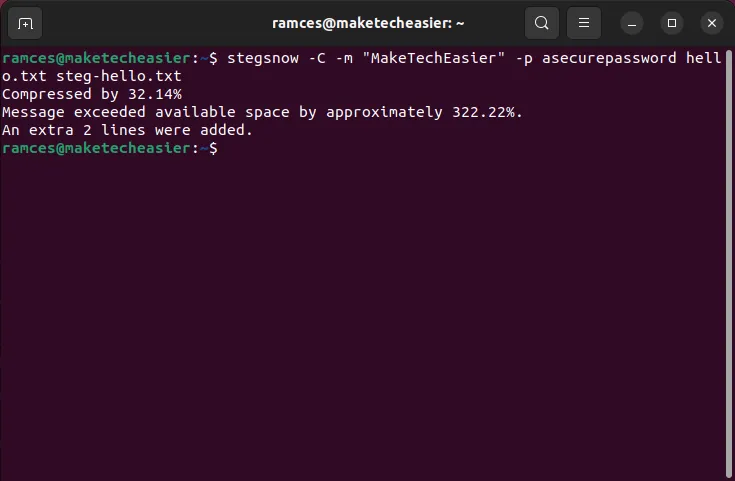

- 次のコマンドを使用して、ファイル「hello.txt」内のフレーズ「MakeTechEasier」を非表示にします。

stegsnow -C -m "MakeTechEasier"-p asecurepassword hello.txt steg-hello.txt

長所

- 小さなファイルを生成します

- プレーンテキストを受け入れる任意のプログラムで出力テキストを使用できます

短所

- データ容量は非常に制限される可能性があります

- その暗号化アルゴリズムは比較的時代遅れです

5. ステガノルート

デジタル ステガノグラフィは、従来、ファイル内に情報を隠していました。ただし、ダミー ファイルを使用せずにステガノグラフィを使用することも可能です。

Steganoroute は、TCP を使用して情報を隠すことができる革新的なネットワーク ツールです。そのしくみは、送信したいメッセージを含む偽の ICMP パケットをプログラムが作成することです。次に、ホストはサーバーの偽のパケットをリッスンし、ネットワーク分析ツールを使用してその情報をデコードできます。

- steganoroute の依存関係をインストールします。

sudo apt install git mtr python3 python-scapy

- リポジトリからプログラム ソース コードを複製します。

git clone https://github.com/stratosphereips/steganoroute.git

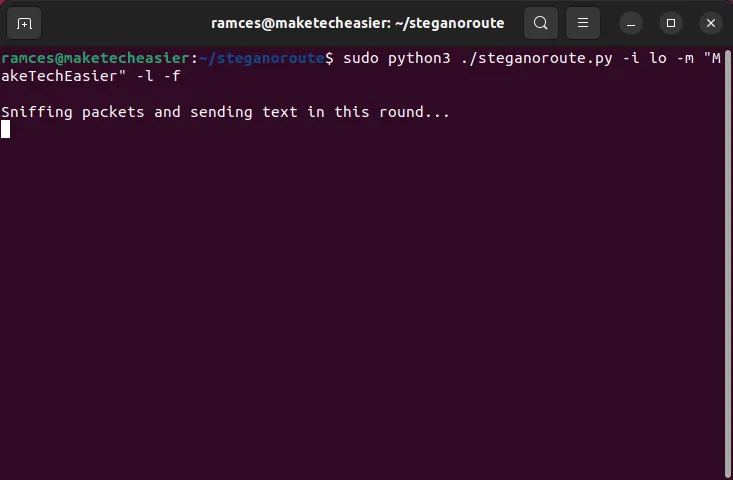

- 次のコマンドを実行して、ステガノルート メッセージをブロードキャストできます。

cd. /steganoroute

sudo iptables -I INPUT -p icmp --icmp-type 8 -j DROP

sudo python3. /steganoroute.py -i lo -m "MakeTechEasier"-l

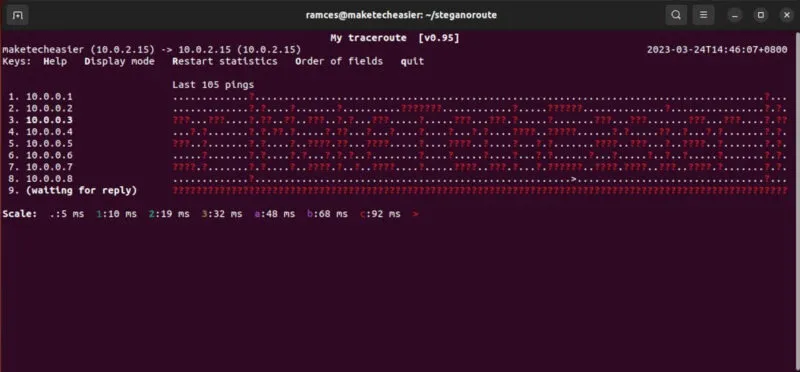

- 分析ツールを使用して、プログラムが適切にブロードキャストされているかどうかをテストします

mtr。

mtr -t your.local.lan.ip

実行中は、 を押してDメッセージを印刷する必要もあります。

長所

- ダミーファイルの作成に依存しない

- メッセージを共有するためにブロードキャストするだけです

短所

- ICMPパケットの偽造に依存しています

- 悪意のあるアクターがパケットを傍受し、メッセージを再構築する可能性があります

よくある質問

ステガノグラフィーはファイルの動作を変更しますか?

いいえ。デフォルトでは、ステガノグラフィ ツールは元のデータをできるだけ多く保持することを目的としています。これは、ファイルを他のユーザーと共有できることを意味し、他のユーザーは引き続き元のファイルを使用およびアクセスできます。

ステガノグラフィック画像を送信しましたが、メッセージが失われました。

これは、イメージ ホスティング プロバイダーの問題が原因である可能性が最も高いです。今日のほとんどの画像共有 Web サイトは、サーバーに到達するとすぐに画像を圧縮する傾向があります。これは、元の画像ファイルの正確なデータ構造に基づいているため、ステガノグラフィ ツールの問題です。

そのため、画像ホスティング プロバイダーがサーバーで送信する画像を圧縮していないことを確認してください。

ステガノグラフィーを使用してデータを隠すことの欠点はありますか?

場合によります。ほとんどの場合、steghide などのツールは、通常のデジタル ファイル内にデータを隠すことに依存しています。ステガノグラフィーによってファイルの動作が変わることはありませんが、デジタル ファイルに顕著な痕跡が残ります。ステガノグラフィを使用していることを悪意のあるアクターが認識している場合、これは問題になる可能性があります。

steganoroute 受信者が ICMP パケットを受信していません。

これは、ステガノルート サーバーが間違ったインターフェイスで ICMP パケットを送信したことが原因である可能性が最も高いです。これを修正するには、 を使用して使用するネットワーク インターフェイスを見つけますip addr。

その後、-iネットワーク インターフェイスに続いてオプションを追加します。たとえば、次の例では、イーサネット ポート経由で steganoroute を実行していますsudo. /steganoroute.py -i enp3s0 -m "MakeTechEasier"-l。

画像クレジット: Unsplash 経由の Icons8 チーム。Ramces Redによるすべての変更とスクリーンショット。

- フェイスブック

- つぶやき

コメントを残す