Windows 11 取消 NTLM 驗證,改採 Kerberos

作為提高Windows 11安全性的持續努力的一部分,微軟表示,它計劃禁用新技術 LAN 管理器 (NTLM) 身份驗證協議,並進一步在作業系統中實施 Kerberos。

據該公司稱,Kerberos 身份驗證協議已經存在多年並且運行良好,但並非在所有場景中都有效,這就是 NTLM 仍在使用的原因,因為它不需要連接到本地域控制器(DC ),它適用於本機帳戶,且不需要目標伺服器的身份。

目前設定的問題是 NTLM 不如Kerberos安全,許多開發人員和組織將不太安全的身份驗證方法硬編碼到他們的應用程式和服務中。

由於這些限制和安全風險,Microsoft 正在進行一些改進,以使 Kerberos 更具吸引力,然後在 Windows 11 上停用NTLM 。

第一個改進是 IAKerb,這是一個新的公共擴展,允許沒有 DC 視線的設備通過具有視線的伺服器進行身份驗證。此解決方案使用 Windows 驗證堆疊來代理來自 Kerberos 的請求,而不需要應用程式需要與網域控制站保持視線。此外,IAKerb 還提供傳輸中的加密和安全性,以防止重播或中繼攻擊,使其適合遠端身份驗證。

第二個改進是在安全帳戶管理員 (SAM) 之上實施金鑰分發中心 (KDC),以支援透過 Kerberos 進行本機帳戶驗證。此功能使用 IAKerb 允許 Windows 在遠端本機之間傳遞 Kerberos 訊息,而無需新增對其他企業服務(如DNS、netlogon 或 DCLocator)的支援或開啟新連接埠。

與 IAKerb 類似,KDC 使用高級加密標準 (AES) 加密來提高身份驗證機制的安全性。

此外,該公司還解釋說,它將致力於作業系統中使用 NTLM 硬編碼實現的現有元件,以便它們使用 Negotiate 協定來利用 IAKerb 和 KDC for Kerberos。

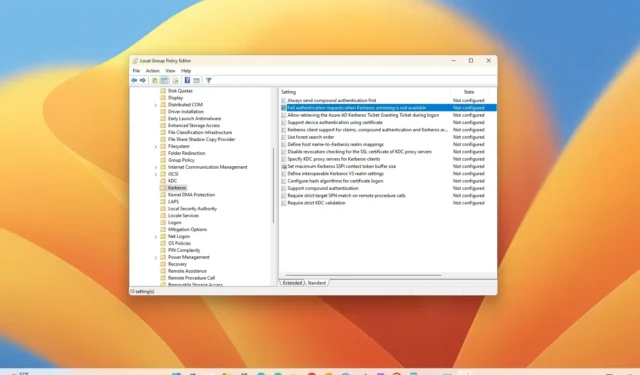

該公司還表示,這些變更將自動部署,無需配置(在大多數情況下),並且在可預見的未來,該協議將作為後備機制繼續支援。該公司還正在更新其NTLM 管理控制,以允許組織監視和控制該協議。

發佈留言