微軟召回簡單 Python 腳本未解決的人工智慧隱私問題

由於多模式生成人工智慧是過去幾年最熱門的話題之一,微軟自然希望將其整合到 Windows 上盡可能多的角落和縫隙中。然而,在 5 月 20 日宣布 Copilot+ 系統的 Recall 功能後不久,GitHub 上發布的一個簡單的 Python 腳本表明,微軟犯了一個非常嚴重的錯誤:它儲存的資料根本不安全。

微軟召回的一些背景

Microsoft Recall 是該公司新款 Copilot+ PC 的功能,配備了 Windows 11 的高級 ARM 版本。工作流程,而不需要遠端伺服器來處理請求。

Recall 旨在透過在您使用系統時定期對系統進行螢幕截圖來增強 Windows 體驗,然後透過電腦視覺 AI 模型來解釋螢幕上出現的元素來處理所有資訊。稍後可以使用它來幫助您篩選會話並幫助您回顧之前在會話中所做的事情。

如果您的螢幕隨時發生變化,Recall 將每五秒鐘截取一次螢幕截圖並儲存。否則,它會等待更改發生。

發生了什麼事?

6 月 7 日,GitHub 上一位名叫 Alexander Hagenah(xaitax)的用戶發布了一個名為 TotalRecall 的 Python 腳本,該腳本可以在本地運行並篩選所有本應安全儲存的資料。

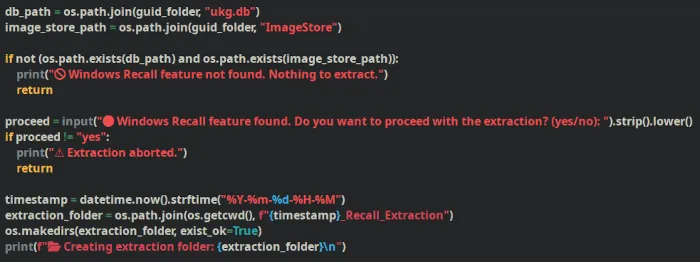

我們查看了腳本本身,只有 164 行程式碼,它所要做的就是在目標系統上的以下位置找到一個 SQLite .db檔:

找到文件後,腳本只需打開並讀取它即可。就是這樣。沒有黑客魔法。大部分程式碼用於定義和檢查腳本的儲存路徑以正確提取檔案。這裡沒有漏洞,因為 Recall 儲存的所有檔案都是公開且未加密的。

事實證明,儘管微軟在Recall 隱私概述中用了整整一個章節來宣傳「內建安全性」,但破解 Recall 資料庫所需的只是導航到一個資料夾並輸入一些 SQL 命令。所有圖像也以簡單視圖儲存在名為“ImageStore”的子資料夾中。

擔心的原因?

您所做的事情的未加密螢幕截圖(包括您可能以明文輸入的密碼)在沒有任何保護的情況下儲存在您的檔案系統中,這聽起來很可怕,但它並不像聽起來那麼災難性。

對隱私的擔憂仍然存在。讓使用者如此輕鬆地存取 Recall 的文件,沒有任何障礙,使得熟練的社會工程師很容易說服不懂技術的人不假思索地將CoreAIPlatform.00資料夾壓縮到 ZIP 檔案中,並移交所有資料。

某些應用程式可以使用 Recall 系統 API從UserActivity事件中惡意提取訊息,而不會產生任何後果。甚至可以在沒有提升權限的情況下執行此類資料捕獲,這意味著用戶在發生這種情況時甚至不會收到通知。

然而,這裡還有一線希望:在用戶不知情或不同意的情況下,遠端存取所有這些數據仍然極其困難。對於該系統中的所有故障,Recall 資料仍然會本地儲存在 Copilot+ 電腦上,該電腦附帶了任何 Windows 驅動的系統中一些最安全的預設。

所有相容裝置預設使用 Windows 裝置加密或 BitLocker,並透過裝置 PIN 和生物辨識資料提供增強的登入安全性。公平地說,透過一些十多年來一直有效的簡單密碼重置技術,後者仍然很容易繞過。

這仍然沒有讓微軟擺脫困境,但它至少解釋了為什麼該公司有信心提供未加密的 SQLite 資料庫並將 Recall 拍攝的所有圖像存儲在本地資料夾中不會是世界上最糟糕的事情無需額外加密。

如何解決這個問題

如果您使用的是 Copilot+ 系統,並且擔心 Recall 對系統安全性的影響,您可以透過前往「設定」功能表並點擊隱私權和安全性 -> Recall 和快照並停用「儲存快照」選項來停用 Recall。如果您沒有看到此選項,則您的系統上很可能沒有 Recall。

至於微軟應該做什麼,應該有一個沙箱空間,遠離本地運行的應用程式和腳本的存取。如果一個簡單的 Python 腳本可以獲取資料並在它創建的資料夾中對其進行排序,那麼相同腳本也可以將所有這些資料上傳到某個伺服器集區。如果沒有像系統的幾乎所有其他關鍵元件那樣完全加密在二進位 blob 中,那麼至少應該透過使用者存取控制質詢來阻止。

圖片來源:SDXL,所有螢幕截圖均由 Miguel Leiva-Gomez 提供

發佈留言