英特爾和微軟分享針對 CVE-2022-0001 漏洞的重要緩解措施

24 年 3 月,研究人員在 Intel CPU 中發現了分支歷史注入 (BHI) 漏洞 CVE-2022-0001,攻擊者可以利用該漏洞操縱分支歷史記錄。這暴露了設備上的關鍵資訊。

根據英特爾官方網站,該漏洞可以被描述為:

鑑於受影響的處理器數量眾多,Intel CPU 中的 CVE-2022-0001 漏洞是一個重大安全威脅。隨後,必須迅速分享緩解措施,以最大程度地減少損害!

Microsoft 和 Intel 分享應對 CVE-2022-0001 的緩解措施

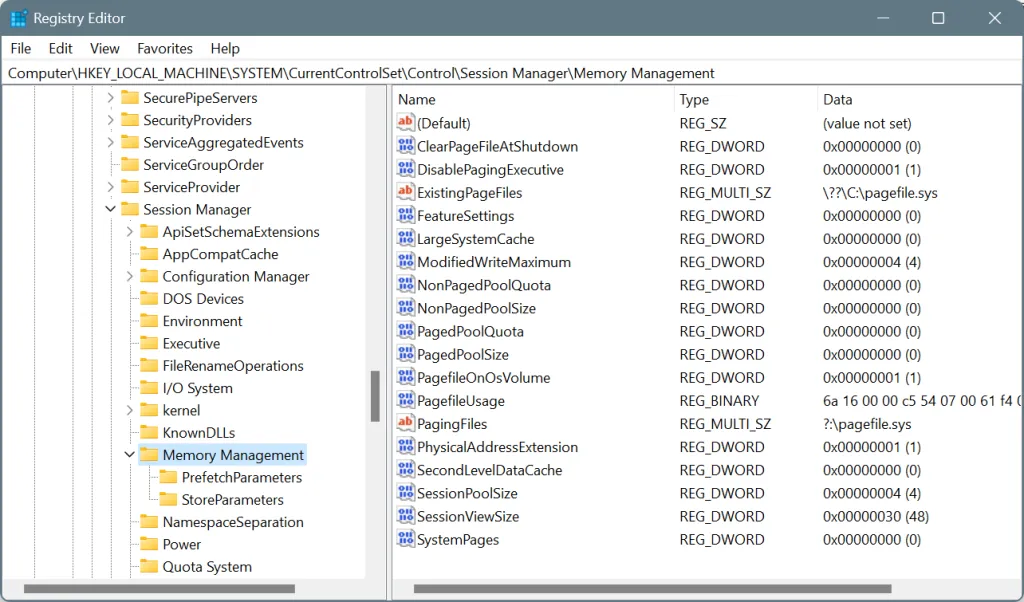

在專門的漏洞頁面上,它建議進行以下更改:

請記住,這些只能手動應用於運行 Intel 處理器的 Windows 裝置。另外,在進行更改之前備份註冊表。或者,如果出現問題,您可以隨時撤銷對登錄檔的更改,甚至無需備份即可恢復登錄檔。

這些緩解措施也可能會影響效能,但在 Microsoft 或 Intel 為 CVE-2022-0001 發現更可行的解決方案之前,這是您的最佳選擇。

至於CPU製造商,英特爾在官方網站上分享了保護分支歷史記錄的緩解措施。英特爾還表示,其未來的處理器可能包含硬體等級的 CVE-2022-0001 緩解措施,您無需手動強制執行它們!

我們建議所有用戶進行英特爾和微軟建議的更改,因為分支歷史記錄注入漏洞會對未受保護的系統造成巨大風險。沒有辦法解決它!

此類漏洞時常出現,並且很快就會共享修復程序。例如,最近的另一個漏洞 Rust CVE-2024-24576 允許駭客快速存取您的系統。為了解決這個問題,您必須將 Rust 儲存庫更新到版本 1.77.2。

如果您在執行緩解措施時遇到任何問題,請在評論部分告訴我們。

reg 新增“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management” /v FeatureSettingsOverride /t REG_DWORD /d 0x00800000 /fregory Feature\Im膜_MACMIT。 /t REG_DWORD /d 0x00000003 /f

分支歷史注入(BHI) 描述了模式內BTI 的一種特定形式,其中攻擊者可以在從使用者轉換為主管模式或來賓模式轉換為VMX 根模式之前操縱分支歷史記錄,從而導致間接分支預測器選擇特定的預測器條目對於間接分支,預測目標處的揭露小工具將暫時執行。這可能是可能的,因為相關分支歷史可能包含在先前安全性上下文中、特別是在其他預測器模式中採取的分支。

發佈留言