使用 GPEDIT 或 PowerShell 在 Windows 11 中封鎖對 SMB 的 NTLM 攻擊

如果您想在 Windows 11 中阻止透過 SMB 進行 NTLM 攻擊,請按下列方法操作。管理員可以藉助本機群組原則編輯器和 Windows PowerShell 阻止所有透過伺服器訊息區塊進行的 NTLM 攻擊。

如果您是系統管理員,您必須知道 SMB 或伺服器訊息區塊是透過共用網路(例如辦公室、商業等)進行各種類型共用(包括檔案、印表機等)所需的基本協定之一。

另一方面,NTLM 或 Windows 新技術 LAN 管理器可讓使用者對出站遠端連線的使用者進行驗證。攻擊者可以利用或操縱 NTLM 來驗證他/她的身份,從而攻擊您的電腦甚至整個網路。

使用 GPEDIT 在 Windows 11 中封鎖對 SMB 的 NTLM 攻擊

若要使用 GPEDIT 在 Windows 11 中封鎖對 SMB 的 NTLM 攻擊,請執行下列步驟:

- 按Win+R開啟「執行」提示字元。

- 輸入gpedit.m sc並按下Enter按鈕。

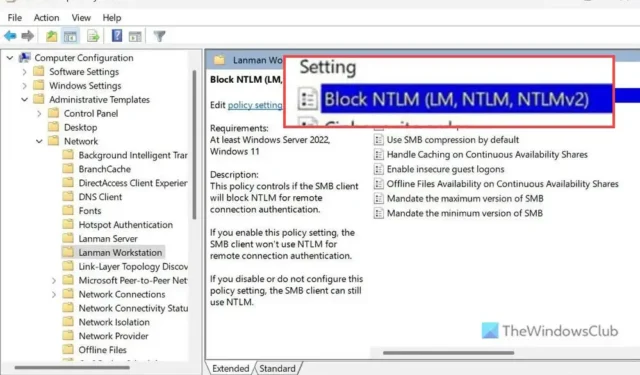

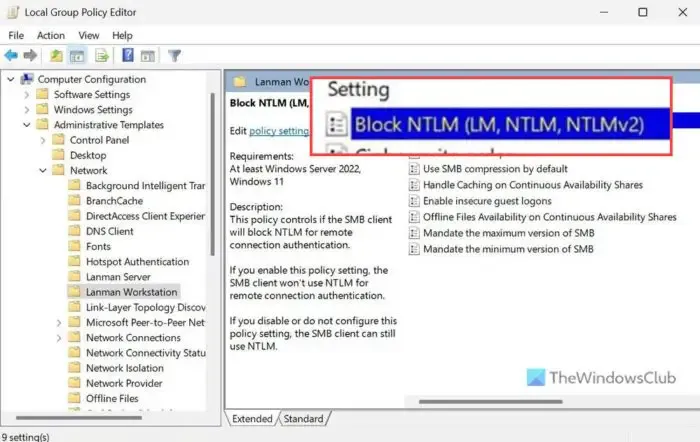

- 導覽至電腦配置中的Lanman 工作站。

- 雙擊「阻止 NTLM」(LM、NTLM、NTLMv2)設定。

- 選擇啟用選項。

- 按一下“確定”按鈕。

要了解有關這些步驟的更多信息,請繼續閱讀。

Win+R gpedit.msc輸入![]()

接下來,導航到以下路徑:

電腦設定 > 管理範本 > 網路 > Lanman 工作站

雙擊“阻止 NTLM”(LM、NTLM、NTLMv2)設置,然後選擇“啟用”選項。

點選“確定”按鈕儲存變更。

使用 PowerShell 在 Windows 11 中封鎖對 SMB 的 NTLM 攻擊

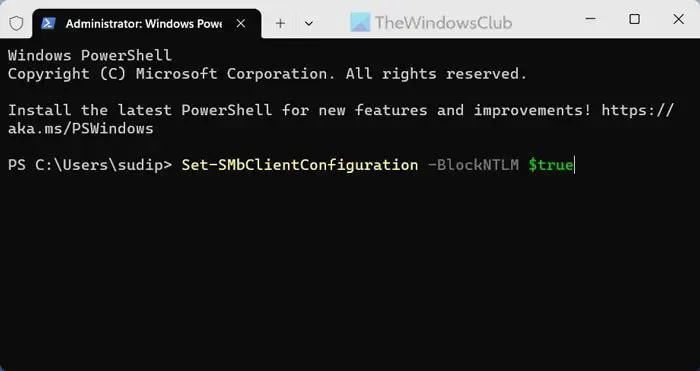

若要使用 PowerShell 在 Windows 11 中封鎖對 SMB 的 NTLM 攻擊,請執行下列步驟:

- 按Win+X開啟選單。

- 選擇終端(管理員)選項。

- 點選“是”按鈕。

- 輸入以下指令:Set-SMbClientConfiguration -BlockNTLM $true

讓我們詳細查看這些步驟。

首先,您需要使用管理員權限開啟 PowerShell。為此,請按Win+X並選擇“終端(管理員)”選項。接下來,按一下UAC 提示上的「是」按鈕。

之後,請確保您在 Windows 終端機中開啟了 PowerShell 執行個體。如果是這樣,請輸入以下命令:

Set-SMbClientConfiguration -BlockNTLM $true

也可以在映射磁碟機時指定 SMB NTLM 阻止。為此,您需要使用以下命令:

New-SmbMapping -RemotePath \\server\share -BlockNTLM $true

就這樣!我希望本指南對您有所幫助。

如何在 Windows 11 中停用 NTLMv1?

若要在 Windows 11 中停用 NTMLv1,您只需使用 NTMLv2。為此,請開啟本機群組原則編輯器並導覽至下列路徑:電腦設定 > Windows 設定 > 安全性設定 > 本機原則 > 安全性選項。雙擊網路安全:LAN Manager 驗證等級設置,然後選擇僅傳送 NTMLv2 回應。拒絕 LM & NTLM 選項並按一下「確定」按鈕。

SMB 使用 NTLM 嗎?

是的,SMB 或伺服器訊息區塊在 Windows 11 中使用 NTLM。需要 NTLM 來驗證出站連線的使用者身分。它主要用於當您嘗試在辦公室或其他地方透過共用網路共用檔案、印表機或其他裝置或磁碟機時。

發佈留言