イベント ビューアの監査成功または監査失敗とは

問題のトラブルシューティングを支援するために、Windows オペレーティング システムにネイティブなイベント ビューアは、システムおよびアプリケーション メッセージのイベント ログを表示します。これには、管理者が必要なアクションを実行するために分析できる、エラー、警告、および特定のイベントに関する情報が含まれます。この投稿では、イベント ビューアーでの監査の成功または監査の失敗について説明します。

イベント ビューアの監査成功または監査失敗とは

イベント ビューアーでは、監査成功は成功した監査済みセキュリティ アクセス試行を記録するイベントであり、監査失敗は失敗した監査済みセキュリティ アクセス試行を記録するイベントです。このトピックについては、次の小見出しの下で説明します。

- 監査ポリシー

- 監査ポリシーを有効にする

- イベント ビューアーを使用して、試行の失敗または成功の原因を見つける

- イベント ビューアーの使用に代わる方法

これらを詳しく見てみましょう。

監査ポリシー

監査ポリシーは、セキュリティ ログに記録されるイベントの種類を定義します。これらのポリシーは、成功イベントまたは失敗イベントのいずれかであるイベントを生成します。すべての監査ポリシーは、Success イベントを生成します。ただし、Failure イベントを生成するのはそのうちのいくつかだけです。次の 2 種類の監査ポリシーを構成できます。

監査の失敗は通常、ログオン要求が失敗したときに生成されますが、アカウント、オブジェクト、ポリシー、権限、およびその他のシステム イベントの変更によって生成されることもあります。最も一般的な 2 つのイベントは次のとおりです。

- イベント ID 4771: Kerberos 事前認証に失敗しました。このイベントはドメイン コントローラーでのみ生成され、[Kerberos 事前認証を必要としない] オプションがアカウントに設定されている場合は生成されません。このイベントの詳細とこの問題の解決方法については、Microsoft のドキュメントを参照してください。

- イベント ID 4625: アカウントがログオンに失敗しました。このイベントは、ユーザーが既にロックアウトされていると仮定して、アカウント ログオン試行が失敗したときに生成されます。このイベントの詳細とこの問題の解決方法については、Microsoft のドキュメントを参照してください。

監査ポリシーを有効にする

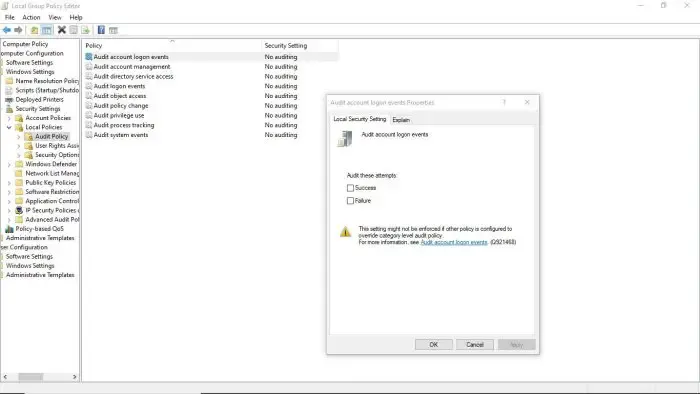

ローカル グループ ポリシー エディター、グループ ポリシー管理コンソール、またはローカル セキュリティ ポリシー エディターを使用して、クライアントまたはサーバー コンピューターで監査ポリシーを有効にすることができます。Windows サーバーのドメインで、新しいグループ ポリシー オブジェクトを作成するか、既存の GPO を編集できます。

クライアントまたはサーバー コンピューターのグループ ポリシー エディターで、次のパスに移動します。

Computer Configuration > Windows Settings > Security Settings > Local Policies > Audit Policy

クライアントまたはサーバー マシンの [ローカル セキュリティ ポリシー] で、次のパスに移動します。

Security Settings > Local Policies > Audit Policy

- [監査ポリシー] の右ペインで、プロパティを編集するポリシーをダブルクリックします。

- プロパティ パネルで、要件ごとに成功または失敗のポリシーを有効にできます。

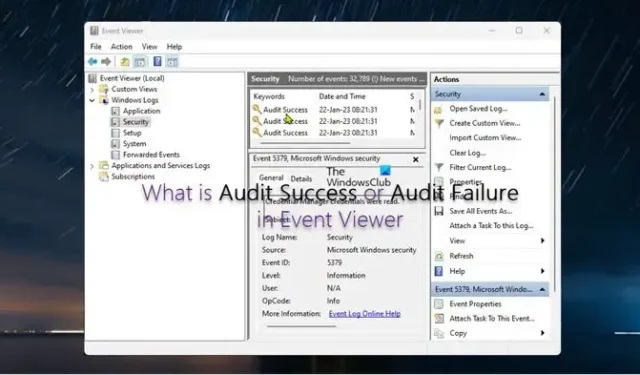

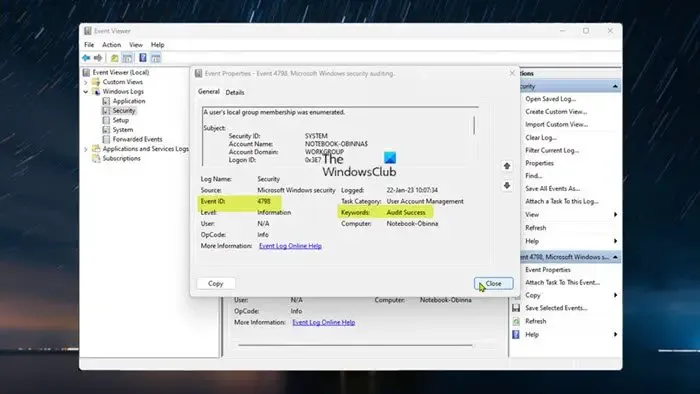

イベント ビューアーを使用して、試行の失敗または成功の原因を見つける

管理者と通常のユーザーは、適切な権限があれば、ローカルまたはリモート マシンでイベント ビューアを開くことができます。イベント ビューアは、クライアント マシン上かサーバー マシン上のドメイン内かにかかわらず、失敗または成功したイベントが発生するたびにイベントを記録するようになりました。失敗または成功したイベントが登録されたときにトリガーされるイベント ID は異なります (上記の「監査ポリシー」セクションを参照してください)。[イベント ビューアー] > [ Windows ログ] > [セキュリティ]に移動できます。中央のペインには、監査用に設定されたすべてのイベントが一覧表示されます。登録されたイベントを調べて、試行の失敗または成功を探す必要があります。それらが見つかったら、イベントを右クリックして [イベントのプロパティ] を選択します。詳細については。

イベント ビューアーの使用に代わる方法

Event Viewer を使用する代わりに、クラウドベースのサービスを含むさまざまなソースからのイベント データを集約および関連付けるために使用できるサードパーティの Event Log Manager ソフトウェアがいくつかあります。ファイアウォール、侵入防止システム (IPS)、デバイス、アプリケーション、スイッチ、ルーター、サーバーなどからデータを収集して分析する必要がある場合は、SIEM ソリューションが適しています。

この投稿が十分に有益であることを願っています!

成功したアクセス試行と失敗したアクセス試行の両方を監査することが重要なのはなぜですか?

ユーザー ログオンの監査は、ドメインへの無許可のログイン試行をすべて検出する唯一の方法であるため、侵入試行の検出に成功したか失敗したかを問わず、ログオン イベントを監査することが重要です。ログオフ イベントは、ドメイン コントローラーでは追跡されません。また、SACL が一致するファイル システム オブジェクトへのアクセスにユーザーが失敗するたびに監査エントリが生成されるため、失敗したファイルへのアクセス試行を監査することも同様に重要です。これらのイベントは、機密性や価値があり、追加の監視が必要なファイル オブジェクトのアクティビティを追跡するために不可欠です。

Active Directory で監査失敗ログを有効にするにはどうすればよいですか?

Active Directory で監査失敗ログを有効にするには、監査する Active Directory オブジェクトを右クリックし、[プロパティ] を選択します。[セキュリティ] タブを選択し、[詳細設定] を選択します。[監査] タブを選択し、[追加] を選択します。Active Directory で監査ログを表示するには、[スタート] > [システム セキュリティ] > [管理ツール] > [イベント ビューアー] をクリックします。Active Directory では、監査は AD オブジェクトとグループ ポリシー データを収集および分析して、セキュリティをプロアクティブに改善し、脅威を迅速に検出して対応し、IT 運用を円滑に実行し続けるプロセスです。

コメントを残す