Fim do suporte do Windows: especialistas revelam riscos e implicações

A ignorância é uma das maiores razões pelas quais as pessoas são vítimas de ataques maliciosos. Não estar ciente ou motivado o suficiente para proteger suas informações. É necessário melhorar a conscientização pública sobre o que eles podem ser vulneráveis e como impedir que eles se concretizem.

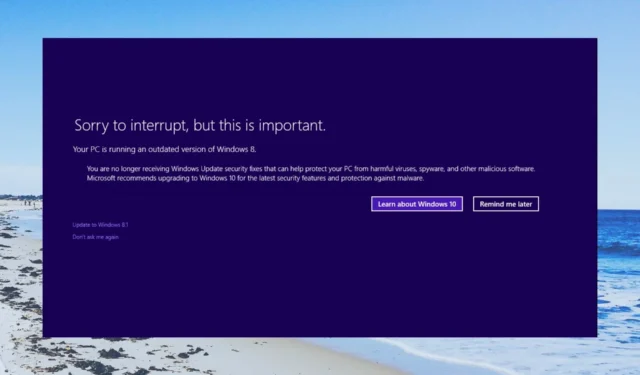

Embora a Microsoft tenha feito um bom trabalho corrigindo vulnerabilidades a cada novo lançamento, muitas organizações ainda estão executando versões mais antigas do Windows que já atingiram o fim do suporte.

Por exemplo, o Windows 7, 8, 8.1 e 10 continuam a ser usados. Isso ocorre mesmo que eles tenham atingido o fim do suporte em 2020, 2016 e 2023, respectivamente. O Windows 10 é seguro, pois o suporte está em andamento até outubro de 2025.

Devido ao seu uso generalizado, os sistemas Windows estão no topo da lista de vulnerabilidades. Ao escrever este artigo, a adoção do Windows 10 está em impressionantes 71% . Isso é mais da metade da participação no mercado.

Uma única vulnerabilidade explorada pode levar a várias máquinas infectadas e perda de dados, o que pode ameaçar seriamente usuários individuais e toda a organização a que pertencem.

Isso não tem que ser você. Você pode assumir o controle agora e evitar se tornar mais uma estatística de um sistema comprometido. Neste artigo, trazemos opiniões de especialistas para esclarecer mais sobre o assunto.

Quais são os riscos de usar versões do Windows sem suporte?

As ameaças cibernéticas estão aumentando em frequência e gravidade. Eles também estão se tornando mais sofisticados e direcionados. Isso é evidenciado pela recente onda de ataques de ransomware que atingiram grandes organizações e pequenas empresas. Mais notavelmente, DEV-0586.

No mundo dos computadores e software, existem dois tipos principais de usuários: os que entendem de tecnologia e os que não.

Para o último grupo, pode ser difícil entender por que alguém escolheria não usar a versão mais recente do Windows.

Se você tem acompanhado as notícias nos últimos anos, deve ter ouvido falar de várias violações importantes de segurança que afetaram milhões em todo o mundo.

O que essas violações têm em comum é que todas foram causadas por computadores que executam uma versão não suportada do Windows.

E enquanto os hackers realizaram alguns desses hacks, outros foram causados por erro humano. As empresas não devem estar executando um sistema operacional sem suporte. Isso é especialmente verdadeiro se eles quiserem proteger seus dados e manter as informações dos clientes seguras.

Como reitera o especialista Igal Flegmann, co-fundador e CEO da Keytos:

Ter educação de segurança em sua organização também é muito importante para que os usuários não cliquem em e-mails de phishing e denunciem ataques à sua equipe de segurança.

Suponha que você não esteja familiarizado com a gravidade do risco associado à execução de uma versão do Windows que já atingiu o fim do suporte, especialmente para uma empresa. Nesse caso, separamos para você.

riscos de segurança

Tem sido reiterado repetidamente como a execução de um sistema operacional não suportado é prejudicial à sua segurança. Mas quão terríveis são os riscos?

O motivo mais importante para atualizar de uma versão sem suporte é que a Microsoft não lançará mais atualizações de segurança para essas versões.

O software sem suporte deixa seus dados confidenciais vulneráveis a ataques de hackers. Eles podem facilmente procurar sistemas vulneráveis que não foram corrigidos.

De acordo com especialistas, o phishing é o ponto de entrada mais comum. Portanto, configurar o Windows 11 MFA ajudará bastante a impedir essas tentativas.

Este é apenas o começo. Você precisará de mais soluções de segurança, de modo que, se uma falhar, seu sistema ainda estará seguro. Depender de um é suicídio porque você corre o risco de perder seus dados se eles forem comprometidos.

Na opinião especializada de Joe Stocker, fundador e CEO da Patriot Consulting e Microsoft MVP:

Nenhuma solução de segurança é perfeita. É importante ter uma abordagem de segurança em camadas que inclua uma combinação de controles técnicos e não técnicos.

E embora todos os controles do sistema possam estar em vigor, não podemos nos dar ao luxo de ignorar o papel que os usuários devem desempenhar.

Manter-se atualizado e instalar software de segurança é apenas a ponta do iceberg.

Você também precisa ficar vigilante e ter a capacidade de decifrar um ataque a quilômetros de distância.

Caso contrário, é como ter fortes portões de metal para proteção, mas esquecer de trancá-los.

Mas essa não é a única preocupação quando se trata de sistemas operacionais obsoletos.

Falhas do sistema

Se sua empresa estiver executando um sistema operacional sem suporte, você corre o risco de sofrer uma falha do sistema quando uma nova vulnerabilidade é descoberta.

Isso pode resultar em perda de dados ou tempo de inatividade para suas operações comerciais. Se você não puder remediar rapidamente a situação corrigindo os sistemas afetados, novos malwares irão proliferar em toda a sua rede.

De acordo com Joe Stocker:

Manter os dispositivos corrigidos e usar AV e EDR reduzirá a exposição e o risco de execução de malware em um endpoint.Windows ASR, Applocker, WDAC ou Windows 11 22H2 “Smart App Control” pode reduzir ainda mais o risco de malware.

Conforme observado pelos efeitos da vulnerabilidade de segurança DEV-0586, ele reside na unidade do sistema e tem o poder de sobrescrever o Master Boot Record.

O MBR é o primeiro setor de um disco rígido e contém informações sobre como iniciar e executar o sistema operacional. Quando ocorre um ataque baseado em MBR , a capacidade do carregador de inicialização de carregar o sistema operacional fica comprometida e o computador pode não conseguir inicializar normalmente .

É por isso que Chris Karel, gerente de operações de segurança do Infinite Campus, recomenda que você:

Tenha backups consistentes que não podem ser facilmente excluídos ou destruídos. E teste-os regularmente para garantir que funcionem e cubram o que você precisa.

Problemas de desempenho

O desempenho de versões mais antigas do Windows piora com o tempo. Isso ocorre porque o hardware mais novo requer mais recursos de um sistema operacional do que o hardware mais antigo.

Por exemplo, se você instalar uma nova placa gráfica em seu PC compatível com DirectX, mas ainda estiver executando uma versão antiga do Windows que ainda não oferece suporte a essas novas APIs, os jogos poderão rodar muito mais devagar do que se você estivesse executando um versão mais recente do Windows.

Muitos aplicativos requerem versões específicas do Windows para serem executados corretamente, portanto, se um aplicativo não for compatível com sua versão atual, ele pode não funcionar corretamente ou não funcionar. Isso pode causar problemas para usuários e administradores de TI, que devem encontrar soluções alternativas para esses problemas de compatibilidade.

Chris acredita que a única solução é:

Manter os sistemas corrigidos e atualizados. Tanto os sistemas operacionais (Windows, Linux) quanto o software que roda nele. (Exchange, navegadores da web, firewalls, etc.) Especialmente com qualquer coisa exposta à Internet.

Técnicas essenciais de proteção do Windows

Endurecimento refere-se ao processo de tornar os sistemas mais seguros. É uma etapa importante no processo geral de segurança porque ajuda a evitar acesso não autorizado, modificações não aprovadas e outros ataques a sistemas e dados.

Algumas das técnicas de endurecimento que você pode empregar incluem:

Configuração do sistema

A configuração padrão do sistema geralmente não é segura o suficiente para resistir a um invasor determinado. Você pode configurar seu sistema para ser mais seguro alterando as configurações padrão, configurando firewalls e instalando software antivírus.

A seguir estão algumas etapas importantes que podem ser tomadas para configurar seu sistema:

- Alteração de senhas padrão – Por padrão, muitos sistemas operacionais têm uma senha padrão. Se alguém se apossar do seu computador, poderá fazer login usando essa senha padrão.

- Desativação de serviços/aplicativos desnecessários – Isso reduz o uso de recursos (memória e CPU), melhorando assim o desempenho de sua máquina.

- Configurando políticas do sistema – As políticas ajudam na configuração dos sistemas de uma organização de acordo com requisitos específicos. O principal objetivo por trás do uso dessas políticas é garantir que todos os sistemas sejam configurados para que possam ser acessados apenas por pessoal autorizado.

Afinal, Igal reitera que:

A melhor maneira de proteger as organizações neste mundo de confiança zero é reduzindo a área de superfície e removendo a responsabilidade de segurança do usuário final médio.

Controles de acesso do usuário

Os controles de acesso do usuário são a primeira linha de defesa contra ataques e devem ser implementados para impedir o acesso não autorizado aos sistemas.

A ideia por trás do UAC é simples. Antes de executar um aplicativo baixado da Internet ou recebido por e-mail, o Windows pergunta ao usuário se essa ação deve ser permitida.

Isso significa que, se alguém tentar instalar um software mal-intencionado em seu computador, precisará de acesso físico ao seu PC e deverá aprovar manualmente cada etapa da instalação. Isso torna muito mais difícil para eles infectarem seu computador sem o seu conhecimento.

Vimos alguns usuários desativando o prompt do UAC porque é invasivo toda vez que você tenta executar um aplicativo, mas é óbvio que eles não pensaram em suas repercussões. A boa notícia é que a Microsoft fez progressos para garantir que isso seja algo que você possa controlar.

Você pode usar o recurso integrado de Controle de Conta de Usuário (UAC) do Windows para ajudar a impedir que malware e outros programas mal-intencionados sejam executados em seu computador. Ele é ativado por padrão, mas você pode ajustar suas configurações para personalizar como funciona.

Segurança de rede

A segurança de todos os sistemas dentro de uma organização é de suma importância. No entanto, a segurança da rede é crítica, pois fornece os mecanismos para proteger outros sistemas contra ataques.

Este termo amplo abrange uma coleção de técnicas, processos e tecnologias usadas para proteger redes de computadores e seus sistemas e dispositivos.

A segurança da rede visa proteger as informações contra acesso ou divulgação não autorizados. Isso é feito usando uma combinação de hardware e software para impor regras que usuários, administradores e programas na rede devem seguir.

Essas regras geralmente incluem autenticação, autorização, criptografia e trilha de auditoria. Para começar, você precisará instalar um firewall . Os firewalls são uma das ferramentas de segurança de rede mais importantes.

Eles podem ser dispositivos de software ou hardware que controlam o acesso a uma rede ou computador, fornecendo uma camada de proteção contra a Internet ou outras redes não confiáveis.

Outra ferramenta necessária é uma VPN (rede privada virtual) . Essa conexão criptografada permite que você se conecte com segurança a um servidor externo para acesso remoto à sua rede interna.

A principal razão pela qual as VPNs são consideradas uma técnica de proteção do Windows é que elas podem fornecer segurança adicional quando combinadas com outras tecnologias, como firewalls e sistemas de detecção de intrusão.

Eles usam técnicas de criptografia e autenticação para garantir que todo o tráfego seja seguro. Isso torna muito mais difícil para um invasor obter acesso ao seu sistema para roubar ou danificar informações.

Além dos mecanismos tradicionais de segurança de rede, várias novas tecnologias que vão além das medidas tradicionais de segurança de rede estão surgindo hoje. Isso inclui computação em nuvem e software de virtualização .

Seu sistema de segurança de rede precisa ser abrangente, diverso e flexível para responder adequadamente às necessidades dinâmicas das tendências tecnológicas atuais.

Endurecimento de aplicativos

A proteção de aplicativos é um conjunto de práticas recomendadas que melhoram a segurança de seus aplicativos. Não se trata apenas de garantir que seu sistema seja seguro, mas também de que os serviços executados nele sejam seguros.

Envolve processos e procedimentos sistemáticos para garantir que os aplicativos sejam seguros e resilientes a ataques. Essa é uma das maneiras mais eficazes de reduzir a área de superfície para vulnerabilidades em seus aplicativos.

Shiva Shantar, cofundador e CTO da ConnectSecure acredita que:

Senhas fracas, protocolos desatualizados e sistemas não corrigidos em combinação com funcionários não treinados que clicam em links maliciosos são o motivo da disseminação da vulnerabilidade.

Em outras palavras, o especialista em segurança dá a entender que o risco de exploração da vulnerabilidade reside em uma combinação de fatores.

É facilmente compreensível por que há necessidade de uma política de segurança generalizada em toda a organização.

Não apenas os tomadores de decisão devem estar envolvidos, mas todos os usuários devem ser instruídos sobre como preservar a segurança.

No entanto, isso não é muito complicado se você aplicar um plano de ação rigoroso.

Aqui estão algumas recomendações que as organizações podem implementar para fortalecer seus sistemas Windows contra possíveis ameaças:

- Mantenha seu sistema atualizado com patches.

- Instale um firewall, software antivírus e uma boa solução de backup para proteger seus dados e sistemas.

- Use senhas complexas e altere-as regularmente, pelo menos a cada 90 dias.

- Sempre que possível, habilite a autenticação de dois fatores ou multifatores para contas da Microsoft e outros serviços.

- Use um gerenciador de senhas para gerar, armazenar e gerenciar senhas complexas.

Embora você possa implementar todas as técnicas de proteção do Windows possíveis, a recuperação é crítica para o processo de segurança. Um plano de recuperação garante que a empresa possa se recuperar de uma violação com rapidez e eficiência.

Como rede de segurança, certifique-se de executar testes periodicamente neste plano para garantir que funcione conforme necessário.

Igal enfatiza a importância de um plano de recuperação:

Embora a prevenção seja fundamental, ter um plano de recuperação forte que seja testado periodicamente também é um componente essencial de qualquer plano de segurança cibernética.

Gerenciamento contínuo de vulnerabilidades

O gerenciamento contínuo de vulnerabilidades é uma abordagem proativa de segurança que ajuda as organizações a evitar violações de segurança por meio do monitoramento proativo de ameaças emergentes . O objetivo do gerenciamento contínuo de vulnerabilidades é prevenir ataques cibernéticos antes que eles ocorram.

As vulnerabilidades podem ocorrer em qualquer lugar da sua rede, desde o firewall até o servidor da web. Como existem muitos tipos diferentes de vulnerabilidades, você também deve empregar sistemas diferentes para detectá-los.

À medida que o cenário de ameaças continua a evoluir, sua estratégia de segurança também deve evoluir. Não é uma questão de saber se sua organização será violada, é uma questão de quando.

Os componentes básicos de um programa de gerenciamento de vulnerabilidades incluem:

- Identificação – Coleta de informações sobre possíveis ameaças e pontos fracos nos sistemas ou redes de uma organização que podem ser explorados por essas ameaças.

- Análise – Examinar detalhes técnicos sobre cada ameaça identificada para determinar se ela representa um risco real para uma organização ou não.

- Priorização – Classificação das ameaças identificadas de acordo com sua gravidade ou probabilidade de ocorrência. Isso é feito para alocar recursos escassos para aqueles que representam o maior risco para a organização.

- Remediação – Implementação de controles para eliminar ou reduzir os riscos apresentados pelas vulnerabilidades identificadas.

Igal aumenta a conscientização sobre segurança cibernética:

Infelizmente, a segurança cibernética é cara em tempo e dinheiro. Mas é importante, então eu também recomendo que as empresas levem isso a sério e empreguem funcionários focados na segurança.

Varredura de vulnerabilidade

Este é um processo no qual a segurança de um sistema ou rede é verificada quanto a brechas ou vulnerabilidades. A verificação de vulnerabilidades ajuda a identificar quaisquer falhas no sistema e aconselha como corrigi-las.

As organizações podem garantir que seus sistemas permaneçam protegidos contra ataques mal-intencionados por meio de um scanner de vulnerabilidade instalado.

Gerenciamento de patches

Esse é outro processo importante para manter um ambiente seguro. Envolve a instalação de patches para bugs e vulnerabilidades conhecidos em aplicativos de software ou sistemas operacionais.

Ele garante que todos os sistemas permaneçam atualizados com as atualizações de tecnologia mais recentes e que quaisquer vulnerabilidades sejam resolvidas antes que os hackers as explorem.

Resposta a incidentes

Isso se refere à resposta e recuperação de ataques cibernéticos dentro da rede ou sistema de uma organização.

A resposta a incidentes é essencial porque ajuda as organizações a se recuperarem de ataques cibernéticos de forma rápida e eficiente. Tudo isso é feito enquanto evita mais danos aos seus sistemas por hackers, como surtos de ransomware ou violações de dados que podem levar a perdas financeiras devido ao roubo de dados.

Práticas de codificação segura

As práticas de codificação segura são um conjunto de diretrizes de codificação que ajudam os programadores a escrever códigos mais seguros. É importante observar que a codificação segura não trata da prevenção de todas as vulnerabilidades.

Em vez disso, concentra-se em reduzir o risco de introdução de novas vulnerabilidades e o impacto quando as vulnerabilidades são exploradas.

Aqui estão algumas maneiras pelas quais as práticas de codificação segura podem atenuar as vulnerabilidades do Windows:

- Revisão de código seguro – Uma revisão de código seguro envolve a revisão do código-fonte quanto a possíveis problemas de segurança antes que o produto seja lançado em produção. Isso ajuda a identificar possíveis problemas antes que eles se tornem um problema, reduzindo assim a probabilidade de ataques futuros contra esses produtos.

- Desenvolvimento orientado a testes – O desenvolvimento orientado a testes (TDD) é um processo de desenvolvimento de software que garante que cada unidade tenha sido testada minuciosamente antes de ser integrada a outras e implantada em ambientes de produção, minimizando erros devido a problemas de integração em estágios posteriores.

Aderir aos padrões de codificação não é apenas tornar seu código mais legível para outras pessoas; também ajuda você a escrever menos bugs e gastar menos tempo mantendo sua base de código ao longo do tempo.

Os sentimentos de Shiva sobre o assunto permanecem:

A codificação segura não é uma boa prática, mas obrigatória.

Educação e conscientização sobre segurança cibernética

A segurança cibernética tornou-se uma das principais preocupações de todas as organizações – de pequenas a grandes empresas – nos últimos anos.

Os ataques cibernéticos estão aumentando em frequência e sofisticação, tornando mais importante do que nunca que as empresas tenham boas ferramentas de segurança cibernética . E embora a maioria das empresas reconheça essa necessidade, muitas não sabem por onde começar quando se trata de abordá-la.

Um programa abrangente de educação em segurança cibernética pode ajudar a resolver esse problema, fornecendo aos funcionários o conhecimento necessário para identificar possíveis ameaças, entender como essas ameaças podem afetá-los e a sua empresa e saber a melhor forma de responder quando ocorrer um ataque.

Além disso, a educação em segurança cibernética ajuda a reduzir os custos associados às violações, aumentando a probabilidade de identificá-las e contê-las no início de seu ciclo de vida.

Uma das maneiras mais eficazes de mitigar riscos e prevenir incidentes de segurança é promover uma cultura de conscientização sobre segurança. Isso envolve capacitar seus funcionários para identificar e relatar proativamente possíveis ameaças à segurança.

Existem diferentes maneiras de você conseguir isso:

- Mecanismos de denúncia – Crie uma rede interna dedicada para relatar incidentes suspeitos. Isso deve ser separado de sua rede corporativa para não criar um único ponto de falha para a organização.

- Capacitação dos funcionários – Treine os funcionários para identificar e-mails ou sites suspeitos e denunciá-los se notarem algo incomum.

- O treinamento de segurança não pode ser um evento único – o treinamento de segurança deve ser repetido regularmente para que as pessoas acompanhem as novas ameaças e riscos que surgem com o tempo.

Conclusão

À medida que mais e mais organizações minimizam a importância do suporte final do Windows, sua exposição a riscos de rede e tecnologia aumenta. Ataques ferozes que abusam de recursos de segurança em dispositivos ou sistemas operacionais não suportados tornaram-se uma alta probabilidade.

O que fica claro nos vários cenários de risco aqui é que a única maneira segura de proteger sua organização contra riscos digitais crescentes é migrar do sistema operacional Windows herdado, aplicativos críticos e sistemas para soluções compatíveis da Microsoft agora, e não mais tarde.

Uma coisa é certa. Se você está administrando uma empresa, precisa prestar atenção às mudanças de computação e segurança que estão acontecendo no momento. Discutimos como a atualização de um sistema operacional pode representar perigos ocultos e os custos significativos de negligenciar a atualização.

O resto depende de você para garantir que você os implemente. Em relação ao uso de sistemas operacionais não suportados, retirá-los da rede é o melhor para você. Se for absolutamente necessário usá-los, certifique-se de que estejam protegidos contra riscos online.

Foi um bocado, mas esperamos que tenha sido uma sessão perspicaz e agora você entenda as implicações de estagnar em versões sem suporte do Windows.

Sua organização está atualizada com seu sistema operacional? Quais etapas você aprendeu neste artigo que podem orientá-lo na direção certa para proteger seus sistemas? Deixe-nos saber na seção de comentários.

Deixe um comentário