Windows 11 para eliminar a autenticação NTLM em favor do Kerberos

Como parte de um esforço contínuo para aumentar a segurança do Windows 11 , a Microsoft afirma que está planejando desabilitar o protocolo de autenticação New Technology LAN Manager (NTLM) e implementar ainda mais o Kerberos no sistema operacional.

Segundo a empresa , o protocolo de autenticação Kerberos existe há muitos anos e funciona bem, mas não em todos os cenários, razão pela qual o NTLM ainda está em uso, pois não requer conexão com o Controlador de Domínio local (DC ), funciona para contas locais e não requer a identidade do servidor de destino.

O problema com esta configuração atual é que o NTLM não é tão seguro quanto o Kerberos , e muitos desenvolvedores e organizações estão codificando o método de autenticação menos seguro em seus aplicativos e serviços.

Como resultado das limitações e riscos de segurança, a Microsoft está trabalhando em algumas melhorias para tornar o Kerberos mais atraente e então desabilitar o NTLM no Windows 11.

A primeira melhoria é o IAKerb, uma nova extensão pública que permite que um dispositivo sem linha de visão para um DC se autentique através de um servidor com linha de visão. Esta solução usa a pilha de autenticação do Windows para fazer proxy das solicitações do Kerberos sem a necessidade de o aplicativo exigir uma linha de visão para um controlador de domínio. Além disso, o IAKerb oferece criptografia e segurança em trânsito para evitar ataques de repetição ou retransmissão, tornando-o apropriado para autenticação remota.

A segunda melhoria é a implementação do Centro de Distribuição de Chaves (KDC) sobre o Secure Account Manager (SAM) para suportar a autenticação de contas locais através do Kerberos. Este recurso usa IAKerb para permitir que o Windows passe mensagens Kerberos entre computadores locais remotos sem adicionar suporte para outros serviços corporativos como DNS , netlogon ou DCLocator ou abrir uma nova porta.

Semelhante ao IAKerb, o KDC usa criptografia Advanced Encryption Standard (AES) para melhorar a segurança do mecanismo de autenticação.

Além disso, a empresa também explicou que trabalhará em componentes existentes no sistema operacional que usam uma implementação codificada de NTLM para que usem o protocolo Negotiate para aproveitar IAKerb e KDC para Kerberos.

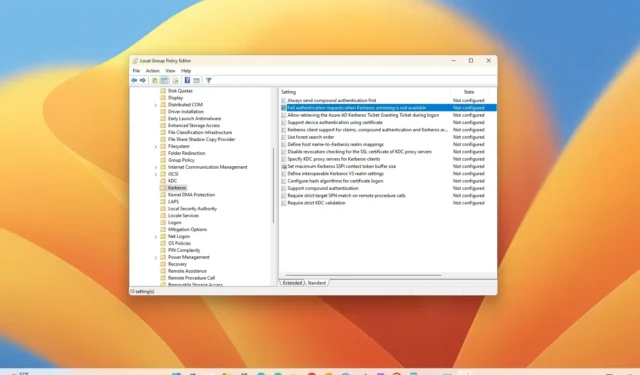

A empresa também disse que essas mudanças serão implementadas automaticamente sem a necessidade de configuração (na maioria dos cenários), e o protocolo continuará a ter suporte no futuro próximo como um mecanismo de fallback. A empresa também está atualizando seus controles de gerenciamento NTLM para permitir que as organizações monitorem e controlem o protocolo.

Deixe um comentário