Preocupações de privacidade da Microsoft Recall AI não exploradas por script Python simples

Com a IA generativa multimodal sendo um dos tópicos mais quentes dos últimos anos, era natural que a Microsoft quisesse integrá-la em tantos cantos e recantos do Windows quanto possível. No entanto, logo após o anúncio do recurso Recall para sistemas Copilot+ em 20 de maio, um simples script Python publicado no GitHub mostrou que a Microsoft cometeu um erro crucial: os dados que armazena não são seguros de forma alguma.

Algumas informações básicas sobre o recall da Microsoft

Microsoft Recall é um recurso dos novos PCs Copilot + da empresa que vêm com uma versão ARM avançada do Windows 11. Os chips dos computadores são projetados para realizar o máximo de operações possível com o perfil de energia mais baixo possível, tornando-os capazes de integrar IA no fluxo de trabalho do usuário sem a necessidade de servidores remotos para lidar com solicitações.

O Recall deve aumentar a experiência do Windows, fazendo capturas de tela periódicas do seu sistema enquanto você o usa e, em seguida, processando todas as informações por meio de um modelo de IA de visão computacional que interpreta os elementos presentes na tela. Isso pode ser usado posteriormente para ajudá-lo a analisar sua sessão e a relembrar coisas que você fez anteriormente.

Desde que sua tela mude constantemente a qualquer momento, o Recall fará capturas de tela a cada cinco segundos e as salvará. Caso contrário, ele aguarda que as mudanças aconteçam.

O que aconteceu?

Em 7 de junho, um usuário chamado Alexander Hagenah (xaitax) no GitHub publicou um script Python chamado TotalRecall que poderia ser executado localmente e filtrar todos os dados que deveriam ser armazenados com segurança.

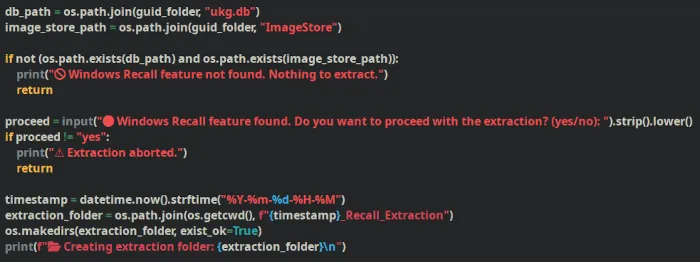

Demos uma olhada no próprio script e, em apenas 164 linhas de código, tudo o que ele precisava fazer era encontrar um arquivo .db SQLite no seguinte local no sistema de destino:

Depois de localizar o arquivo, o script simplesmente o abre e lê. É isso. Não há magia hacker. A maior parte do código é gasta definindo e verificando caminhos de armazenamento para o script extrair os arquivos corretamente. Não há exploração aqui porque todos os arquivos que o Recall armazena estão abertos e não criptografados.

Acontece que, apesar da Microsoft divulgar uma seção inteira sobre “Segurança integrada” em sua visão geral da privacidade do Recall , tudo o que é necessário para abrir o banco de dados do Recall é navegar até uma pasta e digitar alguns comandos SQL. Todas as imagens também são armazenadas em uma subpasta chamada “ImageStore” à vista.

Um motivo de preocupação?

A perspectiva de que existam capturas de tela não criptografadas de coisas que você fez – incluindo senhas que você digitou em texto simples – armazenadas sem qualquer proteção em seu sistema de arquivos parece assustadora, mas não é tão catastrófica quanto pode parecer.

As preocupações com a privacidade ainda são válidas. Oferecer aos usuários acesso fácil aos arquivos do Recall sem algumas barreiras torna muito fácil para engenheiros sociais qualificados convencerem pessoas menos experientes em tecnologia a compactar a pasta CoreAIPlatform.00 em um arquivo ZIP sem pensar duas vezes e entregar todos esses dados.

Certos aplicativos podem extrair informações maliciosamente de eventos UserActivity usando a API do sistema Recall sem quaisquer consequências. Pode até ser possível realizar esse tipo de captura de dados sem privilégios elevados, o que significa que os usuários nem seriam notificados quando isso acontecesse.

No entanto, há uma fresta de esperança aqui: acessar todos esses dados remotamente ainda é extremamente difícil de fazer sem o conhecimento ou consentimento do usuário. Apesar de todas as falhas neste sistema, os dados do Recall ainda são armazenados localmente nas máquinas Copilot+, que vêm com algumas das configurações padrão mais seguras de qualquer sistema com Windows.

Todos os dispositivos compatíveis usam criptografia de dispositivo do Windows ou BitLocker por padrão e vêm com segurança de login aprimorada por meio de PINs de dispositivo e dados biométricos. Para ser justo, este último ainda é muito fácil de contornar com algumas técnicas simples de redefinição de senha que funcionaram por mais de uma década.

Isso ainda não deixa a Microsoft fora de perigo, mas pelo menos explica por que a empresa estava confiante de que não seria a pior coisa do mundo fornecer um banco de dados SQLite não criptografado e armazenar todas as imagens obtidas pelo Recall em pastas locais sem criptografia adicional.

Como consertar isto

Se você estiver usando um sistema Copilot+ e estiver preocupado com o efeito do Recall na segurança do seu sistema, você pode desativar o Recall acessando o menu Configurações e clicando em Privacidade e segurança -> Recall e instantâneos e desativando a opção Salvar instantâneos . Se você não vir essa opção, é muito provável que você não tenha o Recall em seu sistema.

Quanto ao que a Microsoft deve fazer, deve haver um espaço isolado do acesso de aplicativos e scripts executados localmente. Se um script Python simples puder coletar os dados e classificá-los nas pastas que ele cria, também é possível que o mesmo script carregue todos esses dados para um farm de servidores em algum lugar. Isso deve pelo menos ser bloqueado por um desafio de controle de acesso do usuário, se não totalmente criptografado em um blob binário, como quase todos os outros componentes críticos do sistema deveriam ser.

Crédito da imagem: SDXL, todas as capturas de tela de Miguel Leiva-Gomez

Deixe um comentário