A Microsoft aborda falhas do protocolo de validação Kerberos PAC: CVE-2024-26248 e CVE-2024-29056

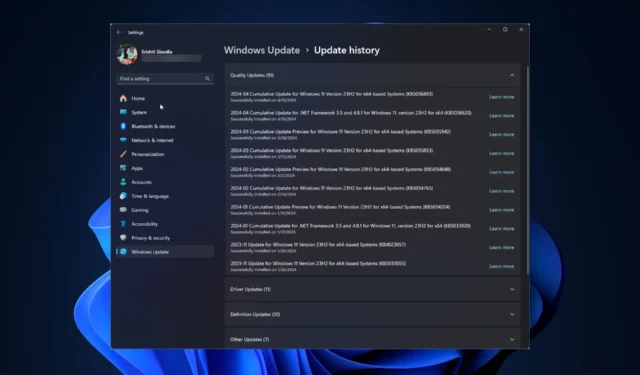

Na terça-feira, 9 de abril de 2024, a Microsoft lançou as atualizações KB5036892 e KB5036893 para Windows 10 e 11, introduzindo alguns novos recursos e corrigindo problemas conhecidos.

Com isso, a Microsoft também corrigiu algumas vulnerabilidades de segurança de autenticação Kerberos PAC rastreadas sob CVE-2024-26248 e CVE-2024-29056.

Ambas as vulnerabilidades são falhas de elevação de privilégios que contornam as verificações de assinatura PAC implementadas anteriormente em KB5020805.

No documento de apoio é mencionado:

O documento menciona um ponto importante: apenas baixar e instalar as atualizações em ou após 9 de abril de 2024 não corrigirá diretamente os problemas de segurança em CVE-2024-26248 e CVE-2024-29056 por padrão.

Depois que o ambiente estiver totalmente atualizado, você precisará passar para o modo Forçado para mitigar totalmente os problemas de segurança de todos os dispositivos.

Isso significa que primeiro você precisa garantir que os controladores de domínio e clientes do Windows sejam atualizados com a atualização de segurança lançada em ou após 9 de abril de 2024. Em seguida, verifique o modo de compatibilidade para ver se os dispositivos estão atualizados.

Em seguida, ative o modo de aplicação em seu ambiente para se livrar de problemas de segurança como CVE-2024-26248 e CVE-2024-29056.

Aqui estão os detalhes das mudanças futuras

Para saber mais detalhes, você pode revisar o documento de suporte para KB5037754 . Você instalou o patch de segurança lançado em 9 de abril? Caso contrário, instale-o o mais rápido possível e certifique-se de que o modo de aplicação esteja ativado para corrigir esses problemas de segurança.

9 de abril de 2024: fase inicial de implantação – modo de compatibilidade

A fase inicial de implantação começa com as atualizações lançadas em 9 de abril de 2024. Esta atualização adiciona um novo comportamento que impede a elevação de vulnerabilidades de privilégio descritas em CVE-2024-26248 e CVE-2024-29056, mas não o aplica, a menos que ambos os controladores de domínio do Windows e os clientes Windows no ambiente são atualizados.

Para ativar o novo comportamento e mitigar as vulnerabilidades, você deve certificar-se de que todo o seu ambiente Windows (incluindo controladores de domínio e clientes) esteja atualizado. Os eventos de auditoria serão registrados para ajudar a identificar dispositivos não atualizados.

15 de outubro de 2024: Aplicado pela fase padrão

As atualizações lançadas a partir de 15 de outubro de 2024 moverão todos os controladores de domínio e clientes do Windows no ambiente para o modo Forçado, alterando as configurações da subchave do registro para PacSignatureValidationLevel=3 e CrossDomainFilteringLevel=4, impondo o comportamento seguro por padrão.

As configurações Impostas por padrão podem ser substituídas por um administrador para reverter para o modo de compatibilidade.

8 de abril de 2025: Fase de Aplicação

As atualizações de segurança do Windows lançadas a partir de 8 de abril de 2025 removerão o suporte para as subchaves de registro PacSignatureValidationLevel e CrossDomainFilteringLevel e imporão o novo comportamento seguro. Não haverá suporte para modo de compatibilidade após a instalação desta atualização.

As atualizações de segurança do Windows lançadas em ou após 9 de abril de 2024 abordam vulnerabilidades de elevação de privilégios com o protocolo de validação Kerberos PAC . O Privilege Attribute Certificate (PAC) é uma extensão dos tickets de serviço Kerberos. Ele contém informações sobre o usuário autenticado e seus privilégios. Esta atualização corrige uma vulnerabilidade em que o usuário do processo pode falsificar a assinatura para ignorar as verificações de segurança de validação de assinatura PAC adicionadas em KB5020805 .

Deixe um comentário