Linus Torvalds aceita atualizações do Linux Hyper-V da Microsoft para que Intel e AMD possam se beneficiar

A Microsoft lançou recentemente algumas mudanças que visam melhorar o suporte ao Hyper-V na próxima versão 6.6 do kernel Linux. Entre as diversas melhorias estão o suporte para convidados AMD SEV-SNP, bem como convidados Intel TDX no Hyper-V.

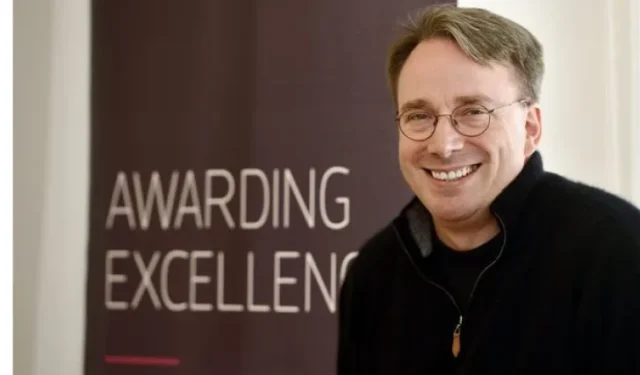

Além desses dois, há outras atualizações, bem como manipulação aprimorada de objetos raiz ACPI (Configuração Avançada e Interface de Energia) no driver VMBus e muito mais. O chefe do Linux, Linus Torvalds, aceitou essas atualizações que foram enviadas pelo arquiteto principal da Microsoft no Azure Machine Learning, Wei Liu. Torvalds diz :

Extraia atualizações do hyperv de Wei Liu:

– Suporte para convidados SEV-SNP no Hyper-V (Tianyu Lan)

– Suporte para convidados TDX no Hyper-V (Dexuan Cui)

– Use a API SBRM no driver balão Hyper-V (Mitchell Levy)

– Evite desreferenciar o identificador do objeto raiz ACPI no driver VMBus (Maciej Szmigiero)

– Algumas correções diversas (Jiapeng Chong, Nathan Chancellor, Saurabh Sengar)

Para aqueles que estão se perguntando, o Trust Domain eXtension ou TDX da Intel ajuda a isolar máquinas virtuais (VMs) de seus gerenciadores de máquinas virtuais (VMMs) ou hipervisores (que neste caso é o Hyper-V da Microsoft), isolando-os assim do resto do hardware e do sistema. Essas máquinas virtuais isoladas por hardware são essencialmente o que são “domínios confiáveis” e daí o nome da tecnologia. Ele oferece criptografia de memória total multichave (MKTME) via AES-128-XTS.

Do lado da AMD, SEV ou Secure Encrypted Virtualization ajuda a isolar as VMs de seus hipervisores ou VMs. Curiosamente, SEV foi a primeira tecnologia desse tipo para processadores x86 e a AMD desde então a aprimorou com SEV-ES ou Secure Encrypted Virtualization-Encrypted State que trouxe criptografia de CPU; e posteriormente, a criptografia de memória também foi adicionada com o SEV-SNP (Secure Nested Paging), que visa proteger contra ataques de canal lateral, entre outros.

Um exemplo do benefício de ter tal coisa é como a Intel TDX protegeu recentemente seus processadores mais recentes da vulnerabilidade Downfall , embora isso não signifique que eles estarão imunes a atualizações de microcódigo com bugs .

Embora a adição deste recurso possa não significar muito para o consumidor médio, as empresas provavelmente apreciarão a segurança adicional.

Deixe um comentário