Intel e Microsoft compartilham mitigações vitais para a vulnerabilidade CVE-2022-0001

Em março de 2024, os pesquisadores descobriram uma vulnerabilidade de injeção de histórico de ramificação (BHI), CVE-2022-0001, em CPUs Intel, onde os invasores poderiam manipular o histórico de ramificação. Isso expôs informações críticas no dispositivo.

De acordo com o site oficial da Intel , a vulnerabilidade pode ser descrita como,

A vulnerabilidade CVE-2022-0001 nas CPUs Intel era uma grande ameaça à segurança, dado o grande número de processadores afetados . Posteriormente, as mitigações tiveram que ser rapidamente compartilhadas para minimizar os danos!

Microsoft e Intel compartilham mitigações para combater CVE-2022-0001

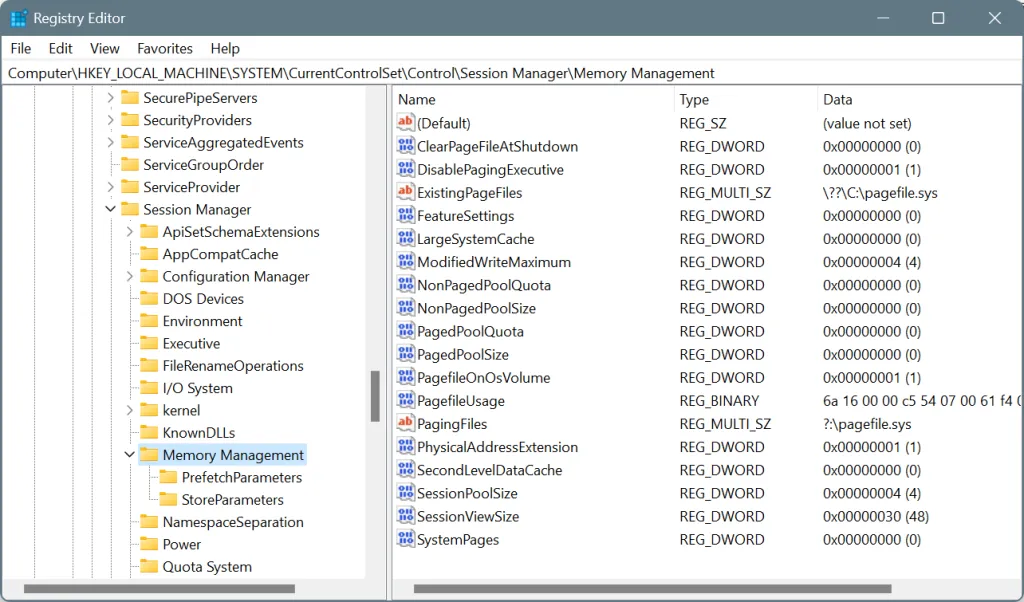

Na página dedicada à vulnerabilidade, sugere as seguintes alterações:

Lembre-se de que elas devem ser aplicadas manualmente apenas a dispositivos Windows que executam processadores Intel. Além disso, faça backup do Registro antes de fazer as alterações. Ou, caso algo dê errado, você pode desfazer alterações no Registro ou até mesmo restaurar o Registro sem backup.

Essas mitigações também podem afetar o desempenho, mas são sua melhor aposta até que a Microsoft ou a Intel descubram uma solução mais viável para CVE-2022-0001.

Quanto ao fabricante da CPU, a Intel compartilhou mitigações no site oficial para proteger o histórico da filial. A Intel também afirma que seus futuros processadores podem conter mitigações para CVE-2022-0001 no nível de hardware, e você não terá que aplicá-las manualmente!

Recomendamos que todos os usuários façam as alterações recomendadas pela Intel e pela Microsoft, pois a vulnerabilidade Branch History Injection representa um grande risco em sistemas desprotegidos. Não há como evitar isso!

Essas vulnerabilidades surgem de tempos em tempos e uma correção será compartilhada em breve. Por exemplo, outra vulnerabilidade recente, Rust CVE-2024-24576, permitiu que hackers obtivessem acesso rápido aos seus sistemas. Para combater isso, você teve que atualizar a biblioteca de armazenamento Rust para a versão 1.77.2.

Se você enfrentar qualquer problema para aplicar as mitigações, informe-nos na seção de comentários.

Reg Adicione “hkey_local_machine \ System \ currentControlSet \ Control \ Session Manager \ Memory Management” /V RecursosTingSoverride /t reg_dword /d 0x00800000 /freg add “hkey_local_machine \ System \ CurrentControlset \ Control \ Control Management \ Memature” /d 0x00000003 /f

Branch History Injection (BHI) descreve uma forma específica de BTI intra-modo, onde um invasor pode manipular o histórico de ramificação antes de fazer a transição de usuário para supervisor ou convidado para o modo raiz VMX em um esforço para fazer com que um preditor indireto de ramificação selecione uma entrada específica do preditor para uma ramificação indireta, e um gadget de divulgação no alvo previsto será executado transitoriamente. Isto pode ser possível uma vez que o histórico de ramificação relevante pode conter ramificações obtidas em contextos de segurança anteriores e, em particular, em outros modos de predição.

Deixe um comentário