Instale o KB5037768 para corrigir a vulnerabilidade do PLUGScheduler no Windows 10

A Microsoft sinalizou uma vulnerabilidade de segurança do PLUGScheduler (CVE-2024-26238), que permite que os agentes da ameaça obtenham acesso ao sistema afetado.

Intitulado Vulnerabilidade de elevação de privilégio de tarefa agendada do Microsoft PLUGScheduler, foi relatado à Microsoft por Synacktiv . Este último possui uma página dedicada detalhando a vulnerabilidade e seus efeitos em dispositivos Windows 10. A descrição do problema diz:

A vulnerabilidade foi relatada pela primeira vez em 22 de janeiro de 2024, reconhecida pelo MSRC (Microsoft Security Response Center) em 1º de fevereiro de 2024, e um patch para ela foi lançado em 14 de maio de 2024, junto com a atualização KB5037768. A Microsoft atribuiu à vulnerabilidade PLUGScheduler uma classificação de gravidade Importante!

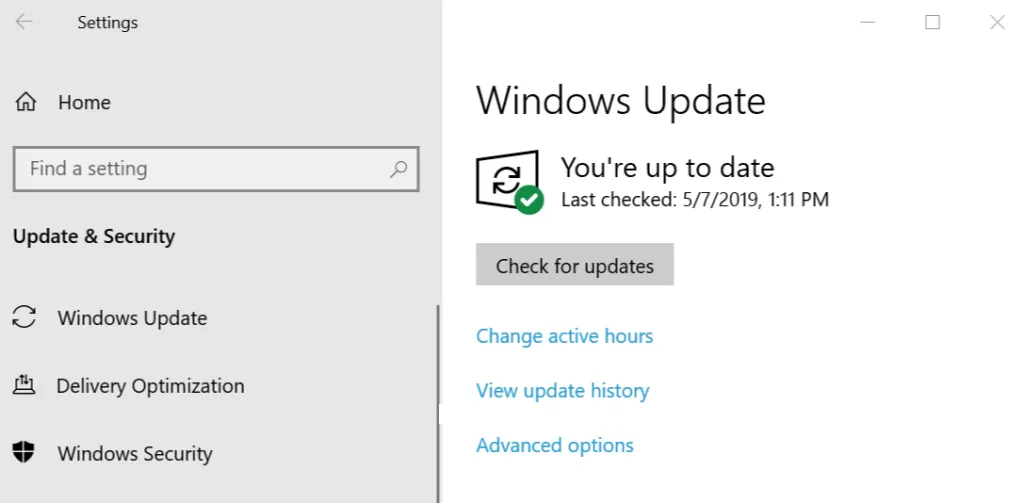

Para corrigir a vulnerabilidade CVE-2024-26238, abra o aplicativo Configurações > vá para Atualização e segurança > clique em Verificar atualizações > instale KB5037768 > reinicie o PC para que as alterações tenham efeito.

Quando verificamos, vários usuários estavam enfrentando problemas de instalação do KB5037768, mas eles podem ser facilmente corrigidos com algumas soluções alternativas rápidas. Você também pode baixar manualmente o KB5037768 do Catálogo do Microsoft Update !

Além disso, várias ameaças críticas aos dispositivos Windows 10 foram identificadas no passado recente, incluindo o ransomware ShrinkLocker. E dado o fato de que o Windows 10 ficará sem suporte em menos de 18 meses, surgem dúvidas sobre o futuro.

De nossa parte, escolhemos as opções de atualização mais viáveis para usuários do Windows 10 que aumentariam a segurança e a privacidade gerais.

Você sabe mais sobre a vulnerabilidade do PLUGScheduler? Se sim, compartilhe com nossos leitores na seção de comentários.

O binário PLUGScheduler.exe executa operações de arquivo, como exclusão e renomeação como SYSTEM, em um diretório onde os usuários padrão têm controle parcial. Isso leva à gravação arbitrária de arquivos como SYSTEM. Esta vulnerabilidade é uma gravação arbitrária de arquivo. Ele pode ser usado para executar código como SYSTEM gravando um arquivo DLL em C:\Windows\System32\SprintCSP.dll e acionando o método SvcRebootToFlashingMode do serviço StorSvc.

Deixe um comentário