Como instalar e configurar o Snort IDS no Linux

Os sistemas de detecção de intrusão (IDS) são essenciais na proteção de redes de computadores contra acesso não autorizado e perigos potenciais no campo da segurança cibernética. O Snort IDS se destaca entre as muitas opções de IDS disponíveis como uma solução de código aberto robusta e amplamente utilizada para detectar e prevenir invasões de rede. Este tutorial mostra como instalar e configurar o Snort IDS no Linux, fornecendo o conhecimento necessário para melhorar a segurança da sua rede.

Como funciona o IDS do Snort

Snort IDS é um sistema de detecção de intrusão de rede que monitora o tráfego de rede, analisa-o em busca de atividades suspeitas e gera avisos contra possíveis ameaças. Como um sistema de detecção de intrusão baseado em assinatura, o Snort analisa o tráfego de rede usando um banco de dados de padrões conhecidos de ataques, comumente conhecidos como regras, para detectar atividades maliciosas. O Snort IDS detecta e previne uma ampla gama de ataques à rede, incluindo varreduras de portas, ataques DoS e injeções de SQL, amplamente conhecidos por seus recursos de análise de tráfego em tempo real.

Configuração básica

Antes de prosseguirmos com a instalação do Snort IDS, algumas configurações básicas são necessárias. Isso envolve principalmente atualizar e atualizar seu sistema e instalar as dependências que o Snort requer para funcionar de maneira eficaz.

- Atualize e atualize o sistema Linux. Para Ubuntu e outros sistemas baseados em Debian:

sudo apt update && apt upgrade -y

- Instale as dependências necessárias para executar o Snort IDS:

sudo apt install -y build-essential autotools-dev libdumbnet-dev libluajit-5.1-dev libpcap-dev zlib1g-dev pkg-config libhwloc-dev cmake liblzma-dev openssl libssl-dev cpputest libsqlite3-dev libtool uuid-dev git autoconf bison flex libcmocka-dev libnetfilter-queue-dev libunwind-dev libmnl-dev ethtool libjemalloc-dev libpcre++-dev

- O funcionamento adequado do Snort requer a instalação manual da biblioteca de aquisição de dados, LibDAQ. Para instalar o LibDAQ, baixe os arquivos de seu site oficial, extraia o arquivo e navegue até o diretório correspondente, depois construa e compile.

wget https://www.snort.org/downloads/snortplus/libdaq-3.0.11.tar.gz

tar -xzvf libdaq-3.0.11

cd libdaq-3.0.11

./bootstrap

./configure

makesudo make install

- A dependência final é gperftools. Comece obtendo os arquivos de origem do repositório GitHub . Extraia os arquivos, navegue até o diretório escolhido e execute o script de configuração para iniciar o processo de configuração. Posteriormente, execute os comandos

makeemake installpara instalar o pacote.

wget https://github.com/gperftools/gperftools/releases/download/gperftools-2.10/gperftools-2.10.tar.gz

tar -xvzf gperftools-2.10 && cd gperftools-2.10

./configure

make

sudo make install

Em seguida, você precisará instalar o Snort.

Instalando Snort IDS

- Você pode baixar o Snort IDS do site oficial do Snort ou usando

wgetno terminal:

wget https://www.snort.org/downloads/snortplus/snort3-3.1.58.0.tar.gz

- Comece a extrair o arquivo.

tar -xzvf snort3-3.1.58.0

- Vá para o diretório extraído e execute o script de configuração, prepare os arquivos com o

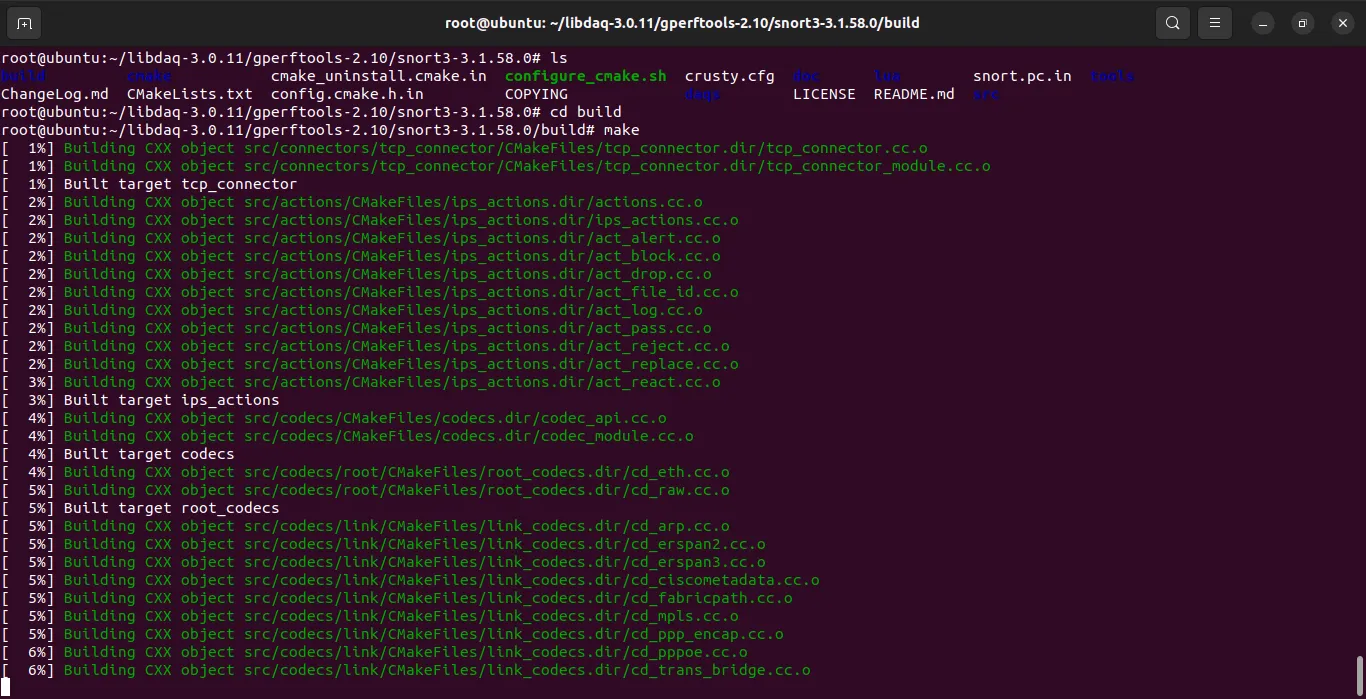

makecomando e instale-os usando omake installcomando.

cd snort3-3.1.58.0

./configure_cmake.sh --prefix=/usr/local --enable-tcmalloccd build

makesudo make install

- Snort está pronto para rodar em seu sistema. Antes de configurar o Snort IDS, atualize a biblioteca compartilhada. Caso contrário, ao tentar iniciar o Snort, você pode acabar com um erro:

sudo ldconfig

Este processo sincronizará o cache da biblioteca compartilhada do sistema com bibliotecas e binários instalados recentemente.

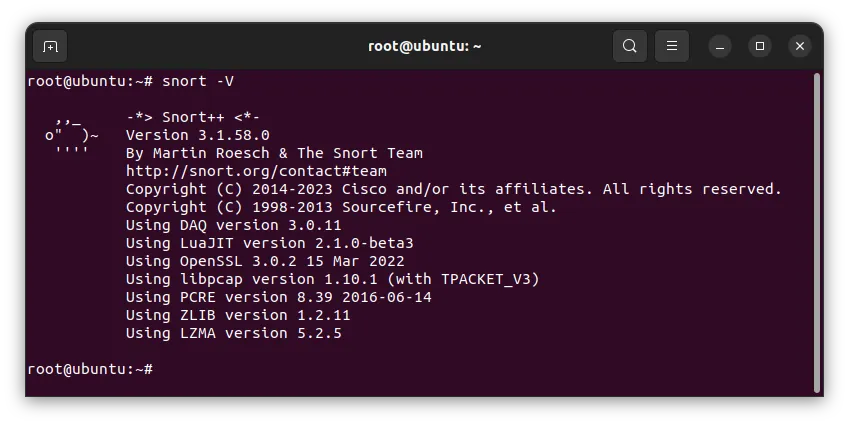

Para validar o Snort, o comando snort -Vexibirá a versão do Snort IDS na janela do terminal:

FYI : além de usar o IDS, você também pode configurar um honeypot SSH para capturar hackers em seu servidor .

Configurando e Configurando Regras com Snort IDS

Para configurar o ambiente de rede do sistema Linux para se comunicar com o Snort IDS, descubra o nome da placa de interface de rede do seu sistema:

nmcli device status

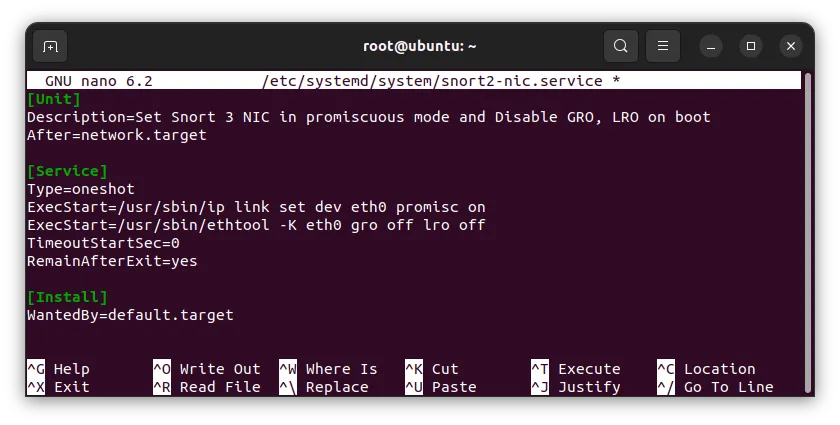

Configure a placa de interface de rede com o seguinte comando:

sudo ip link set dev interface_name promisc on

Observe que o “interface_name” no comando é o nome da placa Ethernet do seu sistema.

Para evitar que pacotes de rede maiores sejam truncados, desabilite o Generic Receive Offload (GRO) e o Large Receive Offload (LRO) usando o ethtool:

sudo ethtool -K interface_name gro off lro off

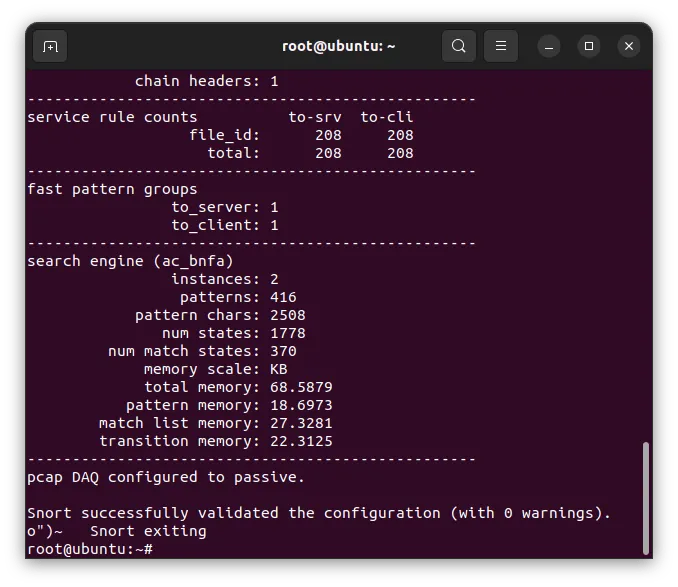

Teste o desempenho com a configuração básica executando o comando abaixo mencionado:

snort -c /usr/local/etc/snort/snort.lua

Ele deve fornecer uma saída bem-sucedida indicando que o Snort foi instalado e configurado em seu sistema. Agora você pode experimentar seus recursos e configurações para determinar as melhores regras para proteger sua rede.

Implementando regras do Snort IDS para rodar em um sistema Linux

O Snort lê conjuntos de regras e configurações de diretórios específicos:

sudo mkdir /usr/local/etc/rules

sudo mkdir /usr/local/etc/so_rules/sudo mkdir /usr/local/etc/lists/sudo touch /usr/local/etc/rules/local.rules

sudo touch /usr/local/etc/lists/default.blocklist

sudo mkdir /var/log/snort

Depois de criar os diretórios necessários, baixe as regras desejadas no site do Snort:

wget https://www.snort.org/downloads/community/snort3-community-rules.tar.gz

Extraia o arquivo e copie as regras para o diretório “/usr/local/etc/rules/”:

tar -xvzf snort3-community-rules

cd snort3-community-rules

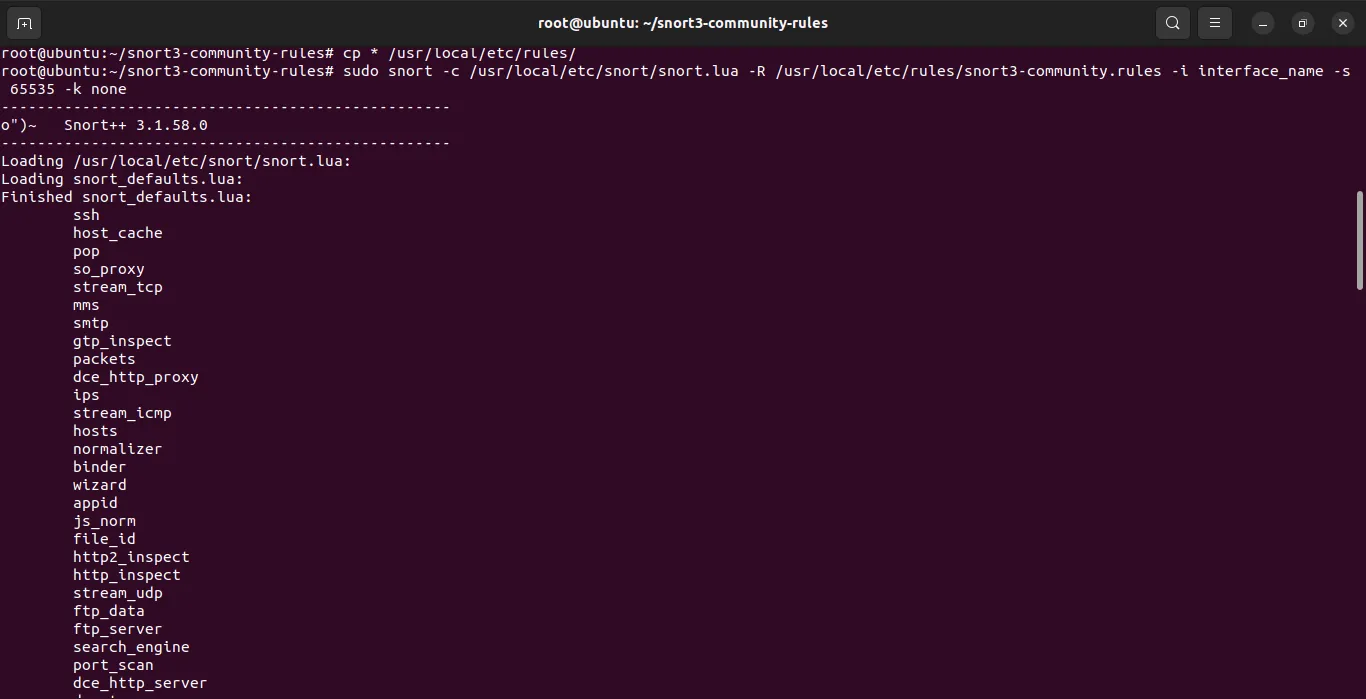

cp * /usr/local/etc/rules/

Para executar o Snort com a configuração da regra, digite o seguinte comando:

sudo snort -c /usr/local/etc/snort/snort.lua -R /usr/local/etc/rules/snort3-community.rules -i wl01 -s 65535 -k none

Configurando o Snort IDS na inicialização

É essencial garantir que o Snort inicie a execução durante a inicialização e opere como um daemon em segundo plano. Ao configurar o Snort como um serviço de sistema de inicialização automática, o software estará operacional e protegerá seu sistema sempre que estiver online.

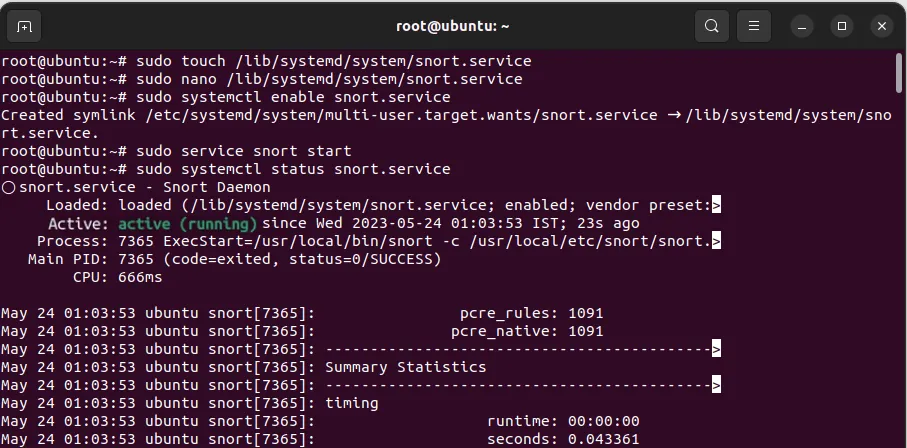

- Crie um novo arquivo de serviço systemd executando o comando mencionado abaixo.

touch /lib/systemd/system/snort.service

- Abra o arquivo

nanona janela do terminal e adicione as seguintes informações.

[Unit]Description=Snort Daemon

After=syslog.target network.target

[Service]Type=simple

ExecStart=/usr/local/bin/snort -c /usr/local/etc/snort/snort.lua -R /usr/local/etc/rules/snort3-community.rules -s 65535 -k none -l /var/log/snort -D -L pcap -i ens33

[Install]WantedBy=multi-user.target

- Salve e saia do arquivo. Habilite e inicie o script:

sudo systemctl enable snort.service

sudo snort start

Snort IDS está pronto para iniciar e proteger seu sistema Linux. Para encontrar mais ferramentas de segurança de código aberto no Linux , siga o link.

Monitoramento de Tráfego de Rede com Snort

Aprendemos sobre o Snort e a maneira como ele opera. Agora vamos verificar alguns dos princípios básicos de como usar o Snort para monitorar o tráfego de rede e encontrar prováveis riscos de segurança.

- Para começar a usar o Snort e monitorar o tráfego de rede, primeiro escolha a interface de rede. Siga o comando abaixo mencionado para descobrir os nomes das interfaces de rede presentes no sistema.

ifconfig -a

- Inicie o Snort com o comando abaixo mencionado. Ele abrirá um console na janela do terminal que monitorará ativamente a interface de rede e continuará atualizando se alguma ameaça em potencial for encontrada.

sudo snort -i [Network_Interface] -c /etc/snort/snort.conf -A console

Aqui no comando, a interface de rede é a porta Ethernet que você escolheu monitorar, “etc/snort/snort.conf” é a localização do arquivo de configuração do Snort, e é o console para exibir os alertas gerados -Apelo Snort IDS.

É assim que o Snort é usado para monitorar ameaças de segurança e ataques vulneráveis. Continue atualizando as regras regularmente. O Snort IDS com regras atualizadas em andamento não apenas detectará ameaças à segurança, mas também ajudará a eliminá-las.

perguntas frequentes

Como posso obter e atualizar as regras do Snort?

As regras do Snort são cruciais para a operação eficiente do IDS, pois definem os critérios para detectar invasões de rede específicas. Você pode obter as regras do Snort no site oficial do Snort. Existem três tipos distintos de arquivos do Rule: Community, que pode ser acessado gratuitamente; Registered, que pode ser acessado após você se registrar no Snort; e Assinatura, para a qual você deve assinar um plano Snort pago conforme detalhado em seu site oficial.

É possível implementar o Snort em uma vasta rede?

Sim, ele pode ser distribuído para melhorar a segurança da rede em vários sistemas, utilizando um sistema de gerenciamento centralizado, como Security Onion ou Snorby.

O Snort IDS é adequado para pequenas empresas ou redes domésticas?

O Snort IDS é uma solução de segurança eficaz que pode beneficiar pequenas empresas e redes domésticas. A acessibilidade e o custo-benefício do sistema são atribuídos à sua natureza de código aberto. O Snort Intrusion Detection System (IDS) pode ser implementado em um único sistema ou mais.

Deixe um comentário