Como detectar keyloggers em sistemas Windows

Keyloggers são uma perigosa ameaça à segurança que pode atingir facilmente até mesmo computadores atualizados. O objetivo deles é monitorar as teclas digitadas e expor esses dados privados a hackers e agentes de vigilância. Embora você possa usar um software anti-keylogger, é muito mais eficaz detectar essas ameaças com antecedência, antes que causem danos sérios.

Aqui estão algumas das melhores maneiras de detectar keyloggers em um computador com Windows. Também discutiremos uma técnica preventiva avançada chamada “criptografia de pressionamento de tecla” que neutraliza até mesmo os keyloggers mais sofisticados.

O que são Keyloggers?

Um keylogger é um software ou hardware que monitora as teclas digitadas em um teclado de computador/laptop ou dispositivo móvel. Os keyloggers de hardware são inseridos usando USB ou um driver não autorizado e são mais fáceis de detectar e remover. Os keyloggers de software são mais furtivos em comparação e às vezes são indetectáveis no sistema infectado.

Ao contrário dos vírus e cavalos de Tróia comuns, os keyloggers remotos não afetam o desempenho do sistema, mas causam muito mais danos ao expor suas informações privadas a outras pessoas. Pense em informações financeiras, senhas e suas postagens e comentários online anônimos.

O mais sofisticado desses agentes de vigilância pode traçar o perfil dos usuários com base na análise do pressionamento de tecla, o ritmo e o padrão de suas entradas de pressionamento de tecla. Se essa ideia o assusta, console-se com o fato de que, para qualquer keylogger ser eficaz, ele deve primeiro ser instalado corretamente no seu computador. Existem várias categorias de keyloggers, dependendo da gravidade.

- Keyloggers baseados em navegador : alguns sites maliciosos podem usar scripts CSS, ataques Man-In-the-Browser (MITB) ou keyloggers baseados em formulários da web. Felizmente, se você tiver um sistema Windows 10 atualizado e tiver ativado o Windows Defender e outros itens essenciais de segurança do Windows, essas ameaças serão bloqueadas imediatamente.

- Keyloggers gerais de spyware : os keyloggers tradicionais são inseridos usando um anexo de e-mail suspeito ou um download de mídia social/torrent. Novamente, é provável que sejam bloqueados pelo Windows Defender ou por um programa antimalware.

- Keyloggers de nível de kernel : são mais perigosos. Eles operam sob o sistema operacional Windows como rootkits e podem passar despercebidos.

- Keyloggers baseados em hipervisor : usando a virtualização, os sofisticados keyloggers podem se estabelecer como réplicas do sistema operacional e verificar todas as teclas digitadas. Essas ameaças são muito raras.

Se você suspeitar que seu sistema Windows foi atacado por keyloggers, siga estas etapas para garantir a segurança de seus dados.

Use o Gerenciador de Tarefas para Detectar Keyloggers

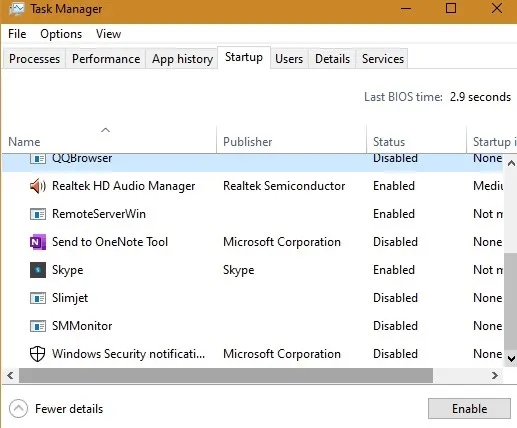

Além disso, verifique na guia “Inicialização”. Se houver programas suspeitos no menu de inicialização, desative-os.

Detectar conexões suspeitas com a Internet usando a linha de comando

Depois de garantir que ninguém mais esteja conectado ao seu computador, é importante verificar se há alguma conexão suspeita com a Internet em seu dispositivo. Para fazer isso, abra a linha de comando do Windows no modo Administrador e digite o seguinte:

netstat -b

Todos os sites e softwares conectados online ao seu computador Windows agora estão visíveis. Aqueles conectados à Windows Store, navegador Edge ou outros aplicativos do sistema, como “svchost.exe”, são inofensivos. Verifique os endereços IP online para qualquer localização remota possível.

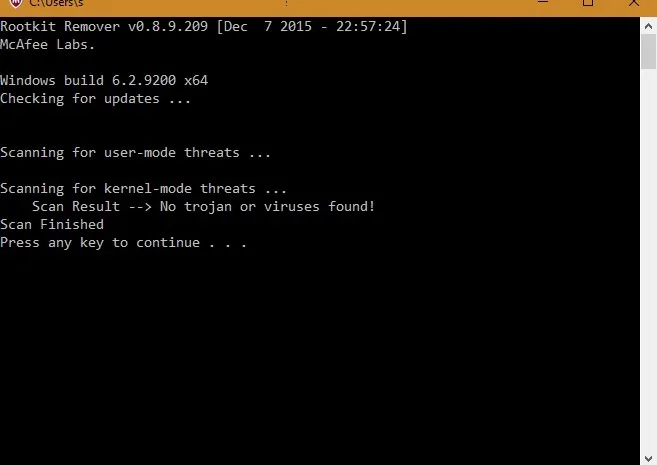

Use soluções de malware anti-rootkit

Se você acha que é vítima de um keylogger no nível do kernel, precisa usar uma solução de malware anti-rootkit eficaz.

Entre as soluções leves, a McAfee possui uma ferramenta gratuita de remoção de rootkit . Assim que você instalá-lo, ele verificará se há atualizações e ameaças no modo kernel, incluindo keyloggers de rootkit. O processo é muito rápido e confiável, e esta ferramenta de remoção de rootkit não sobrecarrega o seu sistema Windows.

Atualmente, não há meios eficazes para detectar keyloggers no nível do hipervisor, pois esse sistema virtual pode permanecer invisível e passar despercebido por você. No entanto, se você suspeitar que foi vítima de um ataque do Big Brother, existe uma técnica que pode impedir que seu teclado envie seus dados.

Técnica avançada: criptografia de pressionamento de tecla

A criptografia de pressionamento de tecla é uma maneira fantástica de evitar o registro de teclas criptografando todas as teclas digitadas antes de serem enviadas online. Se você for vítima de um ataque de keylogger no nível do hipervisor, o malware só será capaz de detectar caracteres aleatórios criptografados.

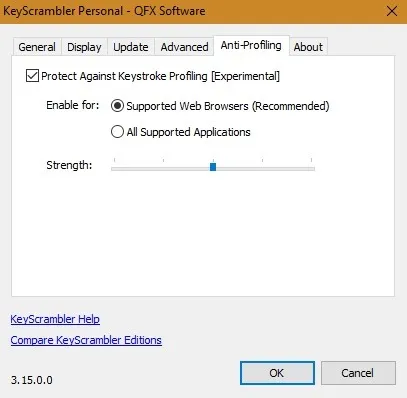

KeyScrambler é uma das soluções populares de criptografia de pressionamento de tecla. É livre de vírus e seguro para uso com mais de um milhão de usuários pagos. A edição pessoal do software é gratuita e pode proteger dados de digitação em mais de 60 navegadores. O software pode ser baixado de seu site oficial.

Após a instalação, você pode ativar o KeyScrambler na bandeja do sistema à direita.

Nas configurações, você pode proteger contra criação de perfil de pressionamento de tecla. Isso é feito usando um recurso que modera seu ritmo de digitação para proteger seu anonimato contra sites que tentam traçar seu perfil pela maneira como você digita.

Assim que você digitar as teclas digitadas em qualquer navegador, como Google Chrome ou Firefox, o KeyScrambler criptografará todas as teclas digitadas que você pode ver AO VIVO na tela.

Apesar da séria ameaça que representa, proteger-se do keylogging não é tão difícil. Você pode aumentar suas defesas usando o Windows Defender. Existem alguns sinais de alerta: se o seu sistema estiver muito mais lento do que o normal, ou você começar a perceber pop-ups e anúncios indesejados, ou se houver uma alteração nas configurações do navegador ou no mecanismo de pesquisa usado, seu sistema pode ter sido comprometido. Você pode usar as técnicas discutidas acima para chegar ao cerne do problema.

Você suspeita que pode ser vítima de keyloggers? Por favor, compartilhe conosco por que parece assim para você.

Crédito da imagem: Robert van der Steeg

- Tweetar

Deixe um comentário