O que é malware em nível de kernel e como se proteger contra ele

O malware vem em muitas formas, mas o malware de nível kernel está entre os mais perigosos. O que o torna tão ameaçador e como você pode se defender dele? Vamos explorar os detalhes abaixo.

O que é malware em nível de kernel?

O kernel é o componente central de um sistema operacional, responsável por gerenciar todas as interações entre hardware e software. Ele opera em um nível de privilégio elevado conhecido como “modo kernel”, que lhe dá acesso irrestrito a todos os recursos do sistema, incluindo memória, CPU e dispositivos conectados. O malware que infecta e manipula esse nível privilegiado é conhecido como malware de nível kernel.

Esse malware explora os altos privilégios do kernel, permitindo que ele execute atividades maliciosas com detecção mínima. Ao operar nesse nível baixo, ele pode escapar de medidas de segurança, persistir e ganhar controle sobre operações críticas do sistema.

Abaixo estão alguns exemplos comuns de malware em nível de kernel:

Rootkits de kernel: esta é uma das formas mais notórias de malware de nível de kernel que concede a um invasor controle remoto não detectado de um computador. Este acesso permite que eles comprometam a segurança, instalem mais malware, monitorem a atividade ou usem o dispositivo em ataques DDoS.

Bootkits: é um tipo de rootkit que infecta o BIOS do PC ou Master Boot Record (MBR) para carregar código malicioso antes que o sistema operacional seja carregado. Eles podem instalar código malicioso no nível do kernel e persistir durante reinicializações e reinstalações do SO.

Trojans em modo kernel: com privilégios mais altos, esses trojans podem efetivamente evitar a detecção substituindo processos ou se incorporando a outros processos.

Ransomware de nível de kernel: esse tipo de ransomware usa privilégios de kernel para criptografar dados ou impedir que usuários acessem o sistema. Ele pode contornar a segurança de forma mais eficiente e dificultar a recuperação.

Como se proteger contra malware em nível de kernel

Felizmente, é bem desafiador para malware de nível kernel infectar seu PC. Esse tipo de malware requer permissões elevadas que o sistema operacional não concede a programas não autorizados. Portanto, malware de nível kernel normalmente depende da exploração de vulnerabilidades conhecidas ou da obtenção de acesso físico ou remoto a uma conta de administrador.

Os sistemas de segurança de PC são projetados para detectar e prevenir ataques de malware em nível de kernel. Mesmo que alguém tente instalar tal malware intencionalmente, os mecanismos de segurança do sistema operacional provavelmente bloquearão a instalação.

No entanto, você ainda precisa de recursos de segurança habilitados no seu PC para minimizar vulnerabilidades e detectar ataques prontamente. Siga os passos abaixo para se defender contra malware de nível kernel:

Garantir que a inicialização segura e o TPM 2.0 estejam habilitados

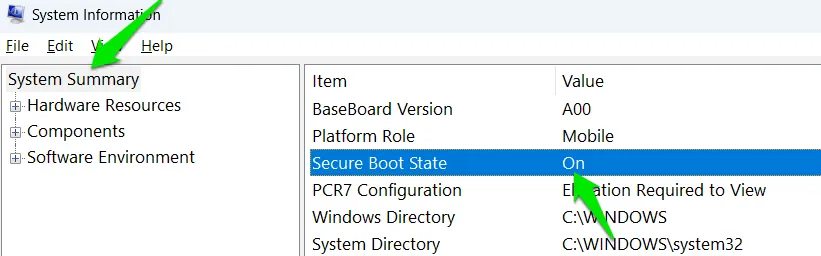

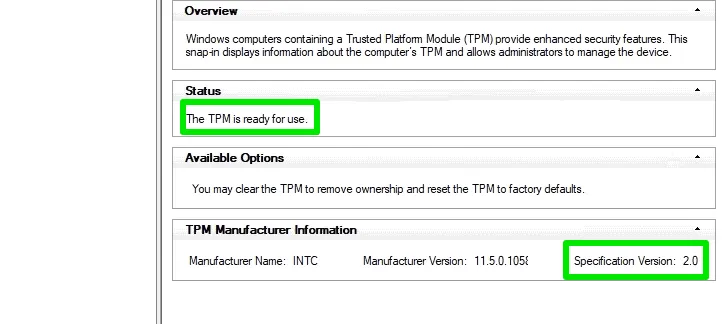

Secure Boot e TPM 2.0 (Trusted Platform Module) são recursos de segurança essenciais no Windows e são cruciais para a defesa contra malware em nível de kernel. É por isso que eles também são necessários para a instalação do Windows 11.

O Secure Boot verifica a assinatura digital de todos os softwares durante a inicialização, bloqueando a execução de qualquer software não verificado.

TPM 2.0 é um chip de segurança física que armazena hashes criptográficos do processo de inicialização. Ele detecta qualquer adulteração comparando esses hashes em cada inicialização e alerta os usuários se encontrar alterações.

Para verificar se o Secure Boot está habilitado, pesquise por “informações do sistema” na Pesquisa do Windows e abra o aplicativo Informações do Sistema . Você encontrará o valor do Secure Boot State no Resumo do Sistema . Certifique-se de que esteja definido como On .

Para garantir que o TPM 2.0 esteja habilitado (ou seja suportado), pressione Windows+ Re digite tpm.mscna caixa de diálogo Executar.

Se algum deles estiver desabilitado, acesse BIOS/UEFI e habilite o valor na categoria Security . Habilitar Secure Boot deve ser simples, mas TMP 2.0 é um chip de hardware que seu PC pode não ter.

Habilitar segurança baseada em virtualização no Windows

A segurança baseada em virtualização (VBS) usa a virtualização de hardware para executar processos críticos do sistema em um ambiente isolado para evitar que aplicativos maliciosos os adulterem. Como o malware em nível de kernel frequentemente tira vantagem de vulnerabilidades em processos críticos do sistema, esse recurso os protegerá.

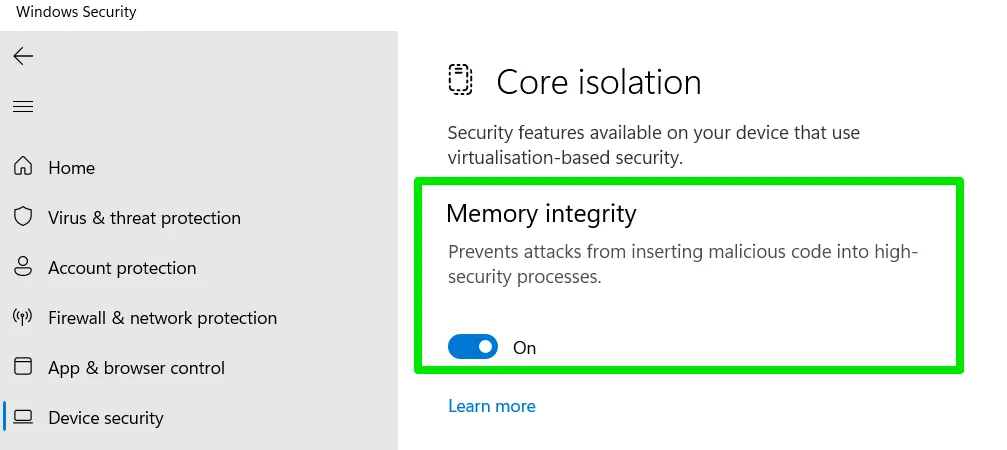

No Windows Search, digite “windows security” e abra o aplicativo Windows Security . Vá para Device Security -> Core isolation e certifique-se de que Memory integrity esteja ligado .

Defina o Controle de Conta de Usuário (UAC) como Segurança Máxima

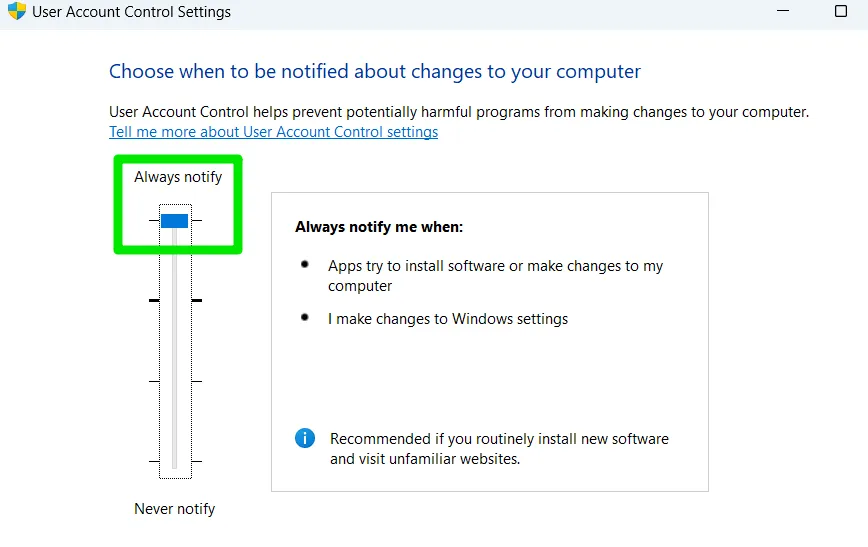

O UAC protege seu PC impedindo que aplicativos instalem ou façam alterações em seu PC sem sua permissão. Você pode configurá-lo para segurança máxima para que o Windows sempre peça sua permissão quando você ou qualquer aplicativo tentar instalar algo ou alterar uma configuração.

Pesquise por “uac” na Pesquisa do Windows e clique em Alterar configurações de Controle de Conta de Usuário . Defina o controle deslizante aqui para Sempre notificar no topo.

Mantenha o PC atualizado

Como mencionado anteriormente, malwares de nível kernel frequentemente tiram vantagem de vulnerabilidades para infectar o PC. Manter seu sistema atualizado garante a correção oportuna de vulnerabilidades conhecidas, impedindo que programas maliciosos as explorem.

Certifique-se de atualizar o Windows, os drivers e o BIOS/UEFI para as versões mais recentes.

Windows: para atualizar o Windows, vá para Windows Update em Configurações do Windows e clique em Verificar atualizações . Se disser Você está atualizado , está tudo bem. Caso contrário, baixe e instale as atualizações recomendadas.

Drivers: estes são os mais vulneráveis, pois carregam durante o processo de inicialização, e um driver comprometido pode permitir infecção no nível do kernel. Você pode usar uma ferramenta de atualização de driver como o iObit Driver Booster para atualizar automaticamente todos os drivers.

BIOS/UEFI: é um pouco difícil atualizar o BIOS/UEFI, pois você precisa fazer isso manualmente, mas felizmente essas atualizações são raras.

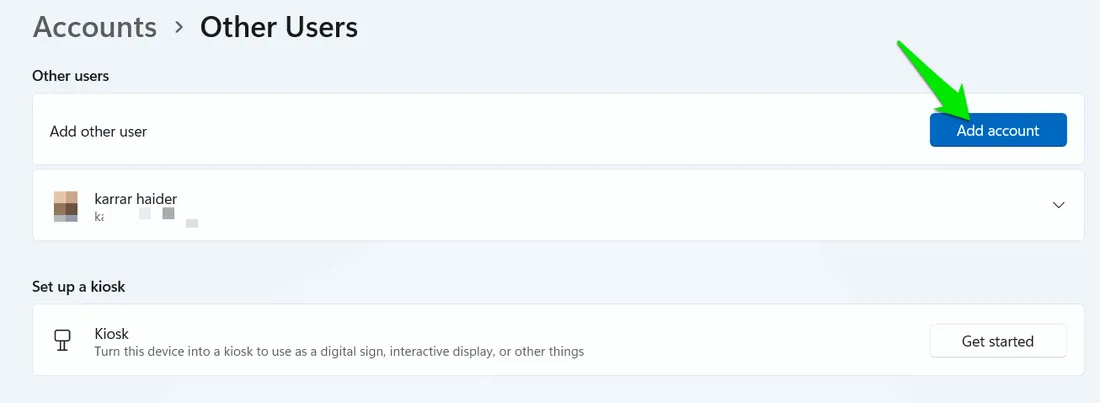

Use a conta de usuário padrão para uso diário

A conta de usuário padrão tem acesso restrito a muitas funções, mas é boa o suficiente para o uso diário. Como é restrita, ela também limita a capacidade do kernel-malware de infectar o dispositivo.

Para criar uma conta padrão, abra as Configurações do Windows e vá para Contas -> Outros Usuários . Clique em Adicionar conta para criar uma nova conta e certifique-se de selecionar Conta padrão em vez de Administrador.

Executar ocasionalmente uma verificação de inicialização

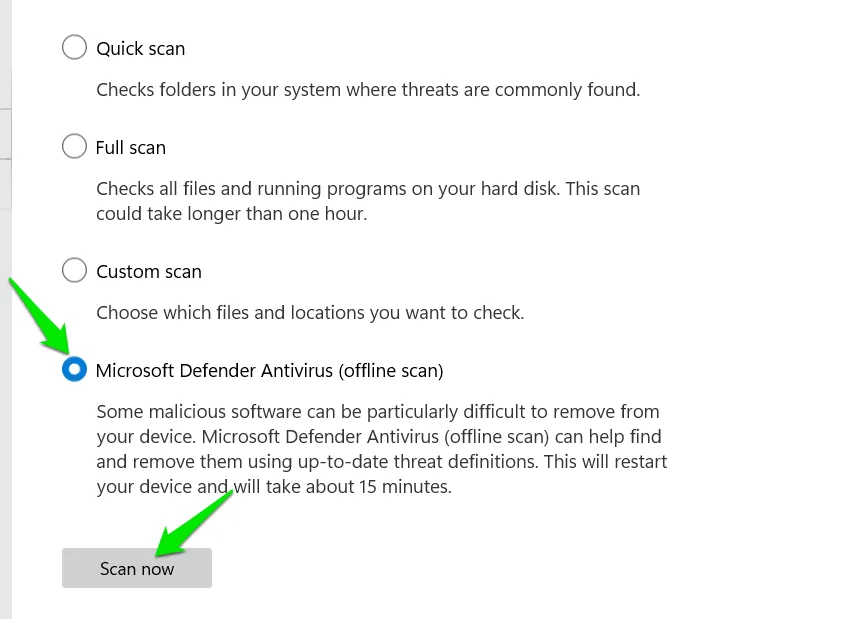

A verificação de inicialização é uma função padrão na maioria dos softwares antivírus, incluindo o Microsoft Defender. Essa verificação reinicia seu PC e o verifica antes que o sistema operacional carregue completamente. Isso é muito eficaz contra malware de nível de kernel, pois pode detectá-los antes que tentem se esconder do sistema operacional. Ocasionalmente, execute-o para garantir que seu PC esteja limpo.

Para executar esta verificação no Windows, pesquise por “segurança do Windows” na Pesquisa do Windows e abra o aplicativo Segurança do Windows .

Vá para Proteção contra vírus e ameaças -> Opções de verificação e selecione Microsoft Defender Antivirus (verificação offline) . Ao clicar em Verificar agora , ele solicitará que você reinicie o PC para a verificação.

Evite executar programas arriscados

Este é um conselho geral para evitar todos os tipos de riscos de segurança do sistema, mas é especialmente importante quando se trata de malware em nível de kernel. Ele não pode acessar o kernel sem desabilitar os recursos de segurança do sistema operacional. Isso significa que o malware em nível de kernel dará sinais de alerta claros, como pedir para você desabilitar os recursos de segurança para executar o aplicativo.

Tenha cuidado ao baixar software suspeito, como hacks de videogame ou programas premium pirateados. Se um aplicativo exigir que você desabilite proteções de segurança específicas, o risco potencial provavelmente supera quaisquer benefícios que ele ofereceria.

O que fazer se o seu PC for infectado

Uso de CPU anormalmente alto, congelamentos, falhas (BSOD) e atividade de rede suspeita são sinais comuns de infecção por malware em nível de kernel. Se você acha que seu PC está infectado, precisa agir imediatamente. Infelizmente, você tem opções limitadas, pois o malware pode ser muito pegajoso.

Use software antivírus com recurso de remoção de rootkit

A maioria dos softwares antivírus com recursos de remoção de rootkit pode remover a maioria dos tipos de malware de nível de kernel. Recomendamos o Malwarebytes , pois ele tem um recurso dedicado de remoção de rootkit que é muito eficaz.

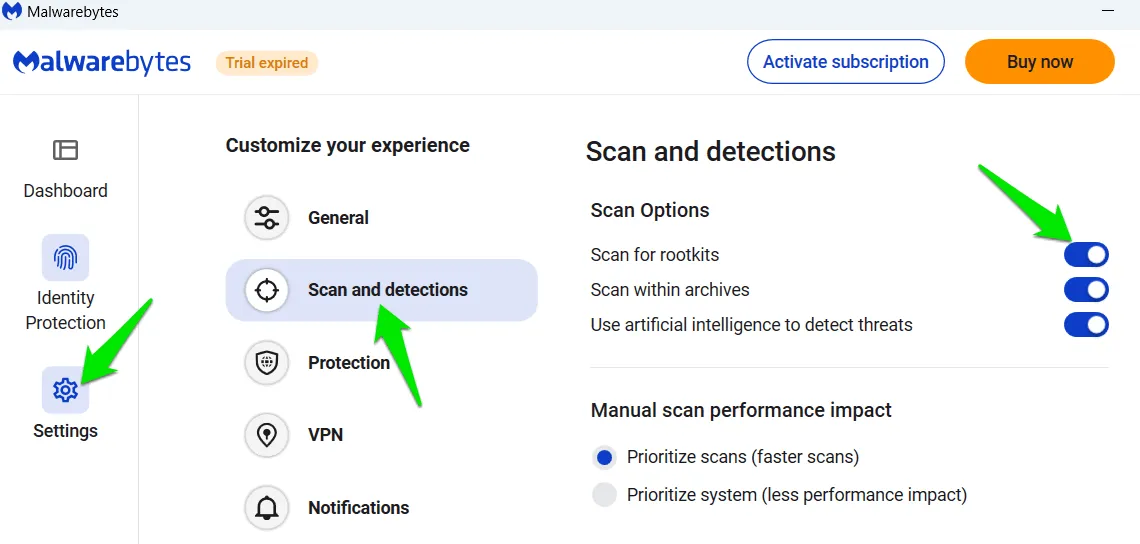

Você terá que habilitar a função de escaneamento de rootkit primeiro, pois ela é desabilitada por padrão. Clique em Configurações no Malwarebytes, depois vá para a seção Escaneamento e detecção . Habilite a opção Escanear rootkits .

Sua próxima verificação também incluirá a função de verificação de rootkit, que pode encontrar o malware no nível do kernel que está infectando seu PC.

Executar verificação de inicialização

Conforme mencionado acima, uma varredura de inicialização pode detectar malware em nível de kernel que depende de se esconder antes do processo de inicialização. Você pode executar a varredura do Microsoft Defender como fizemos acima ou usar um aplicativo de terceiros. O Avast One tem uma poderosa funcionalidade de varredura de inicialização que você pode tentar se o Microsoft Defender falhar.

Reinstalar o Windows

Se o software de segurança não conseguir capturar malware em nível de kernel, reinstalar o Windows deve corrigir o problema. Você deve fazer uma instalação nova, pois a imagem atual pode estar infectada. Existem várias maneiras de instalar o Windows 11, então escolha seu método preferido.

No geral, malware de nível kernel pode ser extremamente perigoso, mas é difícil para hackers colocá-lo em seu dispositivo. Se você estiver tendo problemas para se livrar de malware de nível kernel, atualizar/reinstalar o BIOS pode resolver o problema. Você também pode levá-lo a um profissional para reflash o BIOS e limpar o CMOS.

Crédito da imagem: Freepik . Todas as capturas de tela por Karrar Haider.

Deixe um comentário