5 dicas para proteger sua chave GPG no Linux

Como tal, protegê-lo contra maus atores garante que ninguém possa se passar por você em suas comunicações com outras pessoas. Aqui, mostramos cinco dicas simples sobre como proteger sua chave GPG no Linux.

1. Crie subchaves para cada função GPG

Uma das maneiras mais fáceis de proteger sua chave GPG no Linux é criar uma subchave separada para cada função principal. Subchaves são peças adicionais de identidade criptográfica anexadas à sua chave mestra primária. Isso torna mais difícil para os malfeitores pescarem sua chave privada primária, uma vez que você não a usa para ações-chave comuns.

Para fazer isso, abra o prompt da chave GPG para sua chave primária:

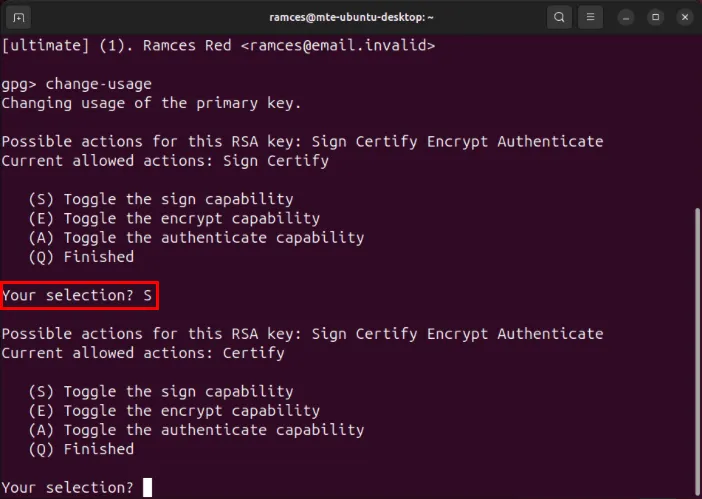

Execute change-usagepara alterar os recursos padrão da sua chave primária.

Digite “S” e pressione Enterpara desativar o recurso de assinatura de sua chave primária.

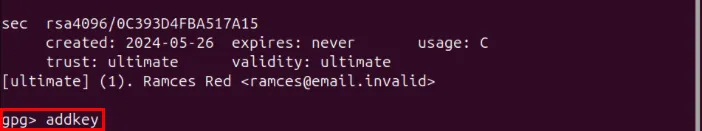

Execute addkeypara criar a segunda subchave da sua chave primária.

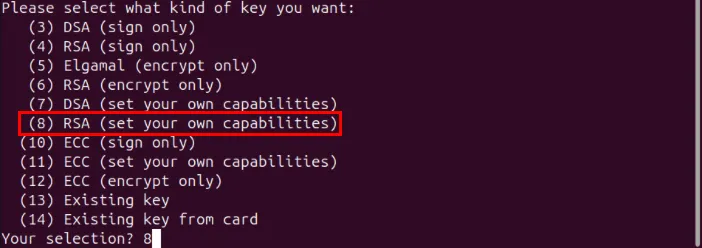

Selecione “8” no prompt do algoritmo chave e pressione Enter.

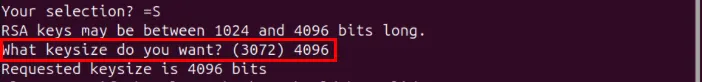

Digite “=S” no prompt e pressione Enterpara definir a capacidade da subchave como “Somente assinatura”.

Forneça “4096” no prompt de tamanho de chave e pressione Enterpara definir o tamanho de sua subchave RSA para 4096 bits.

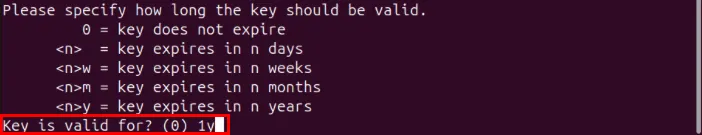

Defina o período de validade razoável para sua subchave. No meu caso, definirei minha subchave para expirar após 1 ano.

Crie sua nova subchave digitando “y” e pressionando Enterno prompt de confirmação.

Execute novamente o addkeycomando e crie as outras duas subchaves para os recursos de criptografia e autenticação.

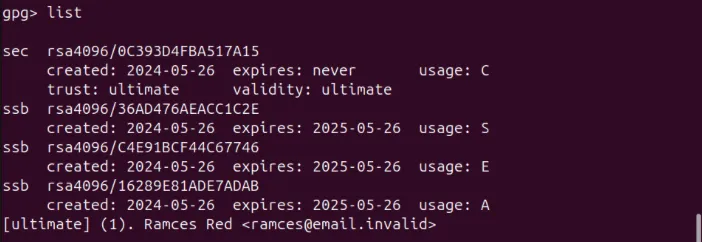

Confirme se sua chave GPG possui uma subchave para cada recurso executando o listsubcomando.

2. Defina uma data de validade para suas chaves

Outra maneira fácil de proteger sua chave GPG no Linux é fornecer uma data de validade à sua chave primária e subchaves. Embora isso não afete a capacidade da chave de assinar, criptografar e autenticar, definir uma dá a outros usuários do GPG um motivo para sempre validar sua chave em um servidor de chaves.

Comece abrindo sua chave primária dentro da ferramenta GPG CLI:

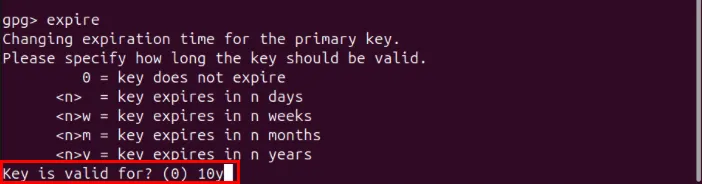

Digite “expire” e pressione Enterpara editar a data de expiração de sua chave primária. No meu caso, definirei o meu para expirar após 10 anos.

Forneça a senha da sua chave GPG e pressione Enterpara confirmar a nova data de validade.

Execute os seguintes comandos para selecionar as subchaves internas da sua chave GPG:

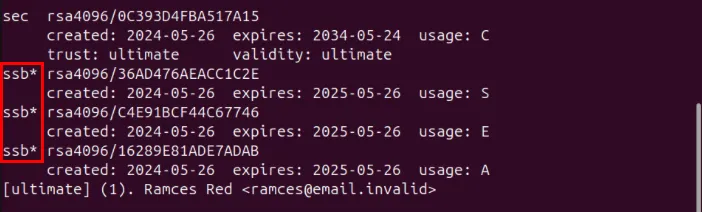

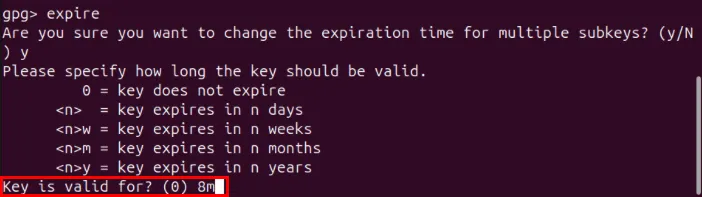

Execute expiree forneça uma data de validade para suas subchaves. Na maioria dos casos, essas chaves expirarão antes da chave primária. Para mim, vou configurá-los para expirar após oito meses.

Digite “salvar” e pressione Enterpara confirmar as alterações no seu chaveiro GPG.

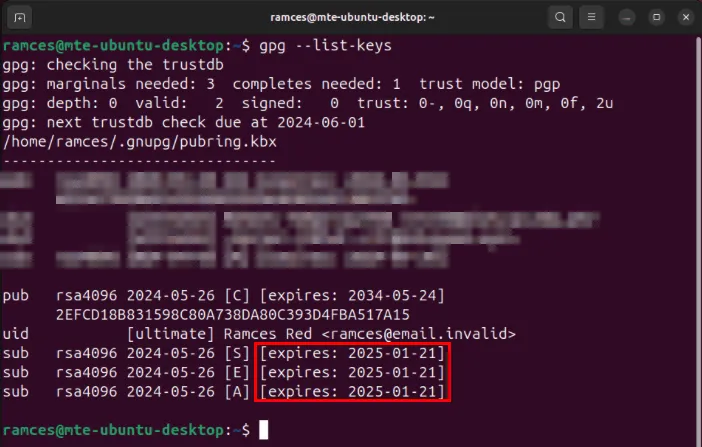

Confirme se sua chave tem as datas de validade adequadas executando: gpg --list-keys.

3. Salve suas chaves GPG em uma chave de segurança

As chaves de segurança são pequenos dispositivos projetados especificamente para armazenar dados de autenticação privados. Nesse sentido, você também pode usá-los para armazenar suas chaves GPG sem comprometer sua segurança geral.

Comece conectando sua chave de segurança à sua máquina e execute o seguinte comando para verificar se o GPG a detecta:

Abra o prompt do GPG na sua chave primária e execute listpara imprimir todos os detalhes do seu chaveiro:

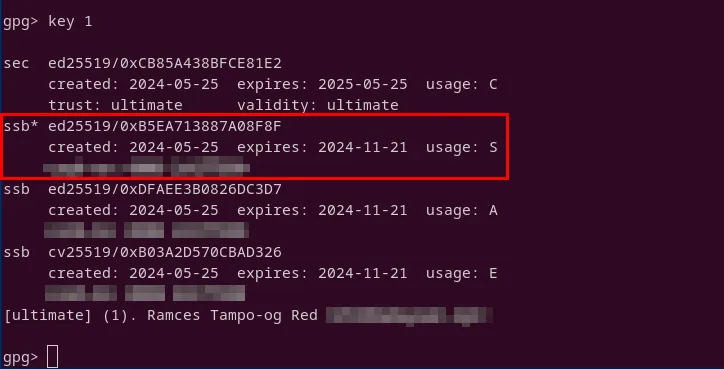

Encontre a subchave com o valor de uso “S” e execute a chave seguida de seu número de pedido na lista de subchaves. Por exemplo, minha subchave “S” é a primeira chave da minha lista, então irei executar key 1.

Mova sua subchave “S” para o armazenamento interno da sua chave de segurança:

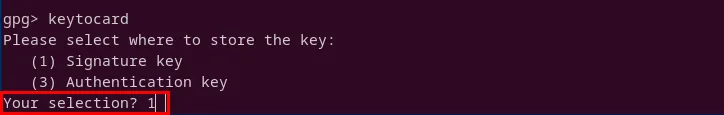

Selecione “1” no prompt de transferência, forneça a senha de sua chave GPG primária e execute o keycomando novamente para desmarcar a primeira subchave.

Encontre a subchave com o valor de uso “A” e execute o keycomando seguido pelo número de índice da subchave.

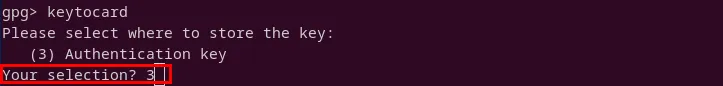

Transfira a subchave “A” para o seu dispositivo de segurança usando o keytocardcomando, selecione “3” no prompt de transferência e execute novamente o comando de chave desmarcando a subchave “A”.

Encontre a subchave com o valor de uso “E” e selecione-a usando o keycomando.

Transfira a subchave “E” para o seu dispositivo de segurança usando o comando keytocard e selecione “2” no prompt.

Execute savee pressione Enterpara confirmar as alterações no seu chaveiro GPG.

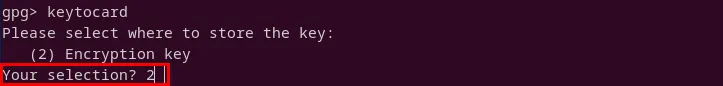

Por último, confirme se você exportou corretamente as subchaves da sua máquina executando gpg --list-secret-keys YOUR-GPG@EMAIL.ADDRESS. Fazer isso deve imprimir um símbolo maior que (>) ao lado dos rótulos “ssb” de suas subchaves.

4. Faça backup de sua chave privada principal em papel

Além das chaves de segurança, você também pode proteger sua chave GPG no Linux exportando-a em um arquivo de texto para impressão. Paperkey é um utilitário de linha de comando simples que pega sua chave privada e a reduz a seus bytes secretos principais. Isso é útil se você estiver procurando uma maneira de preservar sua chave GPG fora de dispositivos digitais.

Para começar, instale o paperkey do repositório de pacotes da sua distribuição Linux:

Exporte a versão binária de suas chaves primárias privadas e públicas:

Converta sua chave privada binária em seus principais dados secretos:

Confirme se você pode reconstruir sua chave privada primária a partir do backup do paperkey:

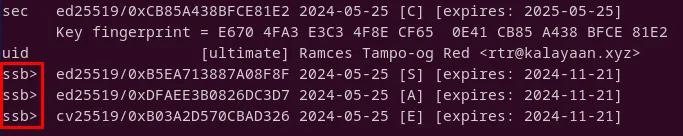

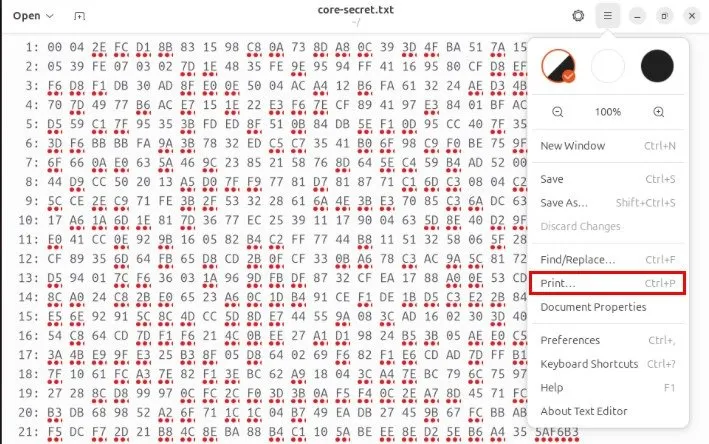

Abra seu arquivo secreto principal usando seu editor de texto gráfico favorito. No meu caso, estou usando o editor de texto padrão do GNOME.

Clique no menu Opções no canto superior direito da janela e selecione a entrada do submenu “Imprimir”.

5. Exclua sua chave privada principal do sistema

Quando você gera uma nova chave GPG, seu computador armazena uma cópia das chaves públicas e privadas dentro do seu sistema de arquivos. Embora seja conveniente, isso pode ser um problema se você estiver usando um computador em rede ou com acesso compartilhado.

Uma maneira de resolver isso é excluindo a chave privada do seu próprio chaveiro GPG. Isso garantirá que qualquer agente mal-intencionado não consiga extrair sua chave privada do computador para assinar e certificar quaisquer subchaves.

Comece fazendo backup de sua chave privada e subchaves GPG primárias originais:

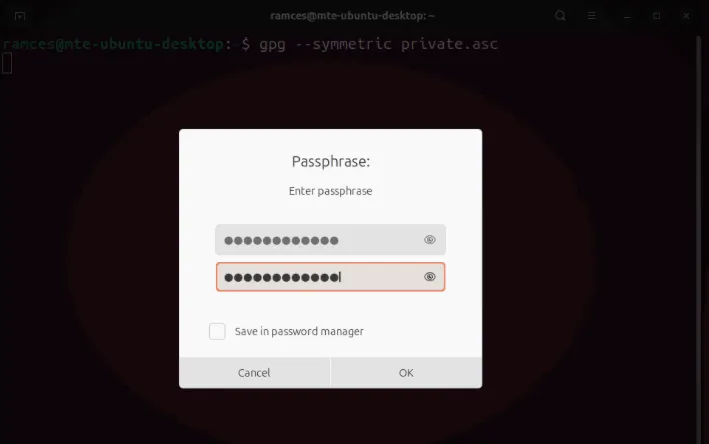

Criptografe a saída do bloco de chaves privado primário usando criptografia simétrica:

Forneça uma senha relativamente forte para os dados da sua chave privada e pressione Enter.

Armazene sua chave privada GPG criptografada em um dispositivo de armazenamento externo.

Remova todos os dados da chave privada do seu par de chaves GPG:

Importe o bloco de subchave secreta de volta para o seu par de chaves GPG:

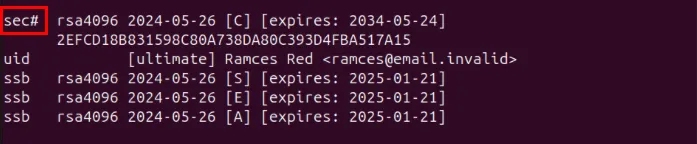

Execute o seguinte comando para verificar se sua chave privada primária ainda existe em seu sistema:

Isso deve mostrar um sinal de cerquilha (#) ao lado do rótulo “sec” da chave primária. Isso indica que sua chave privada não existe mais no seu chaveiro GPG.

Aprender como proteger sua chave GPG com essas dicas simples é apenas uma parte da exploração do vasto ecossistema da criptografia de chave pública. Mergulhe mais fundo neste programa fazendo login em servidores SSH usando GPG.

Crédito da imagem: FlyD via Unsplash . Todas as alterações e capturas de tela de Ramces Red.

Deixe um comentário