Quão seguro é o Bluetooth?

Se você monitora notícias sobre segurança cibernética, provavelmente já ouviu falar de problemas relacionados à segurança do Bluetooth. Sempre que hackers usam o Bluetooth para roubar dados, devemos nos perguntar: quão seguro é o Bluetooth? É seguro operar ou está tão cheio de buracos que é melhor mantê-lo desligado?

Veja como resolver isso.

Como o Bluetooth é hackeado?

Embora possa parecer estranho que as pessoas possam atacar dispositivos via Bluetooth, faz sentido quando você considera isso. Dado que todos os tipos de acessórios podem ser conectados usando a tecnologia Bluetooth, você pode acessar todos os tipos de recursos por meio desta tecnologia sem fio. Apesar do objetivo pretendido de facilitar a comunicação, os hackers utilizam ativamente o Bluetooth para atingir todos os tipos de dispositivos, independentemente do fabricante e dos sistemas operacionais, das seguintes maneiras:

- Bluejacking – um dos tipos de ataque menos graves, permite que pessoas enviem mensagens indesejadas a outras pessoas.

- Bluesnarfing – passando para tipos de ataques mais perigosos e predominantes, o Bluesnarfing pode acessar informações privadas das pessoas, incluindo fotos, vídeos, listas de contatos, e-mails e senhas

- Bluebugging – isso geralmente acontece em telefones com um protocolo Bluetooth desatualizado que permite o emparelhamento de dispositivos sem o consentimento do usuário. Os invasores podem explorar essas vulnerabilidades para controlar os recursos do telefone. Isso inclui ouvir as conversas do telefone, conectar-se ao Wi-Fi do dispositivo ou ler mensagens de texto.

- Bluesmacking – Os dispositivos Bluetooth também são suscetíveis a ataques DoS, onde os dispositivos são inundados com um dilúvio de grandes pacotes de dados. Esse influxo esmagador interrompe as operações normais, forçando o desligamento do dispositivo.

- Sussurros em carros – os hackers também podem explorar vulnerabilidades em rádios automotivos habilitados para Bluetooth para escutar conversas e chamadas telefônicas, ou até mesmo manipular o sistema de infoentretenimento do carro para fins maliciosos.

Assustador, certo? Embora a tecnologia Bluetooth tenha suas falhas, ela não é totalmente insegura. Há muito que você pode fazer, como usuário, para impedir que um ataque aconteça!

Como os hackers acessam o Bluetooth?

Para descobrir como impedir uma violação de segurança do Bluetooth, precisamos primeiro entender como os hackers conseguem executar. Primeiro, eles precisam de um dispositivo que esteja transmitindo uma conexão Bluetooth. Para estabelecer essa conexão, um dispositivo transmite sua presença, permitindo que os usuários iniciem uma solicitação de conexão.

Já existe muita segurança integrada no Bluetooth para impedir que pessoas entrem sem permissão. Se você já configurou um dispositivo Bluetooth, sabe que precisa realizar um “emparelhamento”, onde informa a cada dispositivo que pode se conectar ao seu. Isso impede que as pessoas simplesmente se conectem a você sem o seu conhecimento ou consentimento. Claro, às vezes isso não é suficiente para impedir que hackers invadam o Bluetooth.

A vulnerabilidade reside em dispositivos com o modo Bluetooth ativado, transmitindo abertamente seu status ativado, criando um ponto de entrada para invasores. Portanto, manter o conhecimento do status de transmissão de um dispositivo é crucial para manter a segurança do Bluetooth.

Como posso saber se o Bluetooth do meu dispositivo foi hackeado?

Neste ponto, você deve estar se perguntando: há algum sinal revelador de uma conexão Bluetooth comprometida? Obviamente, se o seu dispositivo começar a desligar repentinamente, sem aviso prévio, você deve tratá-lo como suspeito e começar a investigar. Além dos sinais óbvios de um hack, a seguir estão as pistas mais sutis que podem passar despercebidas?

- Seu dispositivo começa a apresentar problemas – travamentos frequentes, erros e consumo repentino de bateria em seu dispositivo devem sempre levantar sinais de alerta, solicitando que você investigue uma possível violação de segurança.

- Se você notar conexões com dispositivos desconhecidos – conexões Bluetooth que você não reconhece representam vulnerabilidades e devem ser eliminadas o mais rápido possível.

- Você começa a ver pop-ups estranhos – se pop-ups aleatórios começarem a aparecer no seu dispositivo, isso pode ser um indicativo de malware.

- Você percebe tentativas de login não autorizadas – se receber notificações ou e-mails alertando que alguém (que não é você) deseja fazer login, este é outro sinal de que seu dispositivo pode estar sob ataque.

- Você não consegue fazer login em suas contas – ao mesmo tempo, se estiver tendo problemas para fazer login em sua conta, mesmo depois de verificar sua senha novamente, pode ser outra indicação de que hackers podem ter mexido em seu dispositivo.

Como posso garantir a segurança do Bluetooth em meus dispositivos?

A implementação de medidas preventivas pode reduzir significativamente o risco de hackers explorarem a conexão Bluetooth do seu dispositivo para fins maliciosos. Certifique-se de seguir as seguintes medidas preventivas.

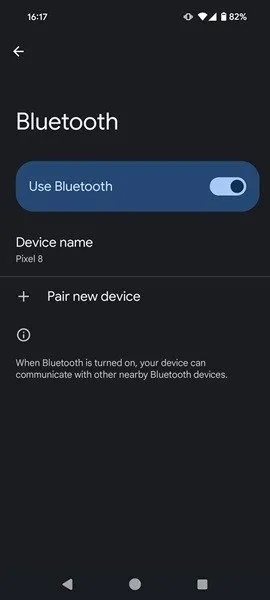

1. Desligue o Bluetooth quando não estiver em uso

Depois de usar seus dispositivos Bluetooth, você deve desativar imediatamente o modo Bluetooth. Isso não apenas economiza bateria em dispositivos móveis, mas também impossibilita o acesso de hackers via Bluetooth.

Laptops e smartphones geralmente têm uma maneira rápida de ativar e desativar o modo Bluetooth, seja por meio de um botão no dispositivo ou por meio de um botão no próprio sistema operacional. Alternativamente, desative a funcionalidade nas configurações.

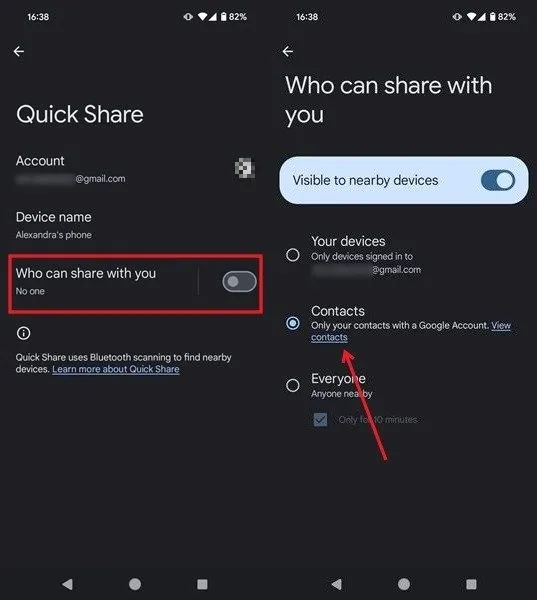

2. Desative recursos que podem usar Bluetooth

Alguns recursos do seu smartphone aproveitam o Bluetooth e podem ativá-lo sem o seu conhecimento. Por exemplo, em telefones Android, existe um protocolo Quick Share que permite compartilhar conteúdo com dispositivos próximos.

Para evitar problemas, desative a visibilidade do seu dispositivo ou opte por permitir que apenas seus contatos compartilhem com você. Abra Configurações no seu telefone e navegue até Google -> Quick Share .

Na próxima tela, desative o botão Quem pode compartilhar com você ou deixe-o ativado e toque na opção para alterar a permissão para Contatos .

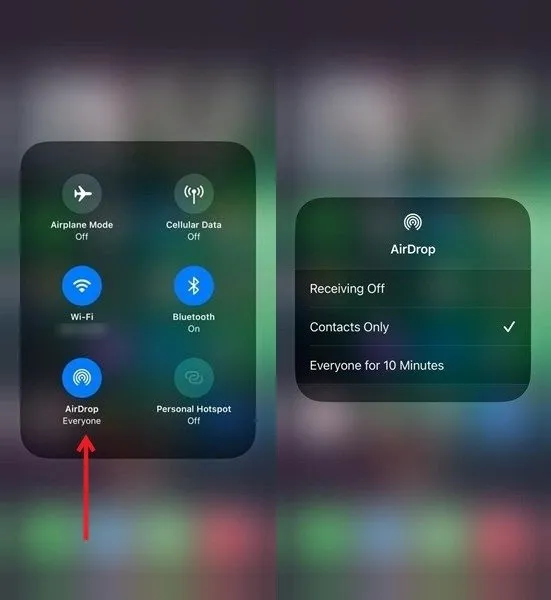

Os dispositivos Apple, por outro lado, possuem AirDrop, que permite compartilhar arquivos rapidamente com Macs e outros dispositivos iOS próximos. Tal como acontece com o Android, você deve restringir quem pode se conectar ao seu dispositivo.

Deslize para baixo a partir do canto direito da tela para abrir o Action Center. Mantenha pressionado os botões no canto superior esquerdo. Toque no botão AirDrop para abrir mais opções. Selecione Somente contatos ou Desativado .

3. Desative o Bluetooth para aplicativos que não precisam dele

Você também deve estar atento aos aplicativos que solicitam acesso Bluetooth. Se você não os estiver usando ativamente, não há necessidade de rastrear sua localização. Mantenha o Bluetooth desligado para esses aplicativos e ative a funcionalidade somente quando precisar.

No iOS, vá para Configurações -> Privacidade e segurança -> Bluetooth . Todos os aplicativos que solicitaram acesso Bluetooth estão listados lá. Desative as opções se não quiser mais que elas sejam emparelhadas.

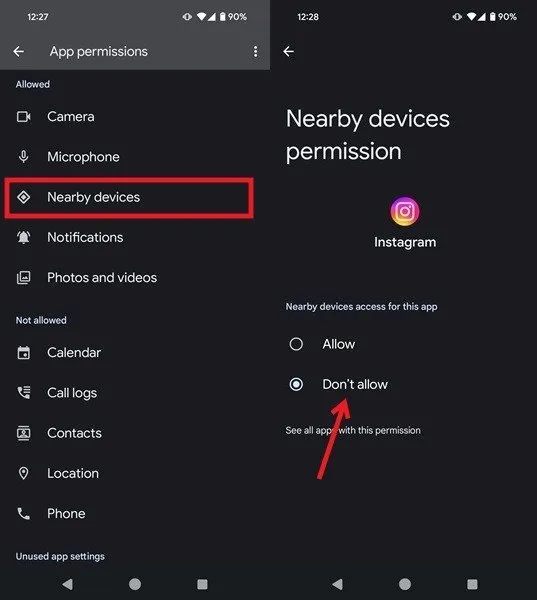

Para telefones Android, vá para Configurações -> Aplicativos . Toque no aplicativo que você suspeita que esteja usando seu Bluetooth. Selecione Permissões de aplicativos , encontre Dispositivos próximos e marque a opção Não permitir .

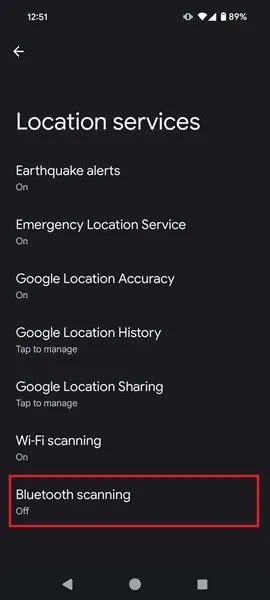

Há uma opção adicional no Android que você pode querer desativar. Navegue até Configurações -> Localização -> Serviços de localização -> Verificação de Bluetooth . Este recurso permite que aplicativos e serviços procurem dispositivos próximos a qualquer momento, mesmo quando o Bluetooth está desligado. Isso pode ser usado para melhorar os recursos baseados em localização, mas você pode querer desativá-lo.

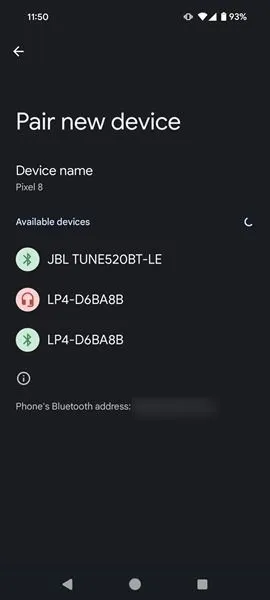

4. Remova as conexões Bluetooth que você não usa

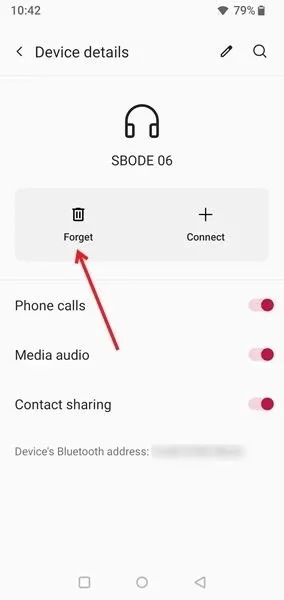

Seu dispositivo geralmente salva os gadgets aos quais você se conectou anteriormente via Bluetooth. Por exemplo, se você conectou um par de fones de ouvido que não usa mais, a conexão ainda estará disponível no seu telefone e bastará um toque para ser renovada.

Como resultado, é uma boa ideia remover conexões antigas de dispositivos que você não usa mais. No Android, vá para Configurações -> Dispositivos conectados . Toque em um dos dispositivos salvos e selecione Esquecer .

No iPhone, vá para Configurações -> Bluetooth e toque no pequeno botão i próximo ao dispositivo que deseja remover. Em seguida, pressione Esquecer este dispositivo .

Faça o mesmo em dispositivos Windows ou Mac acessando as configurações de Bluetooth do computador.

5. Mantenha o software do seu dispositivo atualizado

Para garantir que você não será vítima de ataques de Bluetooth, lembre-se de sempre atualizar o software do seu dispositivo.

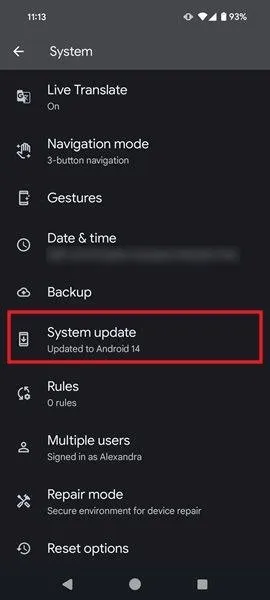

No Android, vá para Configurações -> Sistema -> Atualização do sistema e verifique se há novas atualizações para instalar.

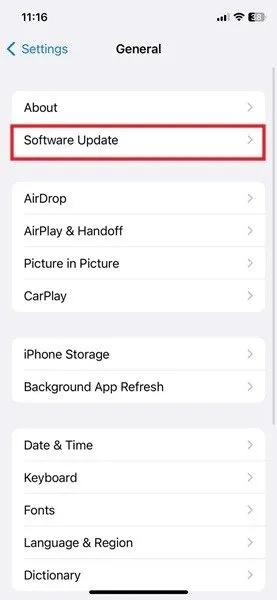

Em um dispositivo iOS, verifique Configurações -> Geral -> Atualização de software .

Verifique também se há atualizações do sistema operacional se estiver usando um computador. Para fones de ouvido ou outros dispositivos, pode ser necessário atualizar o firmware específico.

Quão seguro é o Bluetooth?

Embora o Bluetooth seja geralmente seguro, ele apresenta falhas ocasionais. Quando você se sentir seguro com seu nível de segurança, se sentir aquele irritante atraso de áudio Bluetooth no Windows , nós podemos ajudar!

Crédito da imagem: Freepik e Flaticon . Todas as capturas de tela de Alexandra Arici.

Deixe um comentário