Windows 11 eliminujący uwierzytelnianie NTLM na rzecz Kerberos

W ramach ciągłych wysiłków mających na celu zwiększenie bezpieczeństwa systemu Windows 11 Microsoft twierdzi, że planuje wyłączyć protokół uwierzytelniania New Technology LAN Manager (NTLM) i dalej wdrażać protokół Kerberos w systemie operacyjnym.

Według firmy protokół uwierzytelniania Kerberos istnieje już od wielu lat i działa dobrze, ale nie w każdym scenariuszu, dlatego protokół NTLM jest nadal w użyciu, ponieważ nie wymaga połączenia z lokalnym kontrolerem domeny (DC ), działa dla kont lokalnych i nie wymaga tożsamości serwera docelowego.

Problem z obecną konfiguracją polega na tym, że protokół NTLM nie jest tak bezpieczny jak protokół Kerberos , a wielu programistów i organizacji na stałe wpisuje w swoich aplikacjach i usługach mniej bezpieczną metodę uwierzytelniania.

Ze względu na ograniczenia i zagrożenia bezpieczeństwa firma Microsoft pracuje nad pewnymi ulepszeniami, aby uczynić protokół Kerberos bardziej atrakcyjnym, a następnie wyłączyć protokół NTLM w systemie Windows 11.

Pierwszym ulepszeniem jest IAKerb, nowe rozszerzenie publiczne umożliwiające urządzeniu nie znajdującemu się w zasięgu wzroku kontrolera domeny uwierzytelnianie za pośrednictwem serwera znajdującego się w zasięgu wzroku. To rozwiązanie wykorzystuje stos uwierzytelniania systemu Windows do proxy żądań z protokołu Kerberos bez konieczności, aby aplikacja wymagała bezpośredniego kontaktu z kontrolerem domeny. Ponadto IAKerb oferuje szyfrowanie i bezpieczeństwo podczas przesyłania, aby zapobiec atakom związanym z powtarzaniem lub przekazywaniem, dzięki czemu nadaje się do zdalnego uwierzytelniania.

Drugim ulepszeniem jest wdrożenie Centrum dystrybucji kluczy (KDC) na wierzchu Menedżera bezpiecznych kont (SAM) w celu obsługi uwierzytelniania kont lokalnych za pośrednictwem protokołu Kerberos. Ta funkcja wykorzystuje IAKerb, aby umożliwić systemowi Windows przekazywanie komunikatów Kerberos pomiędzy zdalnymi komputerami lokalnymi bez dodawania obsługi innych usług korporacyjnych, takich jak DNS , netlogon lub DCLocator, lub otwierania nowego portu.

Podobnie jak IAKerb, KDC wykorzystuje szyfrowanie Advanced Encryption Standard (AES) w celu poprawy bezpieczeństwa mechanizmu uwierzytelniania.

Ponadto firma wyjaśniła również, że będzie pracować na istniejących komponentach systemu operacyjnego, które korzystają z zakodowanej na stałe implementacji NTLM, tak aby korzystały z protokołu Negotiate w celu wykorzystania IAKerb i KDC dla protokołu Kerberos.

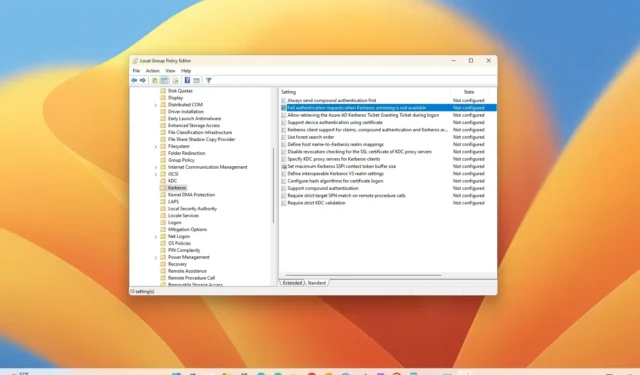

Firma stwierdziła również, że zmiany te zostaną wdrożone automatycznie, bez konieczności konfiguracji (w większości scenariuszy), a protokół będzie nadal obsługiwany w dającej się przewidzieć przyszłości jako mechanizm awaryjny. Firma aktualizuje również swoje mechanizmy zarządzania NTLM , aby umożliwić organizacjom monitorowanie i kontrolowanie protokołu.

Dodaj komentarz