Co to jest sukces audytu lub niepowodzenie audytu w Podglądzie zdarzeń

Aby pomóc w rozwiązywaniu problemów, Podgląd zdarzeń, natywny dla systemu operacyjnego Windows, wyświetla dzienniki zdarzeń komunikatów systemowych i aplikacji, które zawierają błędy, ostrzeżenia i informacje o niektórych zdarzeniach, które mogą być analizowane przez administratora w celu podjęcia niezbędnych działań. W tym poście omawiamy sukces audytu lub niepowodzenie audytu w Podglądzie zdarzeń .

Co to jest sukces audytu lub niepowodzenie audytu w Podglądzie zdarzeń

W Podglądzie zdarzeń Audit Success to zdarzenie, które rejestruje kontrolowaną próbę dostępu do zabezpieczeń, która zakończyła się powodzeniem, natomiast Audit Failure to zdarzenie, które rejestruje nieudaną próbę dostępu do zabezpieczeń poddaną audytowi. Omówimy ten temat w następujących podtytułach:

- Zasady audytu

- Włącz zasady audytu

- Użyj Podglądu zdarzeń, aby znaleźć źródło nieudanych lub udanych prób

- Alternatywy dla korzystania z Podglądu zdarzeń

Zobaczmy je szczegółowo.

Zasady audytu

Zasady audytu definiują typy zdarzeń, które są rejestrowane w dziennikach zabezpieczeń, a zasady te generują zdarzenia, które mogą być zdarzeniami sukcesu lub niepowodzenia. Wszystkie zasady audytu będą generować zdarzenia sukcesu; jednak tylko kilka z nich będzie generować zdarzenia awarii. Można skonfigurować dwa rodzaje zasad audytu, a mianowicie:

Błędy audytu są zwykle generowane, gdy żądanie logowania nie powiedzie się, chociaż mogą być również generowane przez zmiany w kontach, obiektach, zasadach, uprawnieniach i innych zdarzeniach systemowych. Dwa najczęstsze zdarzenia to;

- Identyfikator zdarzenia 4771: Wstępne uwierzytelnienie protokołu Kerberos nie powiodło się . To zdarzenie jest generowane tylko na kontrolerach domeny i nie jest generowane, jeśli dla konta jest ustawiona opcja Nie wymagaj wstępnego uwierzytelniania protokołu Kerberos. Aby uzyskać więcej informacji na temat tego zdarzenia i sposobu rozwiązania tego problemu, zapoznaj się z dokumentacją firmy Microsoft .

- Identyfikator zdarzenia 4625: logowanie do konta nie powiodło się . To zdarzenie jest generowane, gdy próba zalogowania się do konta nie powiodła się, zakładając, że użytkownik został już zablokowany. Aby uzyskać więcej informacji na temat tego zdarzenia i sposobu rozwiązania tego problemu, zapoznaj się z dokumentacją firmy Microsoft .

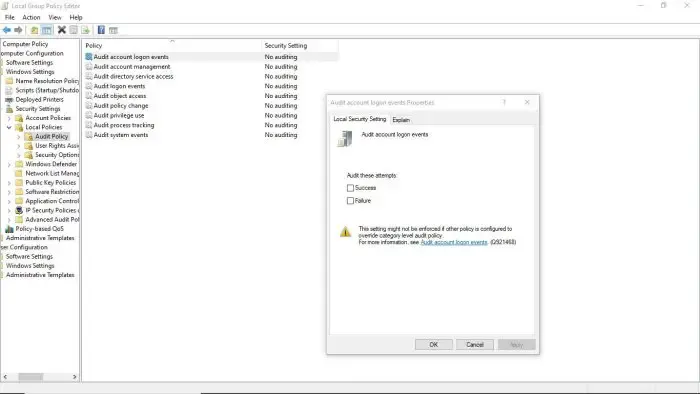

Włącz zasady audytu

Zasady audytu można włączyć na komputerze klienckim lub serwerze za pomocą Edytora lokalnych zasad grupy, Konsoli zarządzania zasadami grupy lub Edytora lokalnych zasad zabezpieczeń. Na serwerze Windows w swojej domenie utwórz nowy obiekt zasad grupy lub edytuj istniejący obiekt GPO.

Na komputerze klienckim lub serwerze w Edytorze zasad grupy przejdź do poniższej ścieżki:

Computer Configuration > Windows Settings > Security Settings > Local Policies > Audit Policy

Na komputerze klienckim lub serwerze, w Local Security Policy, przejdź do poniższej ścieżki:

Security Settings > Local Policies > Audit Policy

- W zasadach audytu w prawym okienku kliknij dwukrotnie zasady, których właściwości chcesz edytować.

- W panelu właściwości możesz włączyć zasady Sukcesu lub Niepowodzenia zgodnie z wymaganiami.

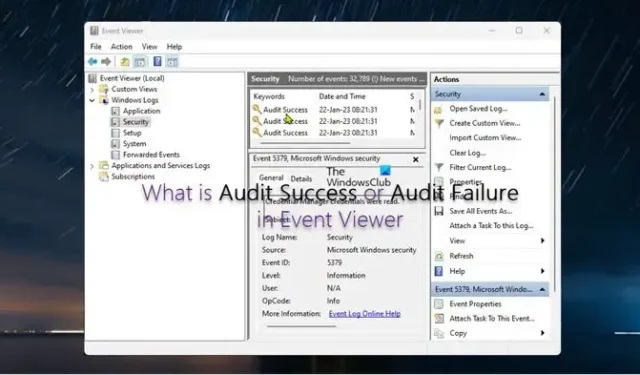

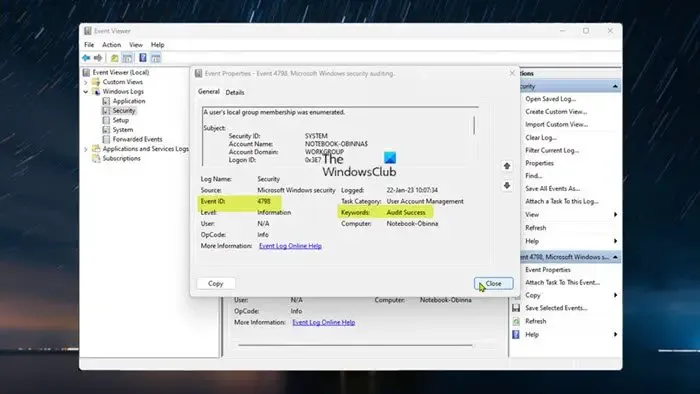

Użyj Podglądu zdarzeń, aby znaleźć źródło nieudanych lub udanych prób

Administratorzy i zwykli użytkownicy mogą otwierać Podgląd zdarzeń na komputerze lokalnym lub zdalnym, mając odpowiednie uprawnienia. Podgląd zdarzeń będzie teraz rejestrował zdarzenie za każdym razem, gdy zdarzenie zakończy się niepowodzeniem lub sukcesem, zarówno na komputerze klienckim, jak iw domenie na serwerze. Identyfikator zdarzenia, który jest wyzwalany po zarejestrowaniu zdarzenia zakończonego niepowodzeniem lub udanego, jest inny (zobacz sekcję Zasady audytu powyżej). Możesz przejść do Podglądu zdarzeń > Dzienniki systemu Windows > Zabezpieczenia . Okienko na środku zawiera listę wszystkich zdarzeń, które zostały skonfigurowane do inspekcji. Będziesz musiał przejść przez zarejestrowane zdarzenia, aby wyszukać nieudane lub udane próby. Po ich znalezieniu możesz kliknąć wydarzenie prawym przyciskiem myszy i wybrać Właściwości wydarzeniapo więcej szczegółów.

Alternatywy dla korzystania z Podglądu zdarzeń

Alternatywą dla korzystania z Podglądu zdarzeń jest kilka programów Event Log Manager innych firm, których można używać do agregowania i korelowania danych o zdarzeniach z wielu różnych źródeł, w tym usług w chmurze. Rozwiązanie SIEM jest lepszą opcją, jeśli istnieje potrzeba gromadzenia i analizowania danych z zapór ogniowych, systemów zapobiegania włamaniom (IPS), urządzeń, aplikacji, przełączników, routerów, serwerów itp.

Mam nadzieję, że ten post zawiera wystarczająco dużo informacji!

Dlaczego ważne jest kontrolowanie zarówno udanych, jak i nieudanych prób dostępu?

Kontrola zdarzeń logowania, niezależnie od tego, czy zakończyła się sukcesem, czy też nie, jest niezbędna do wykrycia prób włamania, ponieważ kontrola logowania użytkownika jest jedynym sposobem wykrywania wszystkich nieautoryzowanych prób zalogowania się do domeny. Zdarzenia wylogowania nie są śledzone na kontrolerach domeny. Równie ważne jest kontrolowanie nieudanych prób uzyskania dostępu do plików, ponieważ wpis kontroli jest generowany za każdym razem, gdy jakikolwiek użytkownik bezskutecznie próbuje uzyskać dostęp do obiektu systemu plików, który ma pasujący SACL. Zdarzenia te są niezbędne do śledzenia aktywności obiektów plików, które są wrażliwe lub cenne i wymagają dodatkowego monitorowania.

Jak włączyć dzienniki błędów inspekcji w usłudze Active Directory?

Aby włączyć dzienniki błędów inspekcji w Active Directory, po prostu kliknij prawym przyciskiem myszy obiekt Active Directory, który chcesz skontrolować, a następnie wybierz Właściwości . Wybierz kartę Zabezpieczenia , a następnie wybierz opcję Zaawansowane . Wybierz kartę Inspekcja , a następnie wybierz opcję Dodaj . Aby wyświetlić dzienniki audytu w Active Directory, kliknij Start > Zabezpieczenia systemu > Narzędzia administracyjne > Podgląd zdarzeń . W usłudze Active Directory inspekcja to proces gromadzenia i analizowania obiektów usługi AD oraz danych dotyczących zasad grupy w celu proaktywnego zwiększania bezpieczeństwa, szybkiego wykrywania zagrożeń i reagowania na nie oraz zapewniania płynnego działania infrastruktury IT.

Dodaj komentarz