Jak zainstalować i skonfigurować Snort IDS w systemie Linux

Systemy wykrywania włamań (IDS) są niezbędne w ochronie sieci komputerowych przed nieautoryzowanym dostępem i potencjalnymi zagrożeniami z zakresu cyberbezpieczeństwa. Snort IDS wyróżnia się spośród wielu dostępnych opcji IDS jako solidne i szeroko stosowane rozwiązanie typu open source do wykrywania włamań do sieci i zapobiegania im. Ten samouczek pokazuje, jak zainstalować i skonfigurować Snort IDS w systemie Linux, zapewniając wiedzę potrzebną do poprawy bezpieczeństwa sieci.

Jak działa Snort IDS

Snort IDS to system wykrywania włamań do sieci, który monitoruje ruch sieciowy, analizuje go pod kątem podejrzanej aktywności i generuje ostrzeżenia przed potencjalnymi zagrożeniami. Jako system wykrywania włamań oparty na sygnaturach, Snort analizuje ruch sieciowy przy użyciu bazy danych znanych wzorców ataków, powszechnie zwanych regułami, w celu wykrycia złośliwej aktywności. Snort IDS wykrywa i zapobiega szerokiej gamie ataków sieciowych, w tym skanowaniu portów, atakom DoS i iniekcji SQL, szeroko znanym ze swoich możliwości analizy ruchu w czasie rzeczywistym.

Podstawowa konfiguracja

Zanim przejdziemy do instalacji Snort IDS, wymagana jest podstawowa konfiguracja. Wiąże się to przede wszystkim z aktualizacją i aktualizacją systemu oraz instalacją zależności wymaganych przez Snort do skutecznego działania.

- Aktualizuj i aktualizuj system Linux. W przypadku Ubuntu i innych systemów opartych na Debianie:

sudo apt update && apt upgrade -y

- Zainstaluj zależności wymagane do uruchomienia Snort IDS:

sudo apt install -y build-essential autotools-dev libdumbnet-dev libluajit-5.1-dev libpcap-dev zlib1g-dev pkg-config libhwloc-dev cmake liblzma-dev openssl libssl-dev cpputest libsqlite3-dev libtool uuid-dev git autoconf bison flex libcmocka-dev libnetfilter-queue-dev libunwind-dev libmnl-dev ethtool libjemalloc-dev libpcre++-dev

- Do prawidłowego działania Snorta wymagana jest ręczna instalacja Biblioteki Akwizycji Danych LibDAQ. Aby zainstalować LibDAQ, pobierz pliki z jego oficjalnej strony internetowej, rozpakuj archiwum i przejdź do odpowiedniego katalogu, a następnie zbuduj i skompiluj.

wget https://www.snort.org/downloads/snortplus/libdaq-3.0.11.tar.gz

tar -xzvf libdaq-3.0.11

cd libdaq-3.0.11

./bootstrap

./configure

makesudo make install

- Ostatnią zależnością jest gperftools. Rozpocznij od uzyskania plików źródłowych z repozytorium GitHub . Wyodrębnij pliki, przejdź do wybranego katalogu i uruchom skrypt konfiguracyjny, aby zainicjować proces instalacji. Następnie wykonaj polecenia

makeimake installw celu zainstalowania pakietu.

wget https://github.com/gperftools/gperftools/releases/download/gperftools-2.10/gperftools-2.10.tar.gz

tar -xvzf gperftools-2.10 && cd gperftools-2.10

./configure

make

sudo make install

Następnie musisz zainstalować Snort.

Instalowanie Snort IDS

- Możesz pobrać Snort IDS z oficjalnej strony internetowej Snort lub użyć

wgetw terminalu:

wget https://www.snort.org/downloads/snortplus/snort3-3.1.58.0.tar.gz

- Rozpocznij wyodrębnianie pliku.

tar -xzvf snort3-3.1.58.0

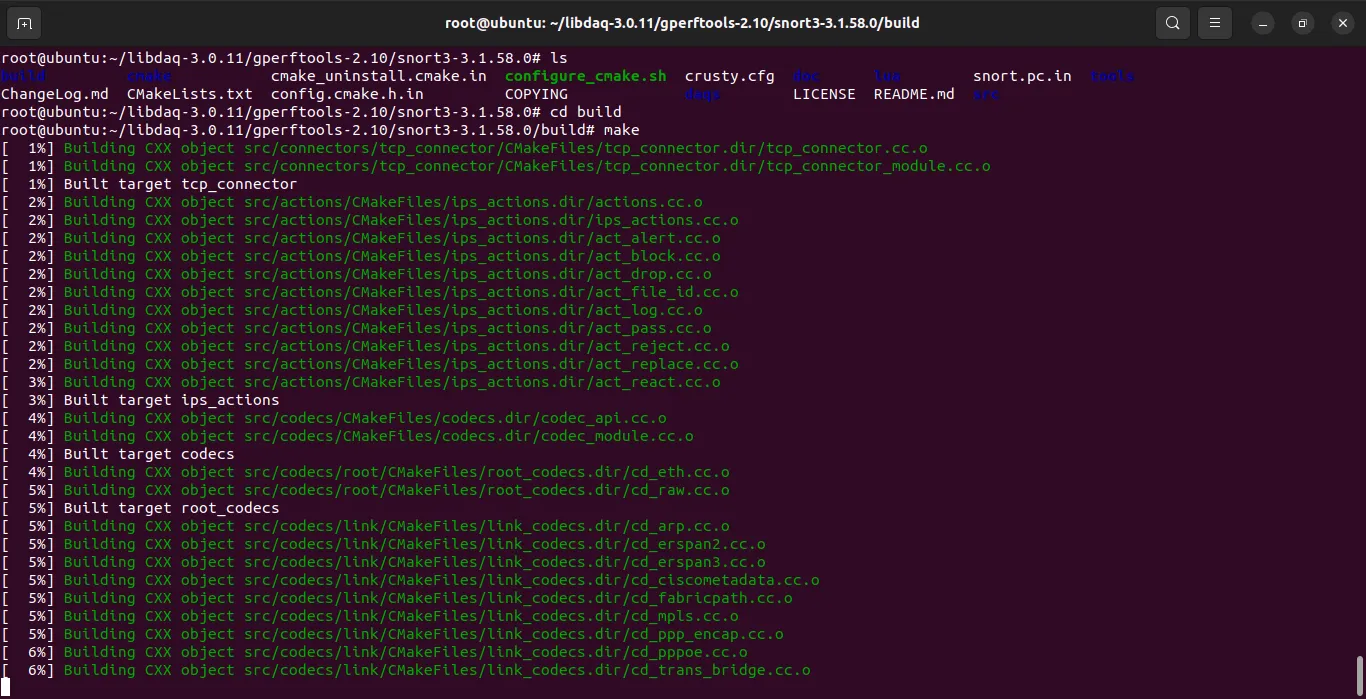

- Przejdź do rozpakowanego katalogu i wykonaj skrypt konfiguracyjny, przygotuj pliki za pomocą polecenia

make, a następnie zainstaluj je za pomocąmake installpolecenia.

cd snort3-3.1.58.0

./configure_cmake.sh --prefix=/usr/local --enable-tcmalloccd build

makesudo make install

- Snort jest gotowy do uruchomienia w twoim systemie. Przed skonfigurowaniem Snort IDS zaktualizuj bibliotekę współdzieloną. W przeciwnym razie, gdy spróbujesz uruchomić Snort, możesz otrzymać błąd:

sudo ldconfig

Ten proces zsynchronizuje współdzieloną pamięć podręczną bibliotek systemu z ostatnio zainstalowanymi bibliotekami i plikami binarnymi.

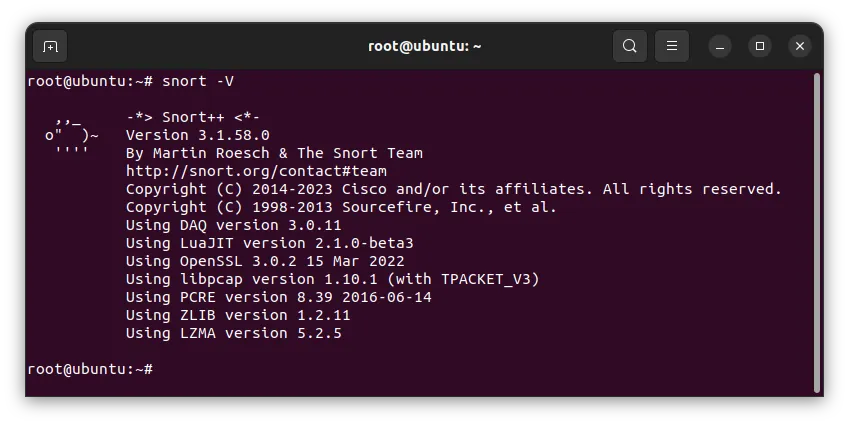

Aby zweryfikować Snort, polecenie snort -Vwyświetli wersję Snort IDS w oknie terminala:

FYI : oprócz korzystania z IDS, możesz także skonfigurować honeypot SSH, aby złapać hakerów na swoim serwerze .

Konfigurowanie i ustawianie reguł za pomocą Snort IDS

Aby skonfigurować środowisko sieciowe systemu Linux do komunikacji z Snort IDS, znajdź nazwę karty sieciowej swojego systemu:

nmcli device status

Skonfiguruj kartę sieciową za pomocą następującego polecenia:

sudo ip link set dev interface_name promisc on

Zwróć uwagę, że „nazwa_interfejsu” w poleceniu to nazwa karty Ethernet twojego systemu.

Aby uniknąć obcinania większych pakietów sieciowych, wyłącz Generic Receive Offload (GRO) i Large Receive Offload (LRO) za pomocą ethtool:

sudo ethtool -K interface_name gro off lro off

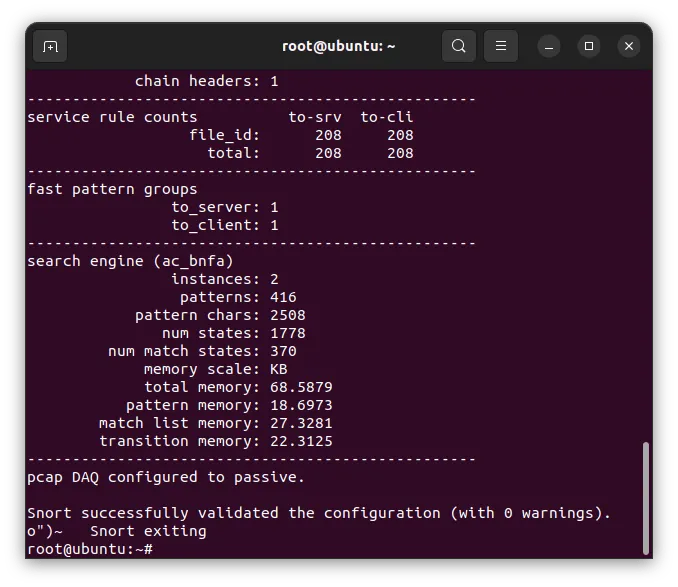

Przetestuj wydajność z podstawową konfiguracją, uruchamiając poniższe polecenie:

snort -c /usr/local/etc/snort/snort.lua

Powinien dostarczyć pomyślne dane wyjściowe wskazujące, że Snort został zainstalowany i skonfigurowany w twoim systemie. Teraz możesz eksperymentować z jego funkcjami i konfiguracjami, aby określić najlepsze zasady zabezpieczania sieci.

Implementacja reguł Snort IDS do uruchomienia w systemie Linux

Snort odczytuje zestawy reguł i konfiguracje z określonych katalogów:

sudo mkdir /usr/local/etc/rules

sudo mkdir /usr/local/etc/so_rules/sudo mkdir /usr/local/etc/lists/sudo touch /usr/local/etc/rules/local.rules

sudo touch /usr/local/etc/lists/default.blocklist

sudo mkdir /var/log/snort

Po utworzeniu wymaganych katalogów pobierz żądane reguły ze strony internetowej Snort:

wget https://www.snort.org/downloads/community/snort3-community-rules.tar.gz

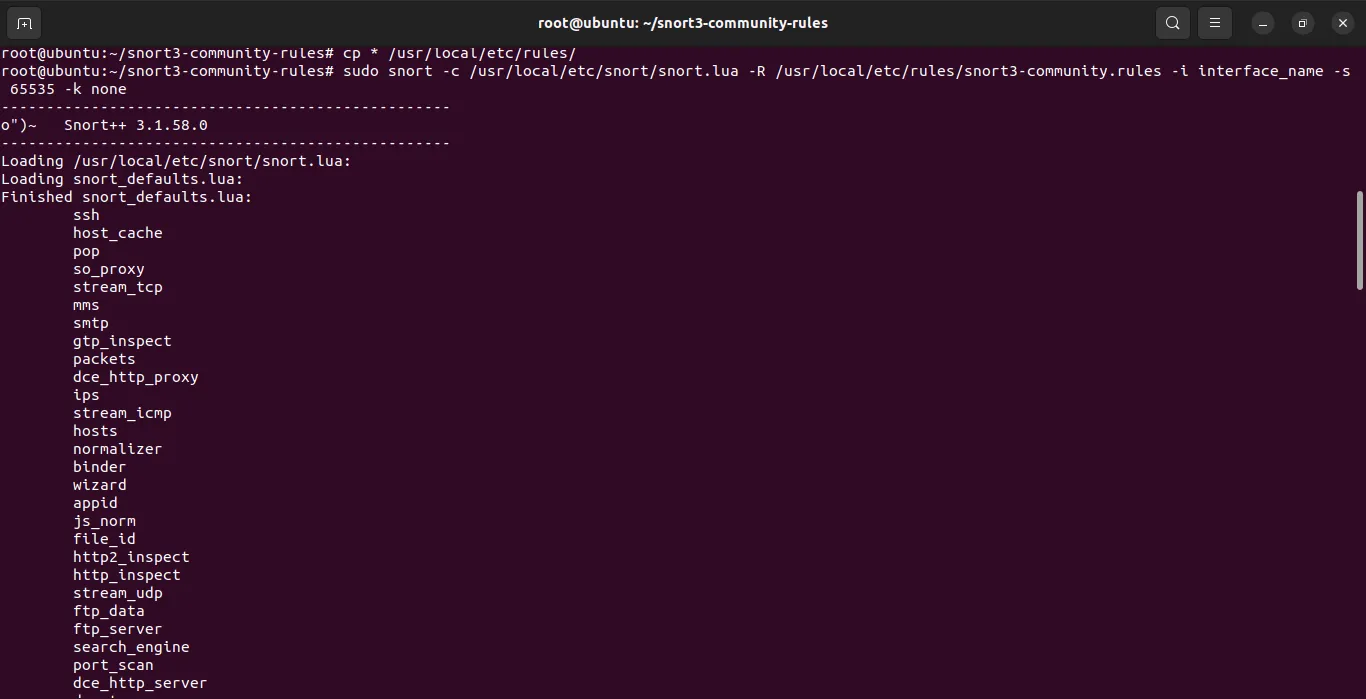

Rozpakuj plik i skopiuj reguły do katalogu „/usr/local/etc/rules/”:

tar -xvzf snort3-community-rules

cd snort3-community-rules

cp * /usr/local/etc/rules/

Aby uruchomić Snort z konfiguracją reguły, wpisz następującą komendę:

sudo snort -c /usr/local/etc/snort/snort.lua -R /usr/local/etc/rules/snort3-community.rules -i wl01 -s 65535 -k none

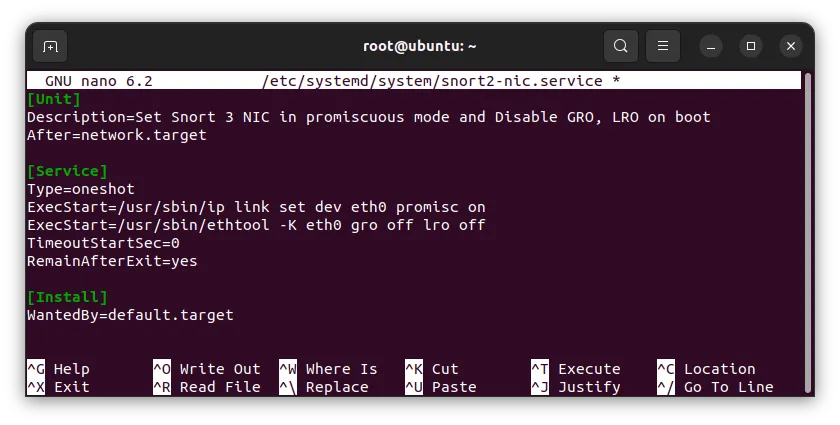

Konfigurowanie Snort IDS podczas uruchamiania

Konieczne jest upewnienie się, że Snort inicjuje wykonanie podczas uruchamiania i działa jako demon działający w tle. Konfigurując Snort jako usługę automatycznego uruchamiania, oprogramowanie będzie działać i chronić Twój system zawsze, gdy jest online.

- Utwórz nowy plik usługi systemd, wykonując poniższe polecenie.

touch /lib/systemd/system/snort.service

- Otwórz plik za pomocą

nanow oknie terminala i dodaj następujące informacje.

[Unit]Description=Snort Daemon

After=syslog.target network.target

[Service]Type=simple

ExecStart=/usr/local/bin/snort -c /usr/local/etc/snort/snort.lua -R /usr/local/etc/rules/snort3-community.rules -s 65535 -k none -l /var/log/snort -D -L pcap -i ens33

[Install]WantedBy=multi-user.target

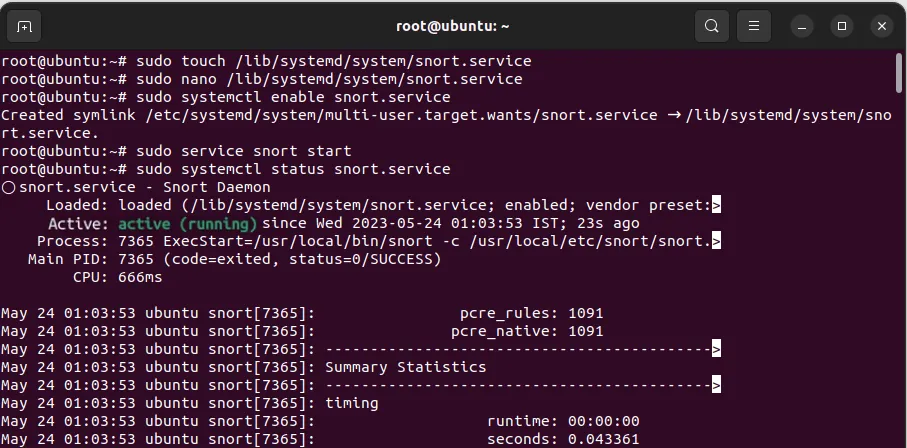

- Zapisz i zamknij plik. Włącz i uruchom skrypt:

sudo systemctl enable snort.service

sudo snort start

Snort IDS jest gotowy do uruchomienia i ochrony Twojego systemu Linux. Aby znaleźć więcej takich narzędzi bezpieczeństwa typu open source w systemie Linux , kliknij łącze.

Monitorowanie ruchu sieciowego za pomocą Snort

Poznaliśmy Snort i sposób jego działania. Sprawdźmy teraz kilka podstawowych informacji o tym, jak używać Snorta do monitorowania ruchu sieciowego i znajdowania prawdopodobnych zagrożeń bezpieczeństwa.

- Aby rozpocząć korzystanie ze Snorta i monitorować ruch sieciowy, najpierw wybierz interfejs sieciowy. Wykonaj poniższe polecenie, aby znaleźć nazwy interfejsów sieciowych obecnych w systemie.

ifconfig -a

- Uruchom Snorta za pomocą poniższego polecenia. Otworzy konsolę w oknie terminala, która będzie aktywnie monitorować interfejs sieciowy i aktualizować, jeśli zostaną znalezione potencjalne zagrożenia.

sudo snort -i [Network_Interface] -c /etc/snort/snort.conf -A console

Tutaj w poleceniu interfejs sieciowy to port Ethernet, który wybrałeś do monitorowania, „etc/snort/snort.conf” to lokalizacja pliku konfiguracyjnego Snort i jest -Akonsolą do wyświetlania alertów generowanych przez Snort IDS.

W ten sposób Snort jest używany do monitorowania zagrożeń bezpieczeństwa i wrażliwych ataków. Regularnie aktualizuj zasady. Snort IDS ze zaktualizowanymi regułami w toku nie tylko wykryje zagrożenia bezpieczeństwa, ale pomoże je wyeliminować.

Często Zadawane Pytania

Jak mogę uzyskać i zaktualizować reguły Snort?

Reguły Snort są kluczowe dla sprawnego działania systemu IDS, ponieważ określają kryteria wykrywania określonych włamań do sieci. Możesz uzyskać zasady Snort z oficjalnej strony internetowej Snort. Istnieją trzy różne rodzaje archiwów reguł: Społeczność, która jest dostępna bezpłatnie; Zarejestrowany, do którego masz dostęp po zarejestrowaniu się w Snort; oraz Subskrypcja, w przypadku której należy wykupić płatny plan Snort, zgodnie z opisem na jego oficjalnej stronie internetowej.

Czy możliwe jest wdrożenie Snorta w rozległej sieci?

Tak, można go rozpowszechniać w celu poprawy bezpieczeństwa sieci w wielu systemach, wykorzystując scentralizowany system zarządzania, taki jak Security Onion lub Snorby.

Czy Snort IDS jest odpowiedni dla małych przedsiębiorstw lub sieci domowych?

Snort IDS to skuteczne rozwiązanie bezpieczeństwa, które może przynieść korzyści małym firmom i sieciom domowym. Dostępność i opłacalność systemu wynika z jego otwartego charakteru. System wykrywania włamań Snort (IDS) można wdrożyć w pojedynczym systemie lub kilku.

Dodaj komentarz