Microsoft Word napędza schemat phishingu o wysokim ryzyku

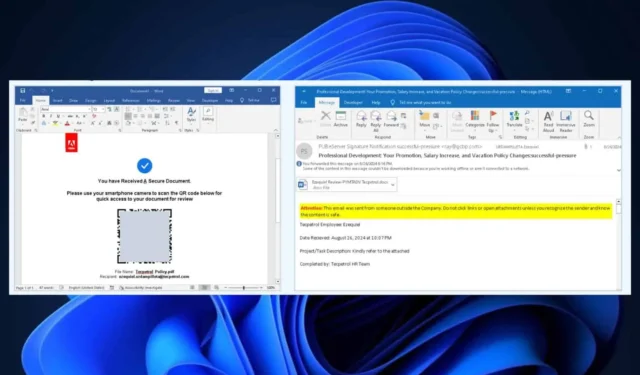

Niedawno odkryta metoda phishingu wykorzystuje uszkodzone pliki Microsoft Word do omijania mechanizmów bezpieczeństwa i zbierania danych logowania.

Tę alarmującą kampanię zidentyfikowali eksperci ds. cyberbezpieczeństwa z Any. Run , którzy informują, że atakujący podszywają się pod przedstawicieli działu płac i zasobów ludzkich, wykorzystując różne tematy, takie jak premie i świadczenia pracownicze.

Na przykład pliki o nazwach takich jak „Annual_Benefits_&Bonus_for[name]IyNURVhUTlVNUkFORE9NNDUjIw_.docx” są specjalnie modyfikowane, aby wyglądały na uszkodzone. W tych dokumentach znajduje się zakodowany ciąg base64, który dekoduje się do „##TEXTNUMRANDOM45##”.

Po otwarciu tych dokumentów Microsoft Word ostrzega użytkowników o uszkodzeniu, ale nadal udaje mu się odzyskać część tekstu. Ten tekst wskazuje, że nie można uzyskać dostępu do pliku i instruuje odbiorcę, aby zeskanował podany kod QR w celu pobrania zawartości.

Wiarygodność tych dokumentów zwiększa ich marka: zawierają loga firm będących celem ataków, a także zdjęcia rzeczywistych pracowników.

Po zeskanowaniu kodu QR ofiary trafiają na fałszywą stronę logowania Microsoftu, która skutecznie przechwytuje ich dane uwierzytelniające.

Chociaż ataki phishingowe nie są niczym nowym, taktyka ta, polegająca na wykorzystaniu uszkodzonych dokumentów Word, stanowi nowe podejście do unikania wykrycia.

Ważne jest, aby pamiętać, że sam dokument Word nie zawiera szkodliwego kodu, lecz kod QR kierujący użytkowników do witryny phishingowej, której celem jest kradzież danych uwierzytelniających.

Co więc możesz zrobić? Rozwiązanie jest proste. Przed otwarciem podejrzanych załączników e-mail (takich jak niedawne próby sextortionu) administratorzy muszą usunąć lub zweryfikować te komunikaty.

🚨ALERT: Potencjalny ZERO-DAY, atakujący używają uszkodzonych plików, aby uniknąć wykrycia 🧵 (1/3)⚠️ Trwający atak omija oprogramowanie #antywirusowe , uniemożliwia przesyłanie do piaskownic i omija filtry spamu programu Outlook, umożliwiając złośliwym wiadomościom e-mail dotarcie do skrzynki odbiorczej. Zespół #ANYRUN … pic.twitter.com/0asnG72Gm9

— ANY.RUN (@anyrun_app) 25 listopada 2024 r.

Dodaj komentarz