Problemy związane z prywatnością sztucznej inteligencji firmy Microsoft niewykorzystane przez prosty skrypt w języku Python

Ponieważ multimodalna generatywna sztuczna inteligencja była jednym z najgorętszych tematów ostatnich kilku lat, naturalne było, że Microsoft chciał zintegrować ją z tak wieloma zakamarkami systemu Windows, jak to możliwe. Jednak wkrótce po ogłoszeniu 20 maja funkcji Recall dla systemów Copilot+ prosty skrypt w języku Python opublikowany na GitHub pokazał, że Microsoft popełnił jeden dość istotny błąd: przechowywane przez niego dane w ogóle nie są bezpieczne.

Kilka informacji na temat wycofania firmy Microsoft

Microsoft Recall to funkcja dostępna w nowych komputerach Copilot+ firmy wyposażonych w zaawansowaną wersję systemu Windows 11 z procesorem ARM. Chipy w komputerach zostały zaprojektowane tak, aby wykonywać jak najwięcej operacji przy najniższym możliwym profilu zasilania, dzięki czemu są w stanie zintegrować sztuczną inteligencję do przepływu pracy użytkownika bez konieczności obsługi żądań przez serwery zdalne.

Recall ma wzbogacać doświadczenie systemu Windows poprzez wykonywanie okresowych zrzutów ekranu systemu podczas jego używania, a następnie przetwarzanie wszystkich informacji za pomocą komputerowego modelu sztucznej inteligencji, który interpretuje elementy obecne na ekranie. Można to później wykorzystać, aby pomóc Ci przejrzeć sesję i spojrzeć wstecz na rzeczy, które zrobiłeś wcześniej w sesji.

Jeśli ekran stale się zmienia, Recall będzie robić zrzuty ekranu co pięć sekund i zapisywać je. W przeciwnym razie czeka, aż nastąpią zmiany.

Co się stało?

7 czerwca użytkownik Alexander Hagenah (xaitax) opublikował na GitHubie skrypt w języku Python o nazwie TotalRecall, który może działać lokalnie i przeglądać wszystkie dane, które miały być bezpiecznie przechowywane.

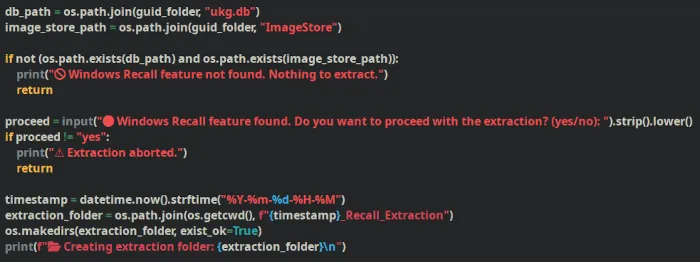

Przyjrzeliśmy się samemu skryptowi i w zaledwie 164 liniach kodu wystarczyło znaleźć plik SQLite .db znajdujący się w następującej lokalizacji w systemie docelowym:

Po zlokalizowaniu pliku skrypt po prostu go otwiera i odczytuje. Otóż to. Nie ma magii hakerskiej. Większość kodu jest przeznaczona na definiowanie i sprawdzanie ścieżek przechowywania, aby skrypt mógł poprawnie wyodrębnić pliki. Nie ma tu żadnego exploita, ponieważ wszystkie pliki, które przechowuje Recall, są po prostu otwarte i niezaszyfrowane.

Okazuje się, że mimo że Microsoft w swoim przeglądzie prywatności Recall zachwala całą sekcję dotyczącą „wbudowanych zabezpieczeń” , aby otworzyć bazę danych Recall, wystarczy przejść do folderu i wpisać kilka poleceń SQL. Wszystkie obrazy są również przechowywane w podfolderze o nazwie „ImageStore” w widoku zwykłym.

Powód do zmartwień?

Perspektywa niezaszyfrowanych zrzutów ekranu wykonanych przez Ciebie czynności — w tym haseł, które mogłeś wpisać zwykłym tekstem — przechowywanych bez żadnej ochrony w systemie plików, brzmi przerażająco, ale nie jest tak katastrofalna, jak mogłoby się wydawać.

Obawy dotyczące prywatności są nadal aktualne. Zapewnienie użytkownikom tak łatwego dostępu do plików Recall bez żadnych barier sprawia, że wykwalifikowani inżynierowie społecznościowi mogą bez namysłu przekonać mniej obeznanych z technologią ludzi do skompresowania folderu CoreAIPlatform.00 do pliku ZIP i przekazania wszystkich tych danych.

Niektóre aplikacje mogą w złośliwy sposób wyodrębniać informacje ze zdarzeń UserActivity przy użyciu interfejsu API systemu Recall bez żadnych konsekwencji. Przechwytywanie tego rodzaju danych może nawet być możliwe bez podwyższonych uprawnień, co oznacza, że użytkownicy nie zostaną nawet powiadomieni, gdy to nastąpi.

Jest jednak jeden plus: zdalny dostęp do wszystkich tych danych jest nadal niezwykle trudny bez wiedzy i zgody użytkownika. W przypadku wszystkich usterek tego systemu dane Recall są nadal przechowywane lokalnie na maszynach Copilot+, które są dostarczane z jednymi z najbezpieczniejszych ustawień domyślnych spośród wszystkich systemów z systemem Windows.

Wszystkie zgodne urządzenia domyślnie korzystają z szyfrowania urządzeń z systemem Windows lub funkcją BitLocker i są wyposażone w ulepszone zabezpieczenia logowania dzięki kodom PIN urządzenia i danym biometrycznym. Szczerze mówiąc, tę drugą opcję nadal można dość łatwo ominąć, stosując kilka prostych technik resetowania hasła, które działały przez ponad dekadę.

To wciąż nie zwalnia Microsoftu z odpowiedzialności, ale przynajmniej wyjaśnia, dlaczego firma była przekonana, że udostępnienie niezaszyfrowanej bazy danych SQLite i przechowywanie wszystkich obrazów zrobionych przez Recall w folderach lokalnych nie byłoby najgorszą rzeczą na świecie bez dodatkowego szyfrowania.

Jak to naprawić

Jeśli korzystasz z systemu Copilot+ i masz obawy dotyczące wpływu funkcji Recall na bezpieczeństwo Twojego systemu, możesz wyłączyć funkcję Recall, przechodząc do menu Ustawienia i klikając Prywatność i bezpieczeństwo -> Przywołaj i migawki i wyłączając opcję Zapisz migawki . Jeśli nie widzisz tej opcji, jest bardzo prawdopodobne, że nie masz funkcji Recall w swoim systemie.

Jeśli chodzi o to, co powinien zrobić Microsoft, powinna istnieć przestrzeń wydzielona z piaskownicy, z dala od dostępu lokalnie uruchamianych aplikacji i skryptów. Jeśli prosty skrypt w języku Python może pobrać dane i posortować je w tworzonych przez siebie folderach, możliwe jest również, że ten sam skrypt prześle wszystkie te dane gdzieś na farmę serwerów. Powinno to zostać przynajmniej zablokowane przez kontrolę dostępu użytkownika, jeśli nie jest całkowicie zaszyfrowane w binarnym obiekcie blob, jak powinien być prawie każdy inny krytyczny element systemu.

Źródło obrazu: SDXL, wszystkie zrzuty ekranu wykonał Miguel Leiva-Gomez

Dodaj komentarz