5 wskazówek, jak zabezpieczyć klucz GPG w systemie Linux

W związku z tym zabezpieczenie go przed złymi podmiotami gwarantuje, że nikt nie będzie mógł podszywać się pod Ciebie w komunikacji z innymi ludźmi. Tutaj pokażemy Ci pięć prostych wskazówek, jak zabezpieczyć klucz GPG w systemie Linux.

1. Utwórz podklucze dla każdej funkcji GPG

Jednym z najprostszych sposobów zabezpieczenia klucza GPG w systemie Linux jest utworzenie osobnego podklucza dla każdej funkcji klucza. Podklucze to dodatkowe elementy tożsamości kryptograficznej dołączone do głównego klucza głównego. Utrudnia to złym aktorom wyłapanie Twojego podstawowego klucza prywatnego, ponieważ nie używasz go do typowych kluczowych działań.

Aby to zrobić, otwórz monit o podanie klucza GPG dla klucza podstawowego:

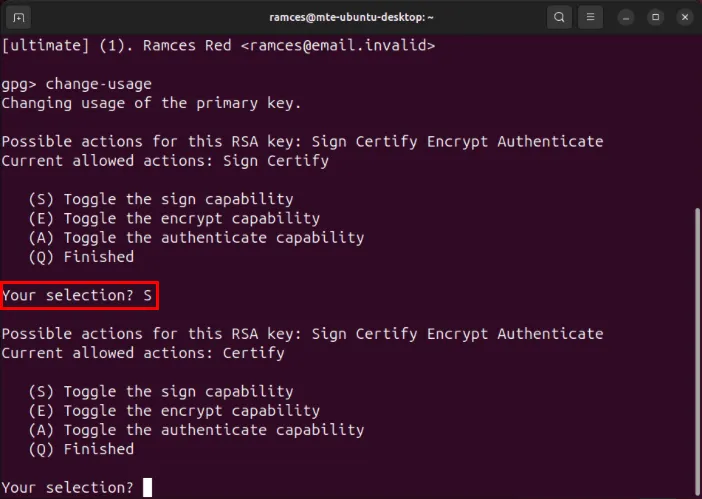

Uruchom change-usage, aby zmienić domyślne możliwości klucza podstawowego.

Wpisz „S”, a następnie naciśnij, Enteraby wyłączyć możliwość podpisywania klucza podstawowego.

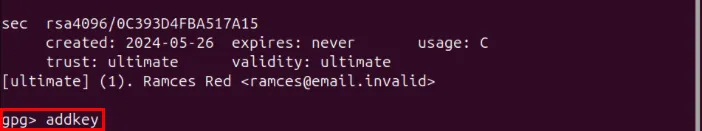

Uruchom addkey, aby utworzyć drugi podklucz klucza podstawowego.

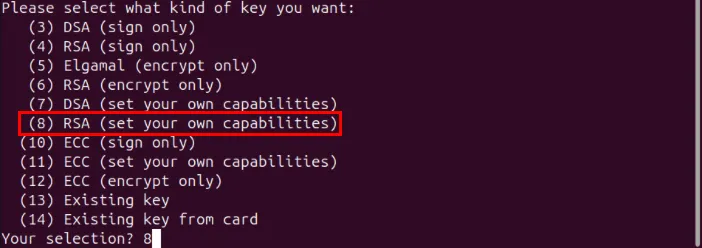

Wybierz „8” w wierszu algorytmu klucza, a następnie naciśnij Enter.

Wpisz „=S” w wierszu polecenia, a następnie naciśnij, Enteraby ustawić funkcję podklucza na „Tylko podpisywanie”.

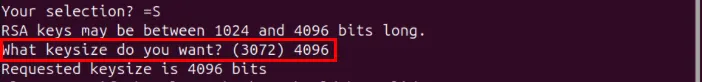

Wpisz „4096” w wierszu polecenia rozmiaru klucza, a następnie naciśnij, Enteraby ustawić rozmiar podklucza RSA na 4096 bitów.

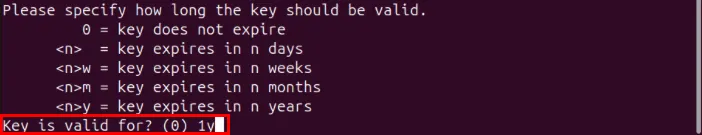

Ustaw rozsądny okres ważności swojego podklucza. W moim przypadku ustawię, że mój podklucz wygaśnie po 1 roku.

Utwórz nowy podklucz, wpisując „y”, a następnie naciskając Enterw wierszu potwierdzenia.

Uruchom ponownie addkeypolecenie i utwórz pozostałe dwa podklucze dla możliwości szyfrowania i uwierzytelniania.

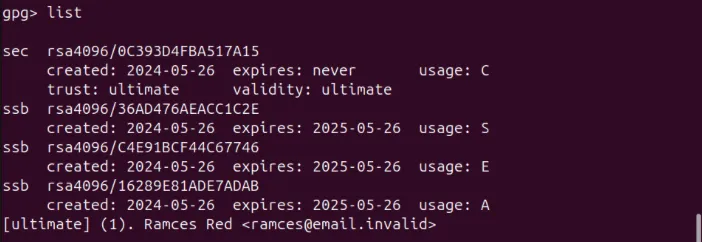

Upewnij się, że klucz GPG ma podklucz dla każdej możliwości, uruchamiając listpodkomendę.

2. Ustaw datę ważności swoich kluczy

Innym łatwym sposobem zabezpieczenia klucza GPG w systemie Linux jest nadanie kluczowi głównemu i podkluczom daty ważności. Chociaż nie ma to wpływu na zdolność klucza do podpisywania, szyfrowania i uwierzytelniania, ustawienie jednego daje innym użytkownikom GPG powód, aby zawsze weryfikować klucz na serwerze kluczy.

Zacznij od otwarcia klucza podstawowego w narzędziu GPG CLI:

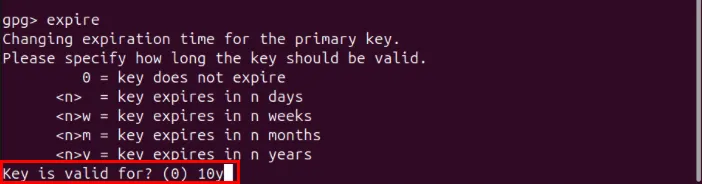

Wpisz „wygasa”, a następnie naciśnij, Enteraby edytować datę wygaśnięcia klucza podstawowego. W moim przypadku ustawię wygaśnięcie ważności po 10 latach.

Podaj hasło do klucza GPG, a następnie naciśnij , Enteraby zatwierdzić nową datę ważności.

Uruchom następujące polecenia, aby wybrać wewnętrzne podklucze klucza GPG:

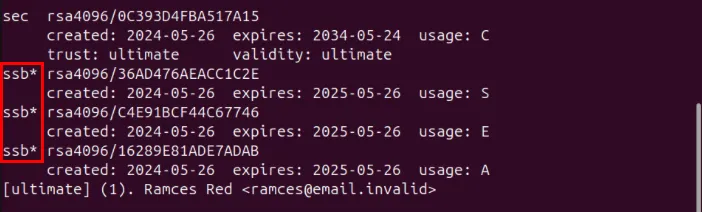

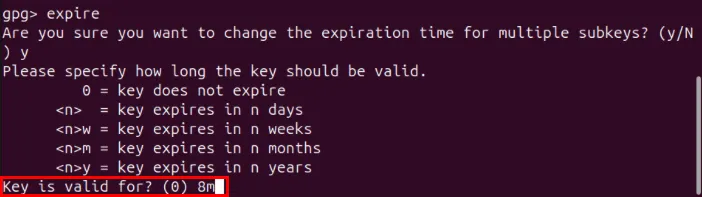

Uruchom expire, a następnie podaj datę wygaśnięcia swoich podkluczy. W większości przypadków klucze te powinny wygasnąć wcześniej niż klucz podstawowy. W moim przypadku ustawię ich wygaśnięcie po ośmiu miesiącach.

Wpisz „zapisz”, a następnie naciśnij, Enteraby zatwierdzić zmiany w pęku kluczy GPG.

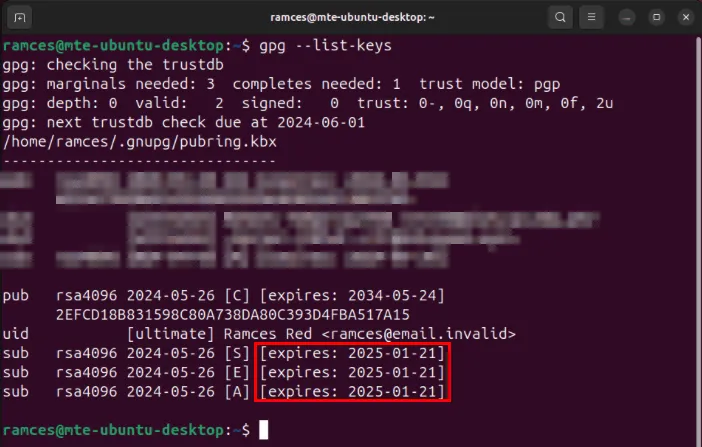

Sprawdź, czy Twój klucz ma prawidłowe daty ważności, uruchamiając: gpg --list-keys.

3. Zapisz klucze GPG w kluczu bezpieczeństwa

Klucze bezpieczeństwa to małe urządzenia zaprojektowane specjalnie do przechowywania prywatnych danych uwierzytelniających. W związku z tym możesz ich również używać do przechowywania kluczy GPG bez narażania ogólnego bezpieczeństwa.

Zacznij od podłączenia klucza bezpieczeństwa do swojego komputera, a następnie uruchom następujące polecenie, aby sprawdzić, czy GPG go wykryje:

Otwórz wiersz GPG na kluczu podstawowym, a następnie uruchom, listaby wydrukować wszystkie szczegóły swojego pęku kluczy:

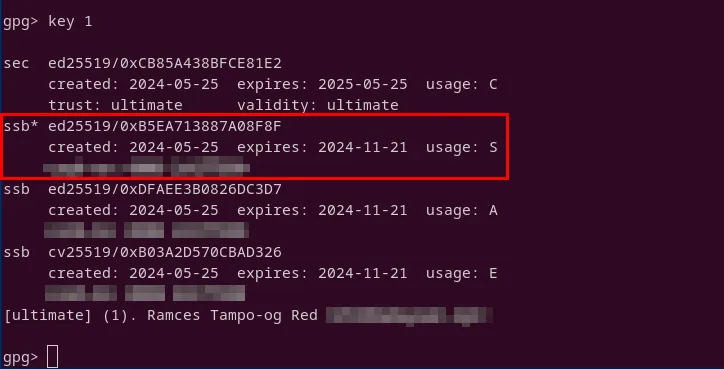

Znajdź podklucz o wartości użytkowej „S”, a następnie uruchom klucz, a następnie jego numer porządkowy na liście podkluczy. Na przykład mój podklucz „S” jest pierwszym kluczem na mojej liście, więc uruchomię key 1.

Przenieś podklucz „S” do pamięci wewnętrznej klucza bezpieczeństwa:

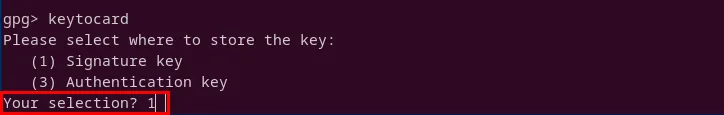

Wybierz „1” w wierszu polecenia transferu, podaj hasło do podstawowego klucza GPG, a następnie uruchom polecenie keyponownie, aby odznaczyć pierwszy podklucz.

Znajdź podklucz o wartości użytkowej „A”, a następnie uruchom polecenie, keypo którym podaj numer indeksu podklucza.

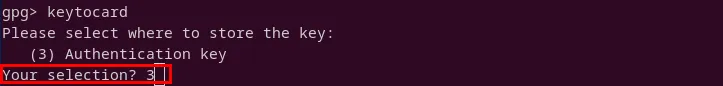

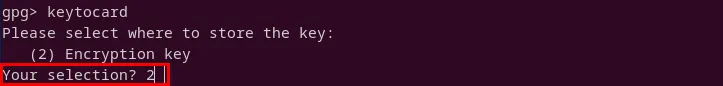

Prześlij podklucz „A” do urządzenia zabezpieczającego za pomocą keytocardpolecenia, wybierz „3” w wierszu polecenia transferu, a następnie ponownie uruchom polecenie klucza, odznacz podklucz „A”.

Znajdź podklucz o wartości użytkowej „E”, a następnie wybierz go za pomocą polecenia key.

Prześlij podklucz „E” do urządzenia zabezpieczającego za pomocą polecenia keytocard, a następnie wybierz „2” w wierszu poleceń.

Uruchom save, a następnie naciśnij, Enteraby zatwierdzić zmiany w pęku kluczy GPG.

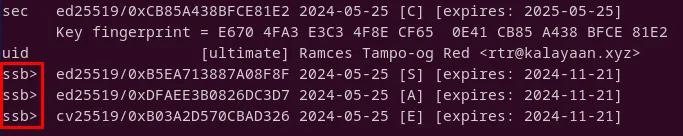

Na koniec potwierdź, że poprawnie wyeksportowałeś podklucze ze swojego komputera, uruchamiając gpg --list-secret-keys YOUR-GPG@EMAIL.ADDRESS. Spowoduje to wydrukowanie symbolu większości (>) obok etykiet „ssb” podkluczy.

4. Wykonaj kopię zapasową głównego klucza prywatnego na papierze

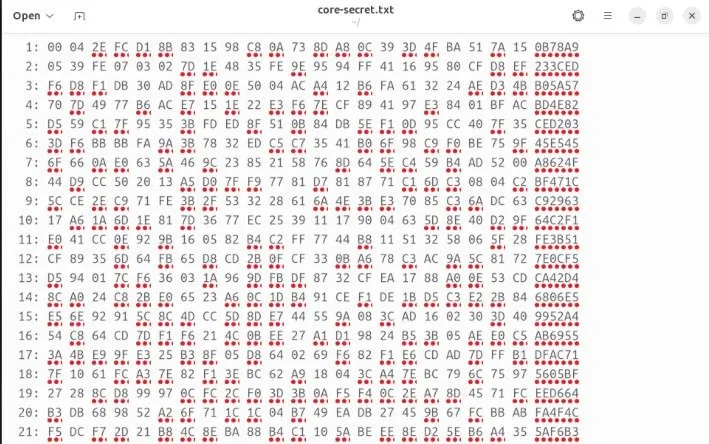

Oprócz kluczy bezpieczeństwa możesz także zabezpieczyć swój klucz GPG w systemie Linux, eksportując go do pliku tekstowego do wydrukowania. Paperkey to proste narzędzie wiersza poleceń, które pobiera Twój klucz prywatny i rozbiera go do jego kluczowych tajnych bajtów. Jest to przydatne, jeśli szukasz sposobu na zachowanie klucza GPG poza urządzeniami cyfrowymi.

Aby rozpocząć, zainstaluj PaperKey z repozytorium pakietów dystrybucji Linuksa:

Eksportuj wersję binarną głównych kluczy prywatnych i publicznych:

Konwertuj swój binarny klucz prywatny na jego podstawowe tajne dane:

Upewnij się, że możesz zrekonstruować podstawowy klucz prywatny z kopii zapasowej klucza papierowego:

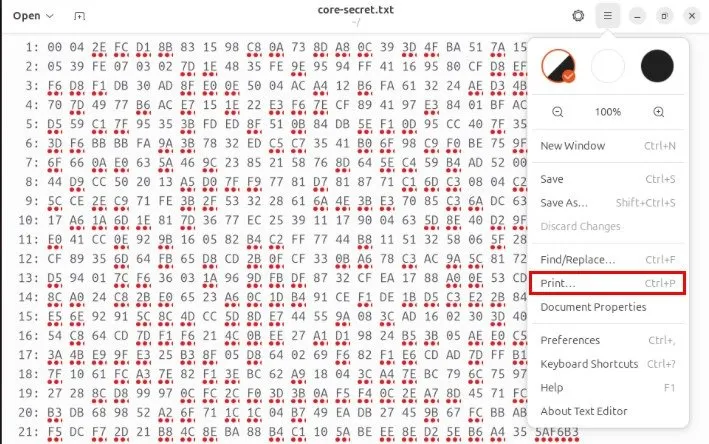

Otwórz swój główny plik tajny za pomocą ulubionego graficznego edytora tekstu. W moim przypadku używam domyślnego edytora tekstu z GNOME.

Kliknij menu Opcje w prawym górnym rogu okna, a następnie wybierz pozycję podmenu „Drukuj”.

5. Usuń swój główny klucz prywatny z Systemu

Kiedy generujesz nowy klucz GPG, Twój komputer przechowuje kopię kluczy publicznych i prywatnych w systemie plików. Chociaż jest to wygodne, może to stanowić problem, jeśli używasz komputera podłączonego do sieci lub komputera z dostępem współdzielonym.

Jednym ze sposobów rozwiązania tego problemu jest usunięcie klucza prywatnego z własnego zbioru kluczy GPG. Dzięki temu żaden złośliwy aktor nie będzie mógł wyodrębnić Twojego klucza prywatnego z komputera w celu podpisania i poświadczenia jakichkolwiek podkluczy.

Zacznij od utworzenia kopii zapasowej oryginalnego głównego klucza prywatnego GPG i podkluczy:

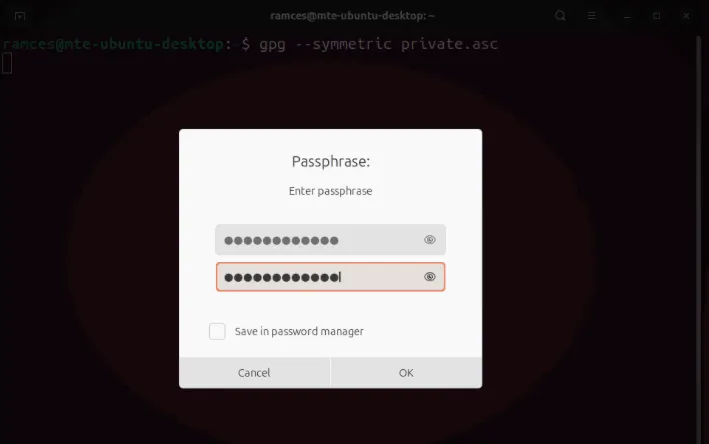

Zaszyfruj dane wyjściowe głównego prywatnego bloku klawiszy, używając szyfrowania symetrycznego:

Podaj stosunkowo silne hasło do danych klucza prywatnego, a następnie naciśnij Enter.

Przechowuj zaszyfrowany klucz prywatny GPG na zewnętrznym urządzeniu pamięci masowej.

Usuń wszystkie dane klucza prywatnego z pary kluczy GPG:

Zaimportuj tajny blok podklucza z powrotem do pary kluczy GPG:

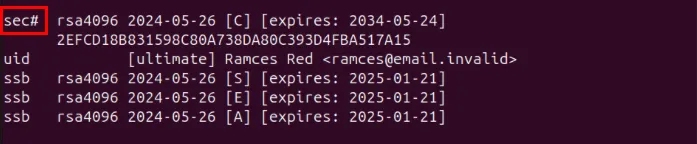

Uruchom następujące polecenie, aby sprawdzić, czy podstawowy klucz prywatny nadal istnieje w systemie:

Spowoduje to wyświetlenie znaku funta (#) obok etykiety „sec” klucza podstawowego. Oznacza to, że Twój klucz prywatny nie istnieje już w Twojej bazie kluczy GPG.

Nauczenie się, jak zabezpieczyć klucz GPG za pomocą tych prostych wskazówek, to tylko jedna część odkrywania rozległego ekosystemu kryptografii klucza publicznego. Zanurz się głębiej w tym programie, logując się do serwerów SSH przy użyciu GPG.

Źródło obrazu: FlyD za pośrednictwem Unsplash . Wszystkie zmiany i zrzuty ekranu wykonał Ramces Red.

Dodaj komentarz