Blokuj ataki NTLM przez SMB w Windows 11 za pomocą GPEDIT lub PowerShell

Jeśli chcesz blokować ataki NTLM przez SMB w systemie Windows 11, oto, jak możesz to zrobić. Administrator może zablokować wszystkie ataki NTLM na blok komunikatów serwera za pomocą lokalnego edytora zasad grupy i programu Windows PowerShell.

Jeśli jesteś administratorem systemu, musisz wiedzieć, że SMB lub Server Message Block to jeden z podstawowych protokołów wymaganych do różnego rodzaju udostępniania, w tym plików, drukarek itp., w sieci współdzielonej, np. biurowej, biznesowej itp. .

Z drugiej strony NTLM lub Windows New Technology LAN Manager umożliwia użytkownikom uwierzytelnianie użytkowników na potrzeby zdalnych połączeń wychodzących. Osoba atakująca może wykorzystać protokół NTLM lub manipulować nim w celu uwierzytelnienia go w celu zaatakowania komputera lub nawet całej sieci.

Blokuj ataki NTLM przez SMB w Windows 11 za pomocą GPEDIT

Aby zablokować ataki NTLM przez SMB w systemie Windows 11 przy użyciu GPEDIT, wykonaj następujące kroki:

- Naciśnij Win + R, aby otworzyć monit Uruchom.

- Wpisz gpedit.m sc i naciśnij przycisk Enter .

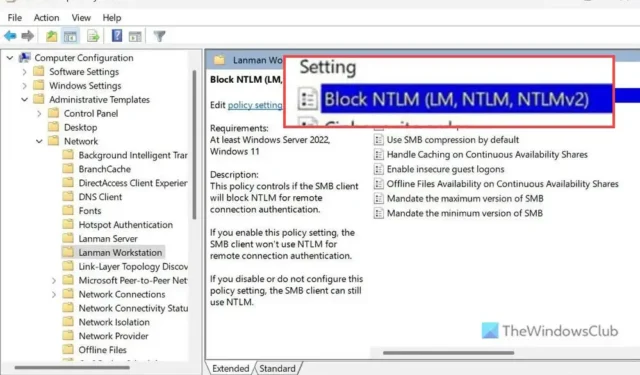

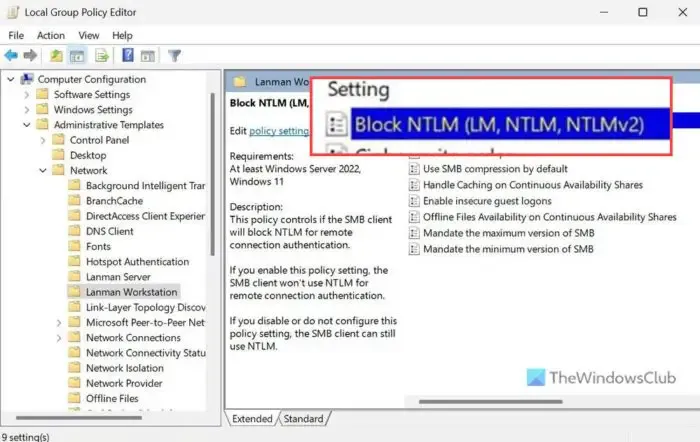

- Przejdź do stacji roboczej Lanman w konfiguracji komputera .

- Kliknij dwukrotnie ustawienie Blokuj NTLM (LM, NTLM, NTLMv2) .

- Wybierz opcję Włączone .

- Kliknij przycisk OK .

Aby dowiedzieć się więcej o tych krokach, czytaj dalej.

Win+R gpedit.msc Enter![]()

Następnie przejdź do następującej ścieżki:

Konfiguracja komputera > Szablony administracyjne > Sieć > Stacja robocza Lanman

Kliknij dwukrotnie ustawienie Blokuj NTLM (LM, NTLM, NTLMv2) i wybierz opcję Włączone .

Kliknij przycisk OK , aby zapisać zmianę.

Blokuj ataki NTLM przez SMB w Windows 11 za pomocą PowerShell

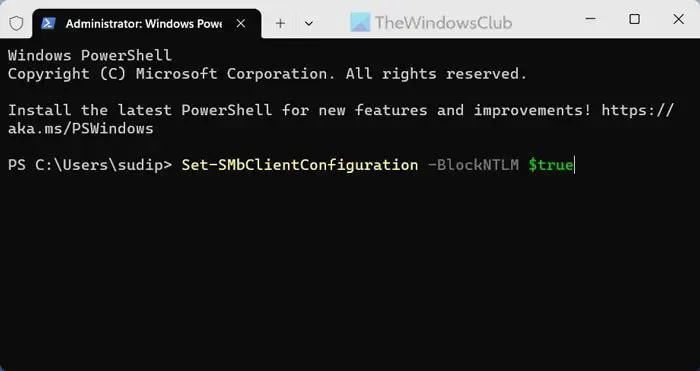

Aby zablokować ataki NTLM przez SMB w systemie Windows 11 przy użyciu programu PowerShell, wykonaj następujące kroki:

- Naciśnij Win + X, aby otworzyć menu.

- Wybierz opcję Terminal (administrator) .

- Kliknij przycisk Tak .

- Wpisz to polecenie: Set-SMbClientConfiguration -BlockNTLM $true

Sprawdźmy szczegółowo te kroki.

Aby rozpocząć, musisz otworzyć PowerShell z uprawnieniami administratora. W tym celu naciśnij Win + X i wybierz opcję Terminal (Admin) . Następnie kliknij przycisk Tak w monicie UAC.

Następnie upewnij się, że masz otwartą instancję PowerShell w terminalu Windows. Jeśli tak, wpisz to polecenie:

Set-SMbClientConfiguration -BlockNTLM $true

Możliwe jest również określenie blokowania SMB NTLM podczas mapowania dysku. W tym celu musisz użyć tego polecenia:

New-SmbMapping -RemotePath \\server\share -BlockNTLM $true

To wszystko! Mam nadzieję, że ten przewodnik Ci pomoże.

Jak wyłączyć protokół NTLMv1 w systemie Windows 11?

Aby wyłączyć NTMLv1 w Windows 11, musisz używać tylko NTMLv2. W tym celu otwórz Edytor lokalnych zasad grupy i przejdź do tej ścieżki: Konfiguracja komputera > Ustawienia systemu Windows > Ustawienia zabezpieczeń > Zasady lokalne > Opcje zabezpieczeń. Kliknij dwukrotnie ustawienie Bezpieczeństwo sieci: poziom uwierzytelnienia LAN Manager i wybierz opcję Wyślij tylko odpowiedź NTMLv2. Odrzuć opcję LM i NTLM i kliknij przycisk OK.

Czy SMB korzysta z protokołu NTLM?

Tak, protokół SMB lub blok komunikatów serwera korzysta z protokołu NTLM w systemie Windows 11. Protokół NTLM jest wymagany do uwierzytelnienia tożsamości użytkownika w przypadku połączeń wychodzących. Używa się go głównie podczas próby udostępnienia plików, drukarek lub innych urządzeń lub dysków w sieci udostępnionej w biurze lub w innym miejscu.

Dodaj komentarz