9 najlepszych alternatyw dla Tora do anonimowego przeglądania

Jeśli chcesz pozostać anonimowy w sieci, rozważ użycie przeglądarki takiej jak Tor. Łączy się ona przez tysiące przekaźników, co utrudnia ustalenie Twojej lokalizacji. Jednak Tor ma wiele wad. Jeśli jest dla Ciebie zbyt wiele wad, rozważ jedną z tych alternatyw dla Tor, aby zachować bezpieczeństwo podczas przeglądania sieci.

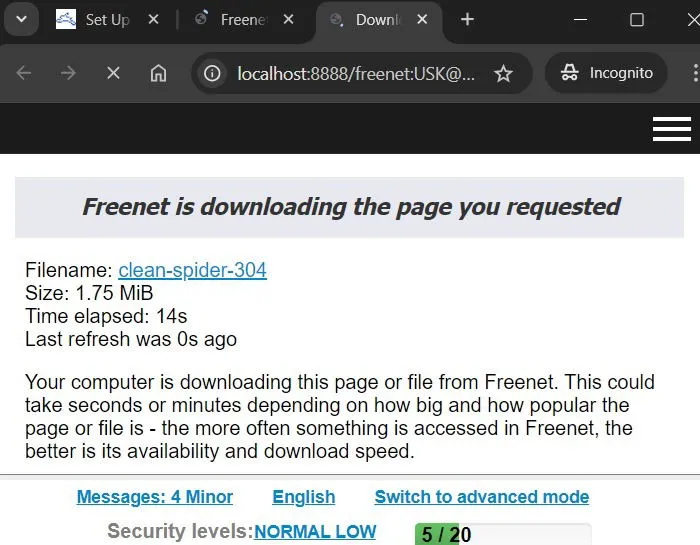

1. Hyphanet (dawniej Freenet)

Obsługuje : Windows, Mac, Linux

Cena : Bezpłatna

Hyphanet jest następcą oryginalnego projektu Freenet, używanego do mikroblogowania pod koniec lat 90. i na początku XXI wieku. Pomógł również stworzyć wiele sieci Onion, które obecnie nazywamy dark webem. Jest to zatem wczesna wersja projektu Tor. Będziesz potrzebować Javy, która jest dołączona do pakietu instalacyjnego.

Jako alternatywa dla Tor, Hyphanet jest niczym głęboki ocean pełen ukrytych sekretów czekających na odkrycie. Sprawdź „Clean Spider”, jego automatyczny indeks treści, „Sone”, narzędzie do czatów społecznościowych, „Freemail”, anonimową usługę e-mailową i „Flip” do czatów IRC.

Hyphanet nie ma centralnego serwera, więc jest bardzo mało prawdopodobne, że zostanie zhakowany. Nawet osoby, które utrzymują Hyphanet, nie mają dostępu do informacji użytkowników. Wszystkie przechowywane informacje są szyfrowane, zanim dotrą do sieci serwerów, co uniemożliwia dostęp do nich trackerom i hakerom.

Uczciwe ostrzeżenie : przeglądarki dark web, takie jak Tor lub Hyphanet, oferują wiele prywatności, ale możesz natrafić na nielegalne lub przestępcze treści. Unikaj ich za wszelką cenę, ponieważ takie strony są monitorowane przez FBI i organy ścigania.

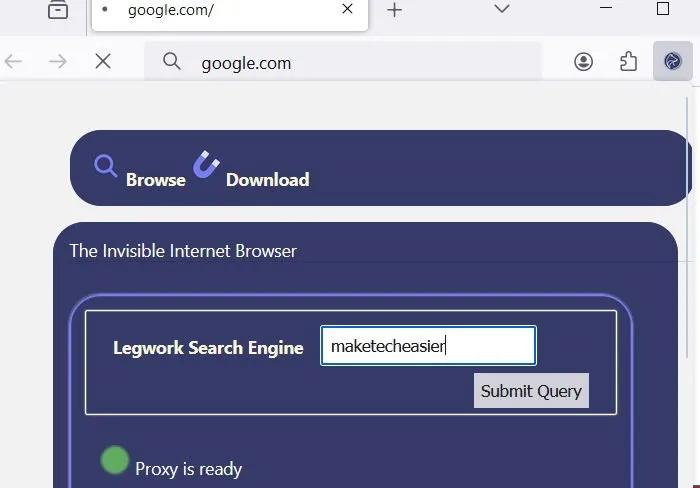

2. I2P

Obsługuje : Windows, Mac, Linux, Android

Cena : Bezpłatna

I2P to alternatywa dla Tor, która zaczęła się jako część Freenet. Obecnie nazywa się Invisible Internet Project. Ta sieć opiera się cenzurze, wykorzystując tę samą sieć darknet co Tor z szyfrowanymi węzłami I2P do przekierowywania ruchu internetowego. Obsługuje własną pocztę e-mail, komunikatory internetowe i strony internetowe zwane eepsites, które kończą się na „.i2p”.

Zgodnie ze swoją nazwą, Invisible Internet Project jest w pełni anonimowy. Dostawcy usług internetowych nie mogą zobaczyć, skąd pochodzi wiadomość, co jest w niej zawarte ani dokąd jest kierowana. Witryny nie mogą Cię śledzić, ale w przeciwieństwie do Tor, I2P nie może ukryć danych odcisku Twojej przeglądarki. Twój dostawca usług internetowych będzie wiedział, że używasz I2P, ale nie będzie wiedział, co robisz.

3. Kto to jest?

Obsługuje : Windows, Mac, Linux, VirtualBox, KVM, Qubes

Cena : Bezpłatna

Whonix zapewni Ci prywatność, której szukasz. Ukryje Twój adres IP, gdy jesteś online, i jest stworzony do działania wewnątrz maszyny wirtualnej i jest ograniczony przez Tor. Używa „Whonix-Workstation”, unikalnej sieci, która działa w prywatnym systemie.

Whonix ma dwa wirtualne interfejsy sieciowe. Jeden z nich łączy się z siecią przez NAT, który kontaktuje się z siecią Tor. Pozostały interfejs sieciowy jest połączony z wirtualną siecią LAN. W przypadku dowolnego systemu operacyjnego najpierw pobierz i zainstaluj VirtualBox. Instalacja składa się z kilku kroków, ale po jej zakończeniu wirtualna stacja robocza zapewni wysoki stopień anonimowości.

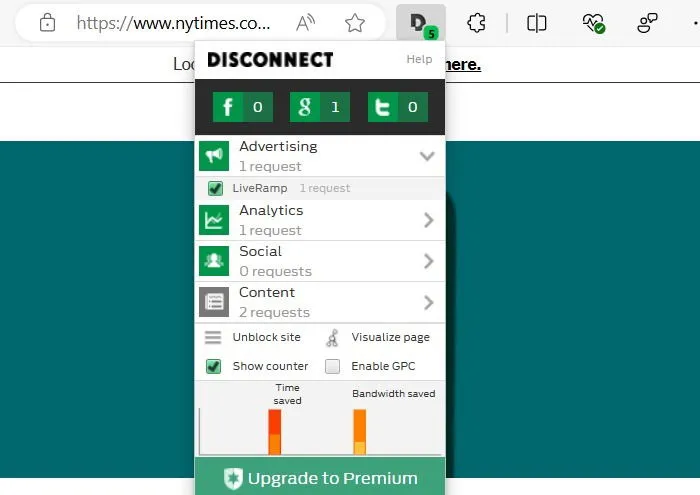

4. Odłącz

Obsługuje : przeglądarki Chrome/Edge, iOS, Mac

Koszt : Bezpłatny z opcjami premium

Disconnect jest uważany raczej za dodatek niż niezależną alternatywę dla Tor. Disconnect rozłącza Cię ze stronami, które wykryje, że Cię śledzą. Zablokuje stronę, chroniąc Twoją prywatność. Blokuj lub odblokowuj żądania stron internetowych, jak chcesz.

Usługa ma bezpłatne rozszerzenie Chrome do podstawowego blokowania. Usługa Do Not Track firmy Disconnect szyfruje DNS i pomaga zobaczyć to, czego chcesz. Dzięki subskrypcji Privacy Pro otrzymujesz inteligentną sieć VPN dla systemu iOS. Pełna sieć VPN jest dostępna zarówno dla systemu iOS, jak i Mac z subskrypcją Premium.

5. GNUNet

Obsługuje : Linux

Cena : Bezpłatna

GNUNet jest stworzony dla prywatności i jest stosem protokołów sieciowych, a nie przeglądarką w konwencjonalnym sensie. Obsługuje wszystkie typowe działania internetowe, takie jak czat, udostępnianie plików, e-maile i płatności elektroniczne. Użytkownicy nazywają go alternatywnym Internetem, ponieważ podstawową zasadą jest nieujawnianie metadanych trackerom. Zamiast tego GNUNet używa szyfrowania łączy i zdecentralizowanych sieci peer-to-peer.

System nazw GNU jest alternatywą dla systemu nazw domen (DNS). Ta sieć zapewnia Ci dużą prywatność, dzięki czemu czujesz się oddzielony od wszystkiego innego w sieci. Największą wadą jest obecny protokół GNUNet, ponieważ nie ma on zwykłych aplikacji GUI i jest przeznaczony głównie dla programistów.

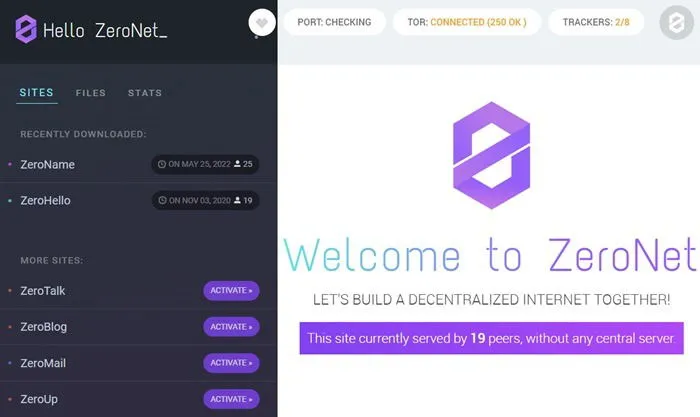

6.ZeroNet

Obsługuje : Windows, Mac, Linux, Android, Docker

Cena : Bezpłatna

Jeśli chodzi o szybkie, darmowe, anonimowe i łatwe w użyciu przeglądarki, ZeroNet jest najlepszy. Jest w pełni szyfrowany Bitcoinami i ma wiele zdecentralizowanych domen korzystających z kryptowaluty Namecoin. Dzięki sieci zaufanych użytkowników, znajomych i współpracowników możesz uzyskać prawdziwą anonimowość, na jaką zasługujesz.

Po rozpakowaniu pakietu zobaczysz interfejs, który umożliwia dostęp do blogów, stron internetowych, dostawców poczty e-mail, czatów i innych. Najlepszą rzeczą w ZeroNet jest bardzo szybki czas ładowania stron, który nie zależy od szybkości Twojego Internetu. Możesz również uzyskać dostęp do tych stron internetowych w trybie offline. ZeroNet działa jako alternatywa dla przeglądarki Tor, ale możesz używać obu razem w systemie Windows, aby uzyskać dodatkową anonimowość.

7. Płatek śniegu

Obsługuje : przeglądarki Chrome, Edge i Firefox

Cena : Bezpłatna

Czy chciałbyś pomóc innym ominąć cenzurę w ich krajach? Wypisaliśmy wiele alternatyw dla przeglądarki Tor. Ale jest też spinoff Tor Project o nazwie Snowflake , który pozwala ci pomóc obcym ominąć cenzurę. Jako wolontariusz będziesz się dobrze czuł, pomagając komuś, kto nie ma dostępu do Facebooka lub Google.

Po pierwsze, musisz mieszkać w kraju bez silnej cenzury. Możesz łatwo zainstalować go za pomocą rozszerzenia w swojej ulubionej przeglądarce na dowolnym urządzeniu. Snowflake natychmiast zamienia twoje połączenie sieciowe w węzeł wyjściowy Tor. Podczas gdy normalnie przeglądasz (usługa nie spowalnia twojego Internetu), jakiś obcy może podłączyć się do Tor, aby uzyskać dostęp do ograniczonych witryn i aplikacji.

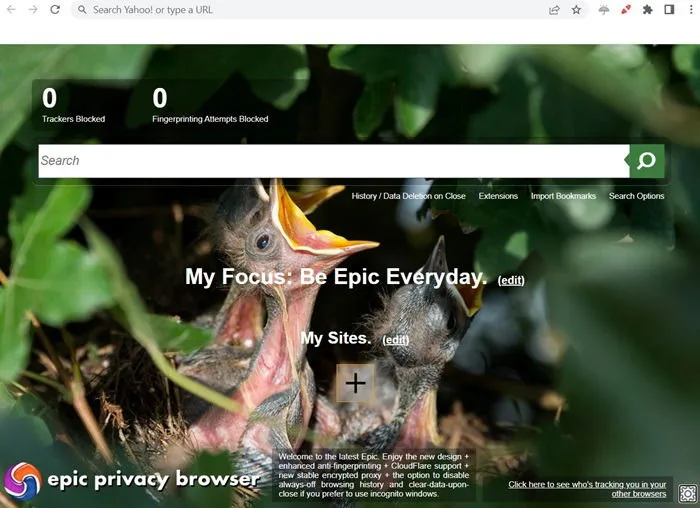

8. Przeglądarka Epic Privacy

Obsługuje : Windows, Mac, Android, iOS

Cena : Bezpłatna

Wiele alternatyw dla Tor wymaga umiejętności technicznych, ale ta przeglądarka jest podobna do Chrome i możesz jej używać zaraz po zainstalowaniu. Przeglądarka prywatności Epic jest świetnym proxy od lat i bardzo dobrze zatrzymuje trackery i próby odcisków palców. Przeglądarka jest bardzo szybka i działa cicho. Po pewnym czasie użytkowania poczujesz się tak, jakbyś był w Google Chrome.

Proxy VPN Epic w różnych krajach są bardzo niezawodne w omijaniu ograniczeń. Możesz umieścić zaufane witryny na białej liście z serwera proxy. Możesz również ustawić usuwanie wszystkich danych po zamknięciu przeglądarki. Wszystkie elementy sterujące znajdują się pod jednym przyciskiem parasola u góry.

9. Wiązanie

Obsługuje : iOS, Android

Cena : Bezpłatna

To kolejna alternatywa dla przeglądarki Tor z projektu Tor. Orbot to aplikacja, która anonimizuje Twój ruch na urządzeniach mobilnych. Po zainstalowaniu sprawia, że cała Twoja sieć komórkowa przechodzi przez VPN. Dzięki ograniczeniom zrzutów ekranu możesz chronić swoje urządzenie przed wścibskimi oczami.

Najlepsze jest to, że dzięki Orbot możesz blokować lub odblokowywać określone aplikacje. Jednak aplikacja twierdzi, że najlepiej działa z aplikacjami mediów społecznościowych i komunikatorami. I oczywiście możesz łączyć się z dowolnymi witrynami Onion bezpośrednio na swoim urządzeniu mobilnym. Dzięki sieci mostów Tor możesz pozostać online, nawet jeśli sieć jest ograniczona.

Teraz, gdy poznaliśmy już wiele alternatyw dla przeglądarki Tor, jeśli Twoim głównym problemem jest szybkość działania przeglądarki Tor, mamy dla Ciebie wiele wskazówek, jak ją przyspieszyć, nawet w wolniejszych sieciach.

Źródło obrazu: Pexels . Wszystkie zrzuty ekranu autorstwa Sayak Boral.

Dodaj komentarz