5 najlepszych narzędzi steganograficznych w systemie Linux

Steganografia to sztuka i proces umieszczania jednego rodzaju informacji w innym w celu ich ukrycia. Dzieje się tak często w sytuacjach, gdy dana osoba chce zachować tajne informacje wewnątrz normalnych obiektów.

Ten artykuł pokaże 5 najlepszych narzędzi steganograficznych dostępnych obecnie w systemie Linux. Nie tylko to, ale także pokaże, jak możesz ukryć swoją pierwszą wiadomość za pomocą tych narzędzi.

Co to jest steganografia i dlaczego warto z niej korzystać

Steganografia nie jest nową innowacją. Od czasów starożytnych Greków historycy pisali o tym, jak kultury wykorzystywały steganografię do ukrywania informacji na widoku. W tym celu jedną ze słynnych relacji była opowieść Herodota o Histiajosie, w której wytatuował krótką wiadomość na gołej głowie służącego.

Od tego czasu postęp technologiczny umożliwił jednostkom używanie steganografii nawet wewnątrz obiektów cyfrowych. Na przykład teraz można wstawić całą książkę do prostego zdjęcia JPEG.

Jedną z największych zalet korzystania z narzędzi steganograficznych jest to, że są one proste i łatwe w użyciu. W większości przypadków programy te są po prostu prostymi narzędziami wiersza poleceń, które pobierają wiadomość i fikcyjny plik.

Kolejną zaletą narzędzi steganograficznych jest to, że można je uzyskać za darmo. Obecnie większość programistów licencjonuje swoje narzędzia jako oprogramowanie bezpłatne i typu open source (FOSS). W związku z tym wystarczy mieć komputer i połączenie z Internetem, aby rozpocząć pracę ze steganografią.

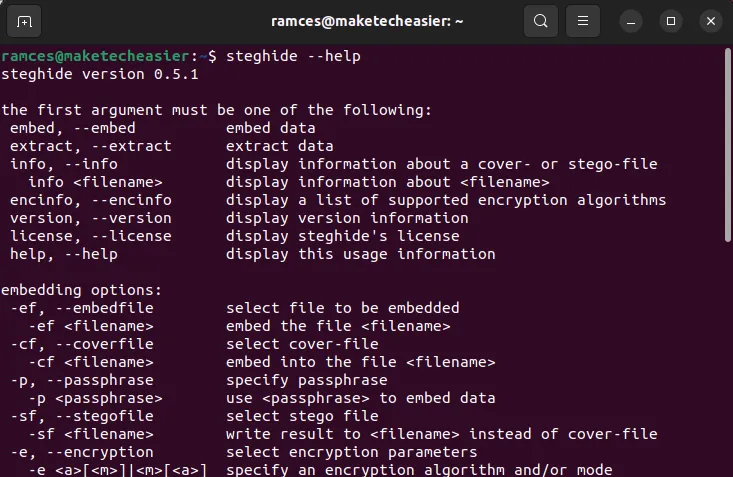

1. Steghide

Steghide jest obecnie jednym z najpopularniejszych narzędzi steganograficznych. Jest to prosty program wiersza poleceń, który koduje tekst wewnątrz obrazów. Steghide działa, tworząc losową listę bitów w twoim fikcyjnym pliku i wstawia twoje tajne dane pomiędzy te bity.

Takie podejście oznacza, że Twoje dane bezproblemowo wtopią się w fikcyjny plik. Co więcej, steghide jest również domyślnie wyposażony w solidne algorytmy kompresji i szyfrowania. Gwarantuje to, że trudno będzie wyodrębnić twoje informacje, nawet jeśli zły aktor wie, że twój plik zawiera tajne dane.

Możesz zainstalować steghide w Ubuntu i Debianie, uruchamiając następujące polecenie:

sudo apt install steghide

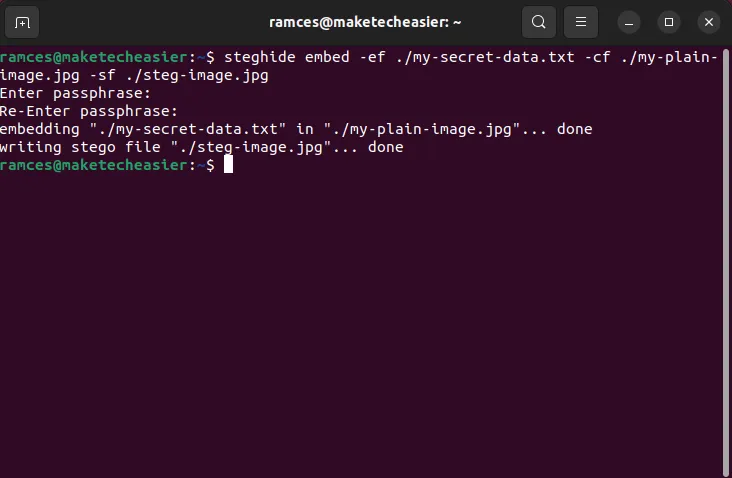

Po zakończeniu możesz uruchomić to polecenie, aby utworzyć swój pierwszy plik steganograficzny:

steghide embed -ef. /my-secret-data.txt -cf. /my-plain-image.jpg -sf. /steg-image.jpg

Zalety

- Szybki i łatwy w użyciu

- Wykorzystuje sumy kontrolne do weryfikacji integralności danych

Cons

- Wyjście jest zauważalnie większe niż oryginał

- Modyfikuje małe fragmenty oryginalnego fikcyjnego pliku

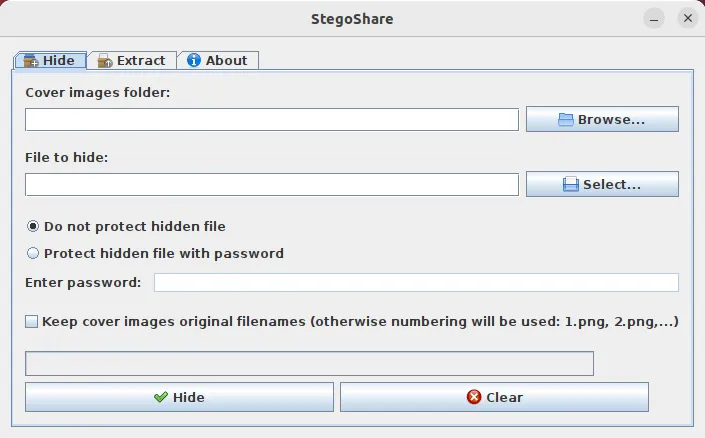

2. Stegoshare

Stegoshare to graficzne narzędzie steganograficzne, które zapewnia użytkownikom intuicyjny interfejs do ukrywania danych w plikach graficznych. W przeciwieństwie do steghide, stegoshare wyróżnia się możliwością kodowania dużych plików binarnych w wielu plikach.

Kolejną kluczową zaletą stegoshare w porównaniu z innymi narzędziami jest to, że jest wysoce przenośny. Oznacza to, że możesz rozpowszechniać program wśród innych użytkowników, niezależnie od systemu operacyjnego, z którego korzystają. Na przykład możesz kodować w systemie Linux i nadal dekodować w systemie Windows.

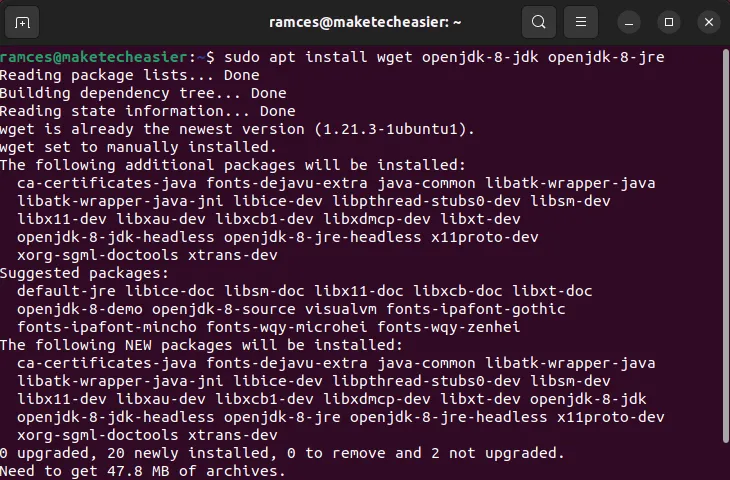

- Aby korzystać ze stegoshare, musisz najpierw zainstalować jego zależności:

sudo apt install wget openjdk-8-jdk openjdk-8-jre

- Pobierz pliki binarne stegoshare ze strony dewelopera:

wget http://downloads.sourceforge.net/stegoshare/StegoShare.jar

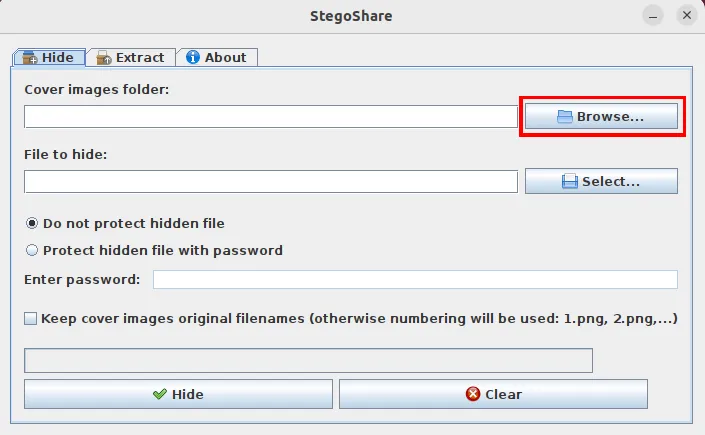

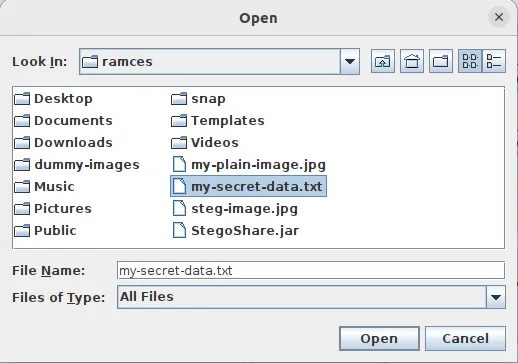

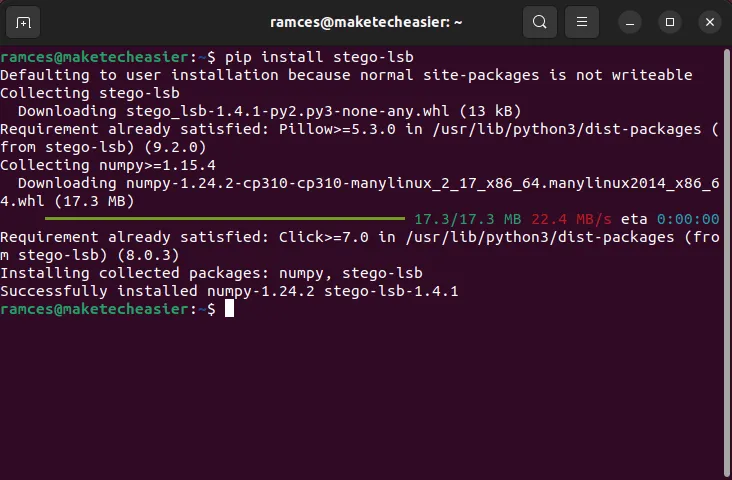

- Uruchom program i kliknij „Przeglądaj”.

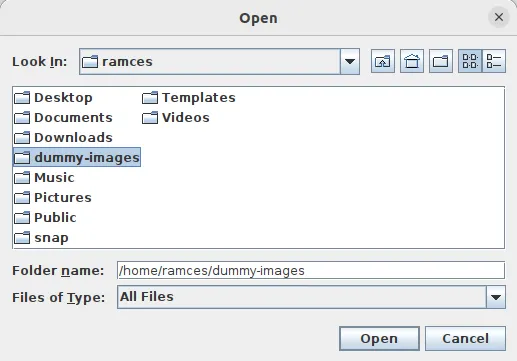

- Wybierz fikcyjny folder obrazu.

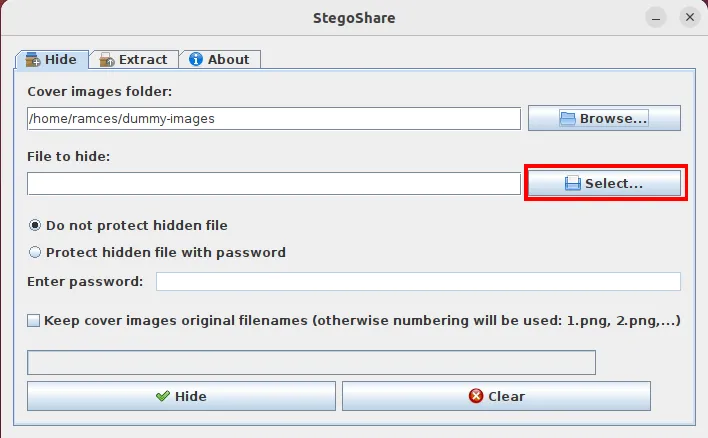

- Kliknij przycisk „Wybierz” pod „Przeglądaj”.

- Wybierz plik, który chcesz ukryć.

- Kliknij przycisk „Ukryj”, aby zakodować swoje tajne dane w fałszywym pliku.

Zalety

- Jest prosty i łatwy w użyciu

- Działa na każdej platformie obsługującej Javę

Cons

- Tworzy duże pliki

- Narzędzia do analizy obrazu mogą wykryć algorytm stegoshare

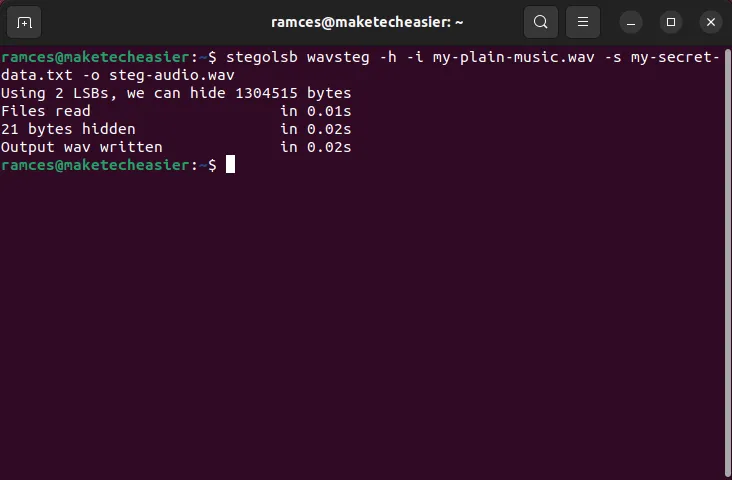

3. Wavsteg

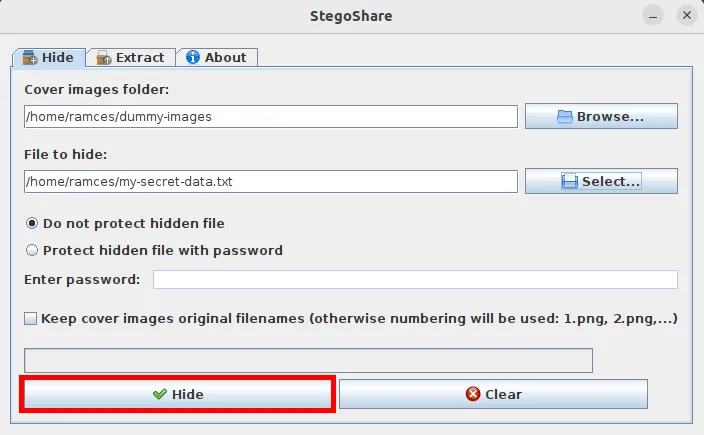

Oprócz osadzania informacji w obrazach, możesz także ukryć swoje informacje za pomocą plików dźwiękowych. Wavsteg to proste, ale skuteczne narzędzie, które pozwala łączyć tajne dane pomiędzy bitami cyfrowego pliku audio.

wWavsteg odczytuje cały plik audio i szuka jego „najmniej znaczących bitów”. Są to części pliku, które nie usuwają ani nie modyfikują zawartych w nim danych. Oznacza to, że plik audio zawierający tajne dane nie będzie miał żadnej słyszalnej różnicy od „czystego” pliku.

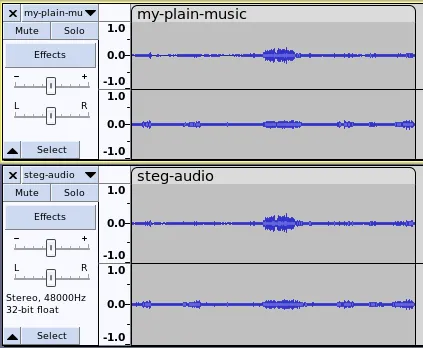

- Zainstaluj jego zależności:

sudo apt install python3 python3-pip

PATH=$PATH:/home/$USER/.local/bin/

- Zainstaluj program za pomocą pip:

pip install stego-lsb

- Po zainstalowaniu możesz rozpocząć kodowanie danych w plikach audio za pomocą następującego polecenia:

stegolsb wavsteg -h -i my-plain-music.wav -s my-secret-data.txt -o steg-audio.wav

Zalety

- Jest lekki i prosty w użyciu

- Brak słyszalnej różnicy między innymi plikami audio

Cons

- Działa tylko z plikami tekstowymi

- Może tworzyć duże pliki

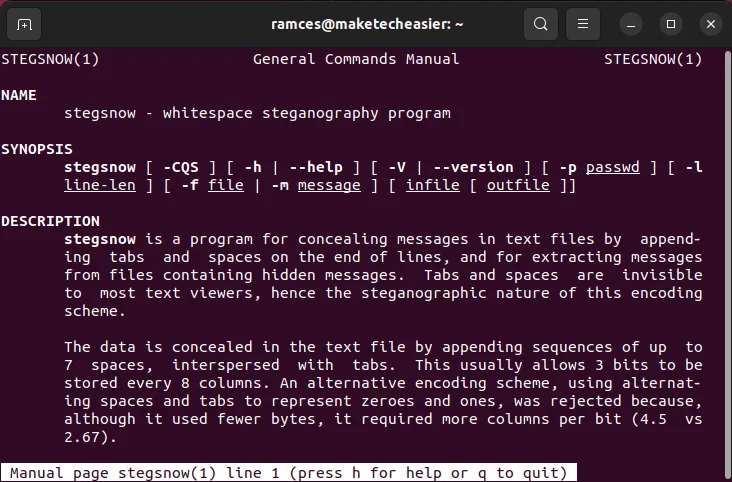

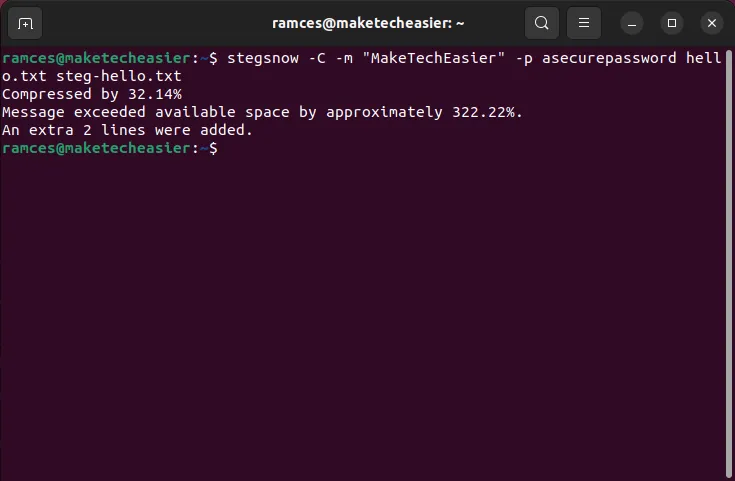

4. Śnieg

Snow to lekkie narzędzie, które wykorzystuje spacje i tabulatory do ukrywania informacji w plikach tekstowych. Oznacza to, że w przeciwieństwie do innych narzędzi steganograficznych, śnieg nie wykorzystuje formatów binarnych do kodowania tajnych danych. Może to być niezwykle przydatne w przypadkach, gdy nie jest możliwe udostępnianie dużych plików binarnych.

Ponieważ śnieg opiera się tylko na zwykłym tekście, nadal można kompresować i szyfrować pliki podobnie jak plik binarny. W związku z tym śnieg może tworzyć bardzo małe pliki, które mogą wtapiać się w inne dane tekstowe.

- Możesz zainstalować śnieg za pomocą następującego polecenia:

sudo apt install stegsnow

- Użyj następującego polecenia, aby ukryć frazę „MakeTechEasier” w pliku „hello.txt”.

stegsnow -C -m "MakeTechEasier"-p asecurepassword hello.txt steg-hello.txt

Zalety

- Tworzy małe pliki

- Możesz użyć jego tekstu wyjściowego w dowolnym programie, który akceptuje zwykły tekst

Cons

- Miejsce na dane może być bardzo ograniczone

- Jego algorytm szyfrowania jest stosunkowo przestarzały

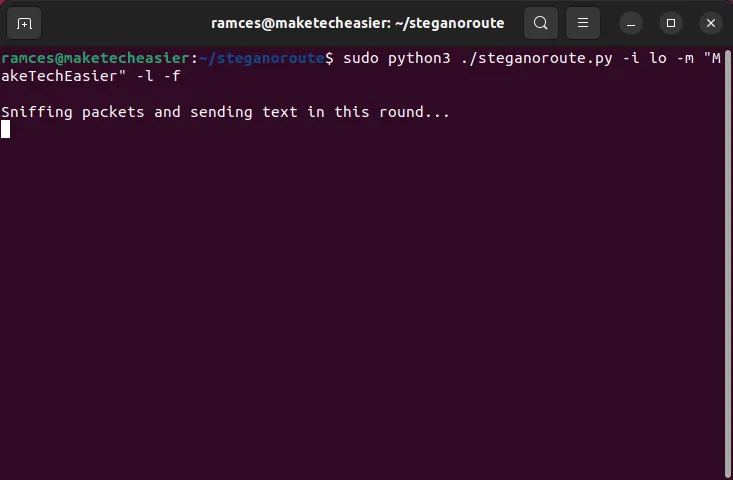

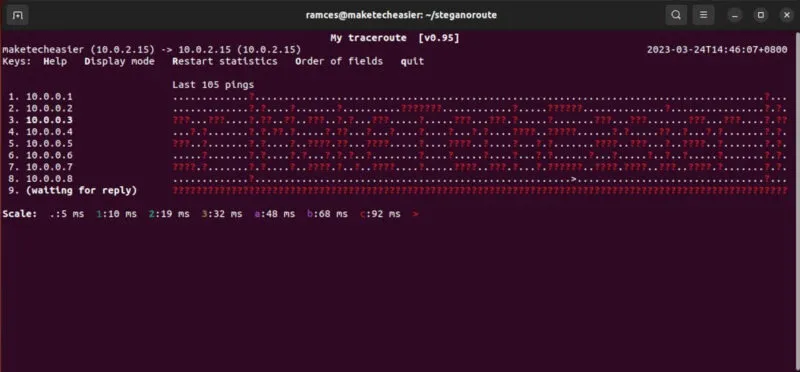

5. Trasa steganowa

Cyfrowa steganografia tradycyjnie ukrywa informacje w pliku. Jednak możliwe jest również użycie steganografii bez użycia fałszywych plików.

Steganoroute to innowacyjne narzędzie sieciowe, które pozwala ukryć informacje za pomocą protokołu TCP. Działa to tak, że program tworzy fałszywe pakiety ICMP zawierające wiadomość, którą chcesz wysłać. Host może wtedy nasłuchiwać serwera w poszukiwaniu fałszywych pakietów i dekodować informacje za pomocą narzędzia do analizy sieci.

- Zainstaluj zależności steganoroute:

sudo apt install git mtr python3 python-scapy

- Sklonuj kod źródłowy programu z jego repozytorium:

git clone https://github.com/stratosphereips/steganoroute.git

- Możesz rozgłaszać swoje wiadomości steganoroute, uruchamiając następujące polecenie:

cd. /steganoroute

sudo iptables -I INPUT -p icmp --icmp-type 8 -j DROP

sudo python3. /steganoroute.py -i lo -m "MakeTechEasier"-l

- Sprawdź, czy program jest nadawany prawidłowo, korzystając z

mtrnarzędzia analitycznego:

mtr -t your.local.lan.ip

Po uruchomieniu musisz także nacisnąć , Daby wydrukować wiadomość.

Zalety

- Nie polega na tworzeniu fałszywych plików

- Wystarczy nadawać, aby udostępniać wiadomości

Cons

- Polega na fałszowaniu pakietów ICMP

- Złośliwi aktorzy mogą przechwycić pakiety i zrekonstruować Twoją wiadomość

Często Zadawane Pytania

Czy steganografia zmieni zachowanie mojego pliku?

Nie. Domyślnie narzędzia steganograficzne mają na celu zachowanie jak największej ilości oryginalnych danych. Oznacza to, że możesz udostępnić swój plik innym osobom, które nadal będą mogły korzystać z oryginalnego pliku i uzyskiwać do niego dostęp.

Wysłałem zdjęcie steganograficzne i straciło swoją wiadomość.

Jest to najprawdopodobniej spowodowane problemem z dostawcą hostingu obrazów. Większość witryn do udostępniania obrazów ma obecnie tendencję do kompresji obrazów, gdy tylko trafią one na ich serwery. Jest to problem dla narzędzi steganograficznych, ponieważ opierają się na dokładnej strukturze danych oryginalnego pliku obrazu.

W związku z tym upewnij się, że dostawca hostingu obrazów nie kompresuje żadnych obrazów wysyłanych na jego serwer.

Czy są jakieś wady ukrywania danych za pomocą steganografii?

To zależy. W większości narzędzia takie jak steghide polegają na ukrywaniu danych w zwykłych plikach cyfrowych. Chociaż steganografia nie zmieni zachowania pliku, nadal pozostawi zauważalny ślad na pliku cyfrowym. Może to stanowić problem, jeśli złośliwy aktor wie, że używasz steganografii.

Mój odbiorca steganoroute nie odbiera moich pakietów ICMP.

Jest to najprawdopodobniej spowodowane tym, że twój serwer steganoroute wysyła swoje pakiety ICMP przez niewłaściwy interfejs. Aby rozwiązać ten problem, znajdź interfejs sieciowy, którego chcesz używać, używając plików ip addr.

Następnie dodaj -iopcję, a następnie interfejs sieciowy. Na przykład następujące polecenie uruchamia steganoroute przez mój port ethernetowy: sudo. /steganoroute.py -i enp3s0 -m "MakeTechEasier"-l.

Źródło obrazu: Zespół Icons8 za pośrednictwem Unsplash . Wszystkie przeróbki i zrzuty ekranu autorstwa Ramces Red.

- Ćwierkać

Dodaj komentarz