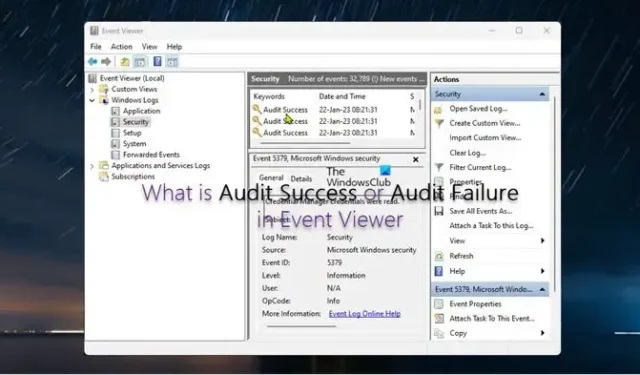

Wat is Audit Succes of Audit Failure in Event Viewer

Om te helpen bij het oplossen van problemen, toont de Event Viewer, eigen aan het Windows-besturingssysteem, gebeurtenislogboeken van systeem- en toepassingsberichten met fouten, waarschuwingen en informatie over bepaalde gebeurtenissen die door de beheerder kunnen worden geanalyseerd om de nodige acties te ondernemen. In dit bericht bespreken we de Audit Success of Audit Failure in Event Viewer .

Wat is Audit Succes of Audit Failure in Event Viewer

In Event Viewer is Audit Success een gebeurtenis die een gecontroleerde beveiligingspoging registreert die succesvol is, terwijl Audit Failure een gebeurtenis is die een gecontroleerde beveiligingspoging registreert die mislukt. We zullen dit onderwerp bespreken onder de volgende kopjes:

- Auditbeleid

- Schakel controlebeleid in

- Gebruik Event Viewer om de bron van mislukte of geslaagde pogingen te vinden

- Alternatieven voor het gebruik van Event Viewer

Laten we deze in detail bekijken.

Auditbeleid

Een auditbeleid definieert de typen gebeurtenissen die worden vastgelegd in de beveiligingslogboeken en deze beleidsregels genereren gebeurtenissen, die succesgebeurtenissen of mislukkingen kunnen zijn. Alle auditbeleidslijnen zullen succesgebeurtenissen genereren; er zijn er echter maar een paar die een storingsgebeurtenis genereren. Er kunnen twee typen auditbeleid worden geconfigureerd, namelijk:

Auditfouten worden meestal gegenereerd wanneer een aanmeldingsverzoek mislukt, hoewel ze ook kunnen worden gegenereerd door wijzigingen in accounts, objecten, beleid, privileges en andere systeemgebeurtenissen. De twee meest voorkomende evenementen zijn;

- Gebeurtenis-ID 4771: Kerberos-pre-authenticatie is mislukt . Deze gebeurtenis wordt alleen gegenereerd op domeincontrollers en wordt niet gegenereerd als de optie Geen Kerberos-preauthenticatie vereisen is ingesteld voor de account. Raadpleeg de Microsoft-documentatie voor meer informatie over deze gebeurtenis en hoe u dit probleem kunt oplossen .

- Gebeurtenis-ID 4625: aanmelden bij een account is mislukt . Deze gebeurtenis wordt gegenereerd wanneer een aanmeldingspoging op een account is mislukt, ervan uitgaande dat de gebruiker al was buitengesloten. Raadpleeg de Microsoft-documentatie voor meer informatie over deze gebeurtenis en hoe u dit probleem kunt oplossen .

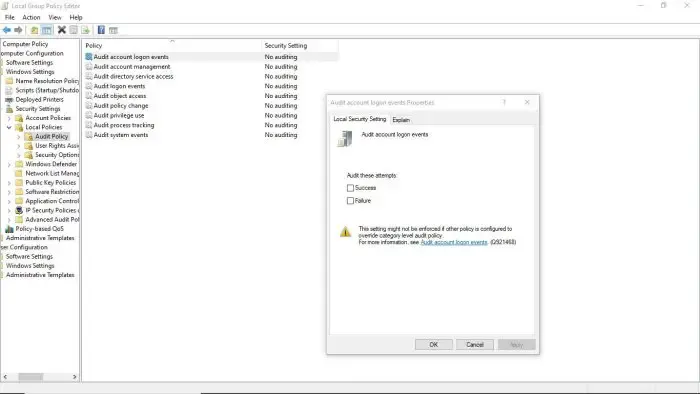

Schakel controlebeleid in

U kunt auditbeleid op de client- of servercomputers inschakelen via Editor voor lokaal groepsbeleid of Console voor beheer van groepsbeleid of Editor voor lokaal beveiligingsbeleid. Maak op een Windows-server, op uw domein, een nieuw groepsbeleidsobject of u kunt een bestaand GPO bewerken.

Navigeer op een client- of servercomputer in de Groepsbeleid-editor naar het onderstaande pad:

Computer Configuration > Windows Settings > Security Settings > Local Policies > Audit Policy

Navigeer op een client- of servercomputer in Lokaal beveiligingsbeleid naar het onderstaande pad:

Security Settings > Local Policies > Audit Policy

- Dubbelklik in Auditbeleid in het rechterdeelvenster op het beleid waarvan u de eigenschappen wilt bewerken.

- In het eigenschappenvenster kunt u het beleid voor Geslaagd of Mislukt naar wens inschakelen .

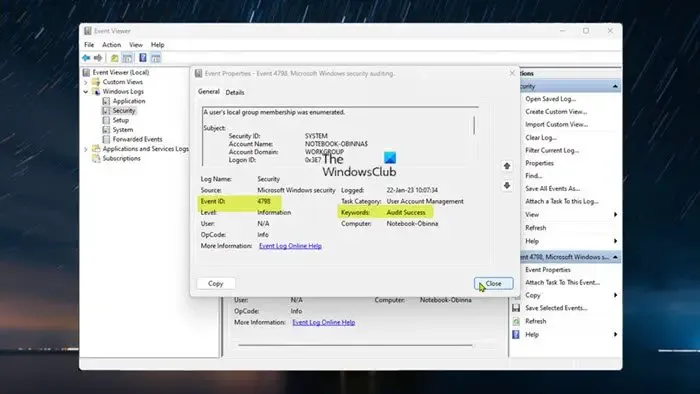

Gebruik Event Viewer om de bron van mislukte of geslaagde pogingen te vinden

Beheerders en reguliere gebruikers kunnen de Event Viewer openen op een lokale of externe computer, met de juiste toestemming. De Event Viewer registreert nu elke keer dat er een mislukte of geslaagde gebeurtenis is, een gebeurtenis op een clientcomputer of in het domein op een servermachine. De gebeurtenis-ID die wordt geactiveerd wanneer een mislukte of geslaagde gebeurtenis wordt geregistreerd, verschilt (zie het gedeelte Auditbeleid hierboven). U kunt navigeren naar Logboeken > Windows-logboeken > Beveiliging . Het deelvenster in het midden geeft een overzicht van alle gebeurtenissen die zijn ingesteld voor auditing. U moet de geregistreerde gebeurtenissen doorlopen om te zoeken naar mislukte of geslaagde pogingen. Zodra u ze hebt gevonden, kunt u met de rechtermuisknop op de gebeurtenis klikken en Gebeurteniseigenschappen selecterenvoor meer details.

Alternatieven voor het gebruik van Event Viewer

Als alternatief voor het gebruik van Event Viewer zijn er verschillende externe Event Log Manager-software die kan worden gebruikt om gebeurtenisgegevens uit een breed scala aan bronnen, waaronder cloudgebaseerde services, samen te voegen en te correleren. Een SIEM-oplossing is de betere optie als er behoefte is aan het verzamelen en analyseren van gegevens van firewalls, Intrusion Prevention Systems (IPS), apparaten, applicaties, switches, routers, servers, enzovoort.

Ik hoop dat je dit bericht informatief genoeg vindt!

Waarom is het belangrijk om zowel geslaagde als mislukte toegangspogingen te controleren?

Het is van vitaal belang om aanmeldingsgebeurtenissen te controleren, ongeacht of deze zijn geslaagd of mislukt, om inbraakpogingen te detecteren, omdat aanmeldingscontrole van gebruikers de enige manier is om alle ongeautoriseerde pogingen om in te loggen op een domein te detecteren. Afmeldingsgebeurtenissen worden niet bijgehouden op domeincontrollers. Het is ook net zo belangrijk om mislukte pogingen om toegang tot bestanden te krijgen te controleren, aangezien er elke keer dat een gebruiker tevergeefs probeert toegang te krijgen tot een bestandssysteemobject dat een overeenkomende SACL heeft, een controlevermelding wordt gegenereerd. Deze gebeurtenissen zijn essentieel voor het volgen van activiteiten voor bestandsobjecten die gevoelig of waardevol zijn en extra bewaking vereisen.

Hoe schakel ik logboeken voor auditfouten in Active Directory in?

Om auditfoutlogboeken in Active Directory in te schakelen, klikt u met de rechtermuisknop op het Active Directory-object dat u wilt controleren en selecteert u Eigenschappen . Selecteer het tabblad Beveiliging en selecteer vervolgens Geavanceerd . Selecteer het tabblad Controle en selecteer vervolgens Toevoegen . Om controlelogboeken in Active Directory te bekijken, klikt u op Start > Systeembeveiliging > Beheerprogramma’s > Gebeurtenisviewer . In Active Directory is auditing het proces van het verzamelen en analyseren van AD-objecten en groepsbeleidsgegevens om proactief de beveiliging te verbeteren, bedreigingen snel te detecteren en erop te reageren, en ervoor te zorgen dat IT-activiteiten soepel blijven verlopen.

Geef een reactie