Microsoft Word voedt een phishing-aanval met een hoog risico

Een onlangs ontdekte phishingtruc maakt gebruik van beschadigde Microsoft Word-bestanden om beveiligingsmechanismen te omzeilen en inloggegevens te verzamelen.

Deze alarmerende campagne werd geïdentificeerd door de cybersecurity-experts van Any. Run , die melden dat de aanvallers zich voordoen als vertegenwoordigers van de salarisadministratie en personeelszaken, en dat ze uiteenlopende onderwerpen gebruiken, zoals bonussen en voordelen voor werknemers.

Bijvoorbeeld, bestanden met namen als “Annual_Benefits_&Bonus_for[name]IyNURVhUTlVNUkFORE9NNDUjIw_.docx” worden specifiek gemanipuleerd om corrupt te lijken. In deze documenten bevindt zich een base64-gecodeerde string die decodeert naar “##TEXTNUMRANDOM45##.”

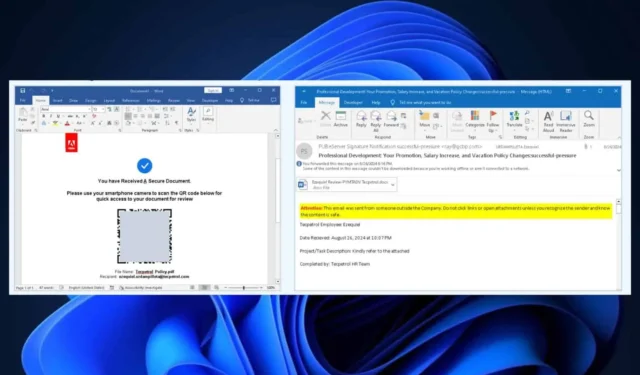

Bij het openen van deze documenten waarschuwt Microsoft Word gebruikers voor de corruptie, maar weet nog steeds wat tekst te herstellen. Deze tekst geeft aan dat het bestand niet toegankelijk is en instrueert de ontvanger om een verstrekte QR-code te scannen om de inhoud op te halen.

De geloofwaardigheid van deze documenten wordt vergroot door de branding ervan. Ze bevatten logo’s van de bedrijven waarop ze zich richten en foto’s van echte werknemers.

Wanneer slachtoffers de QR-code scannen, komen ze op een vervalste Microsoft-inlogpagina terecht, waar hun inloggegevens worden buitgemaakt.

Phishingaanvallen zijn niet nieuw, maar deze tactiek, waarbij gebruik wordt gemaakt van beschadigde Word-documenten, is een nieuwe manier om detectie te omzeilen.

Het is belangrijk om te weten dat het Word-document zelf geen schadelijke code bevat, maar in plaats daarvan een QR-code die gebruikers naar een phishingsite leidt die is bedoeld voor diefstal van inloggegevens.

Dus, wat kunt u doen? De oplossing is eenvoudig. Voordat u verdachte e-mailbijlagen opent (zoals recente pogingen tot sextortion), moeten beheerders deze communicatie verwijderen of verifiëren.

🚨ALERT: Mogelijke ZERO-DAY, aanvallers gebruiken corrupte bestanden om detectie te omzeilen 🧵 (1/3)⚠️ De aanhoudende aanval omzeilt #antivirussoftware , voorkomt uploads naar sandboxes en omzeilt de spamfilters van Outlook, waardoor de schadelijke e-mails uw inbox kunnen bereiken. Het #ANYRUN -team… pic.twitter.com/0asnG72Gm9

— ANY.RUN (@anyrun_app) 25 november 2024

Geef een reactie