Intel en Microsoft delen essentiële oplossingen voor de CVE-2022-0001-kwetsbaarheid

In maart 24 ontdekten onderzoekers een Branch History Injection (BHI)-kwetsbaarheid, CVE-2022-0001, in Intel CPU’s waarmee aanvallers de branchgeschiedenis konden manipuleren. Hierdoor kwam kritische informatie op het apparaat vrij.

Volgens de officiële website van Intel kan de kwetsbaarheid als volgt worden omschreven:

De CVE-2022-0001-kwetsbaarheid in Intel-CPU’s vormde een grote bedreiging voor de veiligheid, gezien het grote aantal getroffen processors . Vervolgens moesten de maatregelen snel worden gedeeld om de schade te minimaliseren!

Microsoft en Intel delen maatregelen om CVE-2022-0001 tegen te gaan

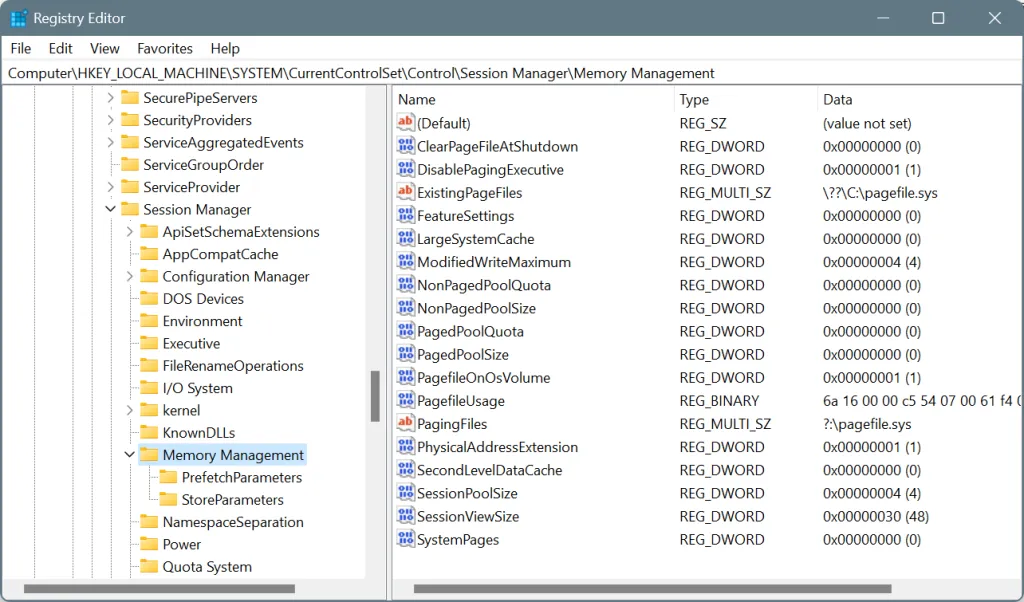

Op de speciale kwetsbaarheidspagina worden de volgende wijzigingen voorgesteld:

Houd er rekening mee dat deze alleen handmatig mogen worden toegepast op Windows-apparaten met Intel-processors. Maak ook een back-up van het register voordat u de wijzigingen aanbrengt. Of, als er iets misgaat, kunt u wijzigingen in het register altijd ongedaan maken of zelfs het register herstellen zonder back-up.

Deze oplossingen kunnen ook van invloed zijn op de prestaties, maar zijn de beste keuze totdat Microsoft of Intel een meer haalbare oplossing voor CVE-2022-0001 ontdekt.

Wat de CPU-fabrikant betreft, heeft Intel op de officiële website maatregelen gedeeld om de geschiedenis van het filiaal te beschermen. Intel stelt ook dat zijn toekomstige processors mogelijk oplossingen voor CVE-2022-0001 op hardwareniveau bevatten, en dat u deze niet handmatig hoeft af te dwingen!

We raden alle gebruikers aan de door Intel en Microsoft aanbevolen wijzigingen door te voeren, aangezien de Branch History Injection-kwetsbaarheid een groot risico vormt op onbeveiligde systemen. Er is geen weg omheen!

Dergelijke kwetsbaarheden doen zich van tijd tot tijd voor en er wordt binnenkort een oplossing gedeeld. Dankzij een andere recente kwetsbaarheid, Rust CVE-2024-24576, konden hackers bijvoorbeeld snel toegang krijgen tot uw systemen. Om dit tegen te gaan, moest je de Rust-opslagbibliotheek updaten naar versie 1.77.2.

Als u problemen ondervindt bij het afdwingen van de beperkende maatregelen, kunt u ons dit laten weten in het opmerkingengedeelte.

reg voeg “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management” /v FeatureSettingsOverride /t REG_DWORD /d 0x00800000 /freg toe “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management” /v FeatureSettingsOverrideMask /t REG_DWORD /d 0x00000003 /f

Branch History Injection (BHI) beschrijft een specifieke vorm van intra-mode BTI, waarbij een aanvaller de branchgeschiedenis kan manipuleren voordat hij overschakelt van gebruiker naar supervisor of gast naar VMX-rootmodus in een poging om een indirecte branch-voorspeller ertoe aan te zetten een specifiek voorspelleritem te selecteren voor een indirecte vertakking, en een onthullingsgadget op het voorspelde doel zal tijdelijk worden uitgevoerd. Dit kan mogelijk zijn omdat de relevante vertakkingsgeschiedenis vertakkingen kan bevatten die zijn opgenomen in eerdere beveiligingscontexten, en in het bijzonder in andere voorspellende modi.

Geef een reactie