Hoe u een cybersecurityrisicobeoordeling uitvoert

Een cybersecurity-risicobeoordeling evalueert bedreigingen voor de IT-systemen en gegevens van uw organisatie en identificeert verbetermogelijkheden in informatiebeveiligingsprogramma’s. Het helpt bedrijven ook om risico’s te communiceren aan andere gebruikers en weloverwogen beslissingen te nemen over het inzetten van middelen om beveiligingsrisico’s te beperken. In dit bericht bespreken we hoe u een cybersecurity-risicobeoordeling uitvoert.

Voer een cyberbeveiligingsrisicobeoordeling uit

Volg de onderstaande stappen om de cyberbeveiliging van uw organisatie te beoordelen.

- Scheid uw activa op basis van hun criticaliteit

- Beoordeel en analyseer het risico

- Hulpmiddelen en beveiligingscontroles toevoegen

Laten we ze eens uitgebreid bespreken.

1] Scheid uw activa op basis van hun criticaliteit

De eerste cruciale stap is om uw activa te classificeren op basis van hun criticaliteit voor uw bedrijf. Stelt u zich eens voor dat u een beveiligingsmuur bouwt rond uw meest waardevolle middelen.

Deze aanpak zorgt ervoor dat de meeste middelen worden toegewezen om de belangrijkste gegevens te beschermen. Het is essentieel om een duidelijke standaard vast te stellen voor het bepalen van het belang van activa, rekening houdend met factoren zoals juridische implicaties, mogelijke financiële sancties en de algehele bedrijfswaarde. U moet een informatiebeveiligingsbeleid opstellen dat voldoet aan een standaard die u hebt ingesteld, waarbij elke activa moet worden geclassificeerd als kritisch, belangrijk of klein op basis van het belang ervan.

2] Beoordeel en analyseer het risico

Bepaalde soorten informatie zijn gevoeliger dan andere. Niet alle leveranciers bieden hetzelfde beveiligingsniveau. U moet dus rekening houden met systeem, netwerk, software, informatie, apparaten, gegevens en andere gerelateerde factoren bij het benaderen van het risico

Vervolgens moet u het risico analyseren. U moet scoren op basis van de waarschijnlijkheid van het voorkomen en de impact . Op basis hiervan kunt u beslissen welke schroef u als eerste moet aandraaien. Dus als u bijvoorbeeld een datawarehouse beheert dat openbare informatie opslaat, zult u waarschijnlijk minder middelen toewijzen om deze te beveiligen, omdat de informatie inherent openbaar is. Terwijl u, als u een database beheert met informatie over de gezondheid van klanten, zult proberen om zoveel mogelijk beveiligingsschroeven te integreren.

3] Voeg hulpmiddelen en beveiligingscontroles toe

Vervolgens is het cruciaal om beveiligingscontroles te definiëren en te implementeren. Deze controles zijn essentieel voor het effectief beheren van potentiële risico’s door ze te elimineren of de kans op optreden aanzienlijk te verkleinen.

Controles zijn onmisbaar als het gaat om het aanpakken van elk potentieel risico. Daarom moet de hele organisatie risicocontroles implementeren en ervoor zorgen dat deze continu worden afgedwongen.

We bespreken nu enkele risicobeoordelingsinstrumenten die u kunt gebruiken.

- NIST-kader

- Netwerkbeveiligingsbeoordelingen

- Leveranciersrisicobeoordelingstool

Laten we er eens uitgebreider over praten.

1] NIST-kader

Het NIST Cybersecurity Framework is een proces voor het monitoren, beoordelen en reageren op bedreigingen terwijl de gegevensbeveiliging behouden blijft. Het biedt richtlijnen voor het beheren en verminderen van cyberbeveiligingsrisico’s en het verbeteren van de communicatie over cyberrisicobeheer. Het identificeert de bedreiging, detecteert deze, beschermt uw activa ertegen, reageert en herstelt indien nodig. Het is een proactieve oplossing waarmee u de cyberbeveiligingsaanpak van uw organisatie kunt aanpassen en instellen. Ga naar nist.gov voor meer informatie over dit framework.

2] Hulpmiddelen voor het beoordelen van netwerkbeveiliging

Een netwerkbeveiligingsbeoordeling is als een check-up voor de beveiliging van uw netwerk. Het helpt zwakke plekken en risico’s in uw systeem te vinden. Er zijn twee soorten beoordelingen: de ene toont zwakke plekken en risico’s, en de andere simuleert echte aanvallen. Het doel is om potentiële toegangspunten voor dure cyberaanvallen te vinden, of deze nu van binnen of buiten de organisatie komen.

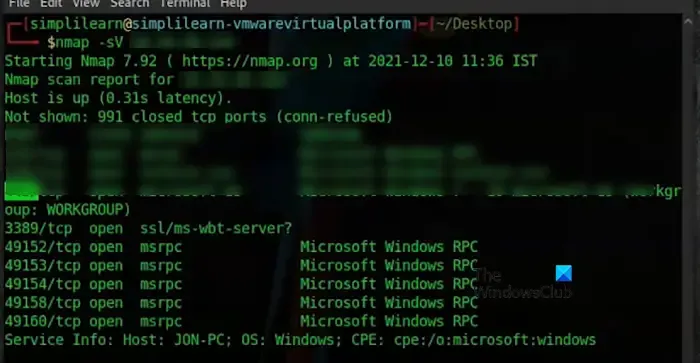

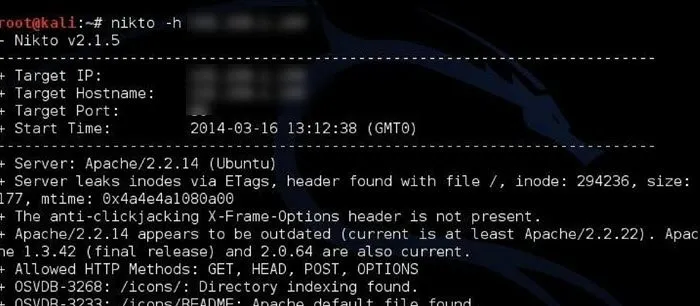

Er zijn een aantal hulpmiddelen die u kunnen helpen bij netwerkbeveiligingsbeoordelingen, zoals NMAP en Nikto.

Laten we het eerst over NMAP hebben. Het is een open-source gratis beveiligingsscanner, poortscanner en netwerkverkenningstool. Het identificeert en verwijdert apparaten, firewalls, routers en open en kwetsbare poorten, en helpt bij netwerkinventarisatie, mapping en assetmanagement. Ga naar nmap.org om deze tool te downloaden en te gebruiken.

NIKTO is een andere open-sourcetool die uw website scant en mogelijke beveiligingslekken noteert. Het zoekt en vindt mazen in de wet, verkeerd geconfigureerde uploads en andere fouten in het script. U downloadt Nikto van github.com .

3] Leveranciersrisicobeoordelingstool

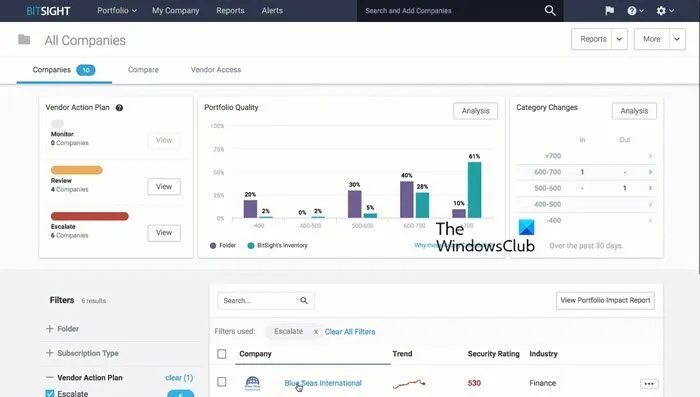

U moet niet alleen denken aan de beveiliging van uw organisatie, maar ook aan die van uw leverancier. Vendor Risk Management (VRM)-tools helpen bij het identificeren, volgen, analyseren en beperken van potentiële risico’s in relaties met derden. Third-party Risk Management Software zorgt voor een soepele onboarding en grondige due diligence.

Om de risico’s van uw leveranciers te beoordelen, kunt u gebruikmaken van VRM’s zoals Tenable, Sprinto, OneTrust, BitSight en meer.

Wat zijn de 5 stappen van een beveiligingsrisicobeoordeling?

Wat is de risicobeoordelingsmatrix voor cyberbeveiliging?

De 5×5 risicobeoordelingsmatrix heeft vijf rijen en kolommen. Het categoriseert risico’s in 25 cellen op basis van ernst en waarschijnlijkheid. U kunt en moet een 5×5 matrix maken bij het uitvoeren van uw risicobeoordeling.

Geef een reactie