Hoe Snort IDS op Linux te installeren en in te stellen

Inbraakdetectiesystemen (IDS) zijn essentieel bij het beschermen van computernetwerken tegen ongeoorloofde toegang en mogelijke gevaren op het gebied van cyberbeveiliging. Snort IDS onderscheidt zich van de vele beschikbare IDS-keuzes als een robuuste en veelgebruikte open-sourceoplossing voor het detecteren en voorkomen van netwerkinbraken. Deze tutorial laat je zien hoe je Snort IDS op Linux installeert en instelt, en geeft je de kennis die je nodig hebt om de beveiliging van je netwerk te verbeteren.

Hoe Snort IDS werkt

Snort IDS is een netwerkinbraakdetectiesysteem dat netwerkverkeer controleert, analyseert op verdachte activiteiten en waarschuwingen genereert voor mogelijke bedreigingen. Snort is een op handtekeningen gebaseerd inbraakdetectiesysteem en analyseert netwerkverkeer met behulp van een database met bekende aanvalspatronen, algemeen bekend als regels, om kwaadaardige activiteiten te detecteren. Snort IDS detecteert en voorkomt een breed scala aan netwerkaanvallen, waaronder poortscans, DoS-aanvallen en SQL-injecties, die enorm bekend staat om zijn real-time verkeersanalysemogelijkheden.

Basisconfiguratie

Voordat we verder gaan met het installeren van Snort IDS, is enige basisconfiguratie vereist. Het omvat voornamelijk het updaten en upgraden van uw systeem en het installeren van de afhankelijkheden die Snort nodig heeft om effectief te functioneren.

- Update en upgrade het Linux-systeem. Voor Ubuntu en andere op Debian gebaseerde systemen:

sudo apt update && apt upgrade -y

- Installeer de afhankelijkheden die nodig zijn om Snort IDS uit te voeren:

sudo apt install -y build-essential autotools-dev libdumbnet-dev libluajit-5.1-dev libpcap-dev zlib1g-dev pkg-config libhwloc-dev cmake liblzma-dev openssl libssl-dev cpputest libsqlite3-dev libtool uuid-dev git autoconf bison flex libcmocka-dev libnetfilter-queue-dev libunwind-dev libmnl-dev ethtool libjemalloc-dev libpcre++-dev

- Voor een goede werking van Snort is handmatige installatie van de Data Acquisition Library, LibDAQ, vereist. Om LibDAQ te installeren, downloadt u de bestanden van de officiële website, pakt u het archief uit en navigeert u naar de overeenkomstige map, en bouwt en compileert u het vervolgens.

wget https://www.snort.org/downloads/snortplus/libdaq-3.0.11.tar.gz

tar -xzvf libdaq-3.0.11

cd libdaq-3.0.11

./bootstrap

./configure

makesudo make install

- De laatste afhankelijkheid is gperftools. Begin met het verkrijgen van de bronbestanden uit de GitHub-repository . Pak de bestanden uit, navigeer naar de gekozen map en voer het configuratiescript uit om het installatieproces te starten. Voer vervolgens de opdrachten

makeenmake installuit om het pakket te installeren.

wget https://github.com/gperftools/gperftools/releases/download/gperftools-2.10/gperftools-2.10.tar.gz

tar -xvzf gperftools-2.10 && cd gperftools-2.10

./configure

make

sudo make install

Vervolgens moet je Snort installeren.

Snort IDS installeren

- U kunt de Snort IDS downloaden van de officiële Snort-website of door

wgetin de terminal te gebruiken:

wget https://www.snort.org/downloads/snortplus/snort3-3.1.58.0.tar.gz

- Begin met het uitpakken van het bestand.

tar -xzvf snort3-3.1.58.0

- Ga naar de uitgepakte map en voer het configuratiescript uit, bereid de bestanden voor met de

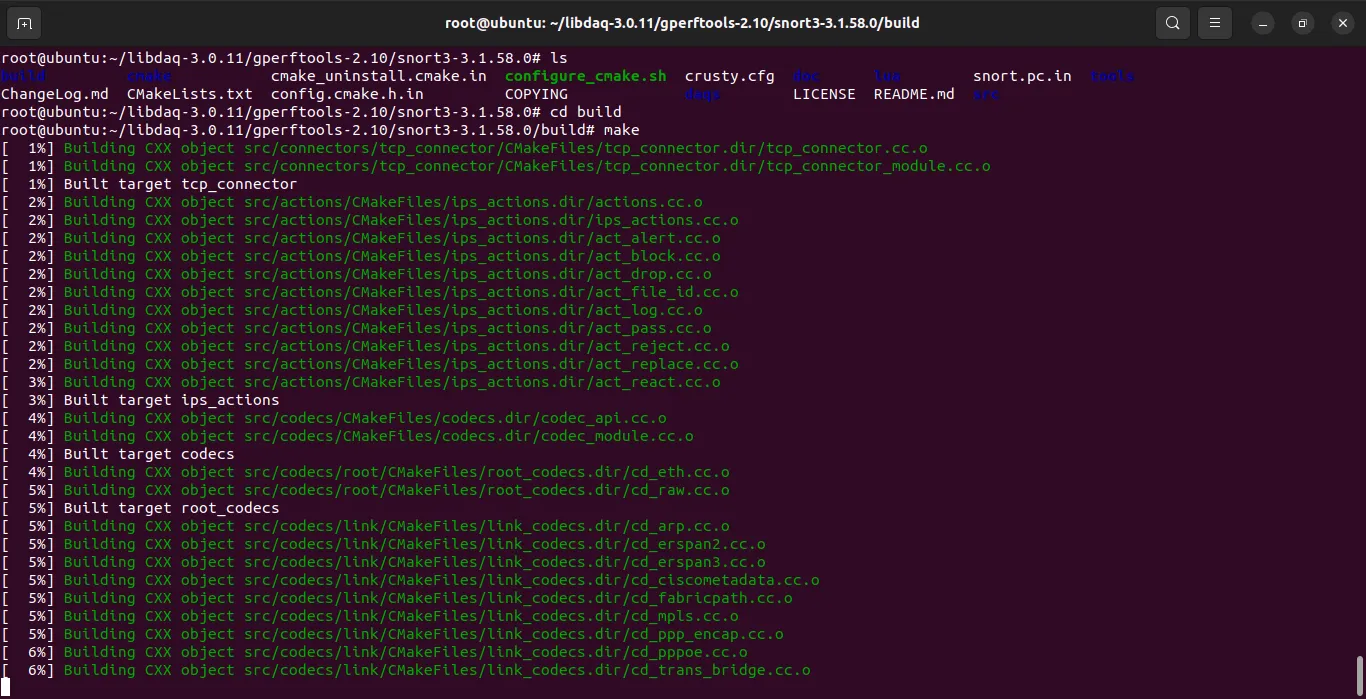

makeopdracht en installeer ze vervolgens met demake installopdracht.

cd snort3-3.1.58.0

./configure_cmake.sh --prefix=/usr/local --enable-tcmalloccd build

makesudo make install

- Snort is klaar om op uw systeem te draaien. Werk de gedeelde bibliotheek bij voordat u Snort IDS configureert. Anders zou je een foutmelding kunnen krijgen wanneer je Snort probeert te starten:

sudo ldconfig

Dit proces synchroniseert de gedeelde bibliotheekcache van het systeem met recent geïnstalleerde bibliotheken en binaire bestanden.

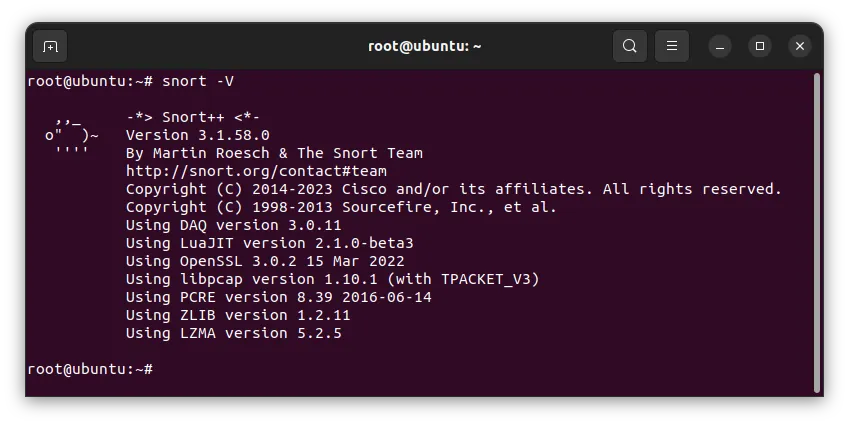

Om Snort te valideren, geeft de opdracht snort -Vde Snort IDS-versie weer in het terminalvenster:

Ter info : naast het gebruik van IDS kunt u ook een SSH-honeypot opzetten om hackers op uw server te vangen .

Regels configureren en instellen met Snort IDS

Om de netwerkomgeving van het Linux-systeem te configureren om te communiceren met Snort IDS, zoekt u de naam van de netwerkinterfacekaart van uw systeem op:

nmcli device status

Stel de netwerkinterfacekaart in met de volgende opdracht:

sudo ip link set dev interface_name promisc on

Merk op dat de “interface_name” in de opdracht de naam is van de Ethernet-kaart van uw systeem.

Om te voorkomen dat grotere netwerkpakketten worden afgekapt, schakelt u Generic Receive Offload (GRO) en Large Receive Offload (LRO) uit met behulp van ethtool:

sudo ethtool -K interface_name gro off lro off

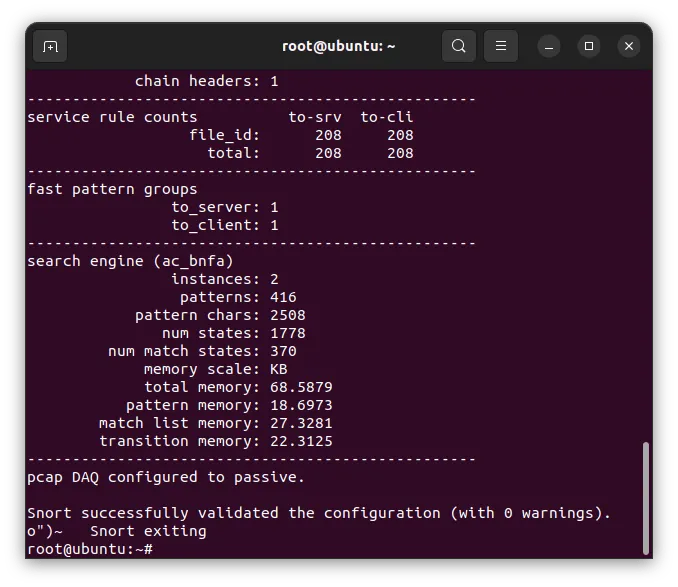

Test de prestaties met de basisconfiguratie door de onderstaande opdracht uit te voeren:

snort -c /usr/local/etc/snort/snort.lua

Het zou een succesvolle uitvoer moeten opleveren die aangeeft dat Snort op uw systeem is geïnstalleerd en geconfigureerd. Nu kunt u experimenteren met de functies en configuraties om de beste regels voor het beveiligen van uw netwerk te bepalen.

Regels van Snort IDS implementeren om op een Linux-systeem te draaien

Snort leest regelsets en configuraties uit specifieke mappen:

sudo mkdir /usr/local/etc/rules

sudo mkdir /usr/local/etc/so_rules/sudo mkdir /usr/local/etc/lists/sudo touch /usr/local/etc/rules/local.rules

sudo touch /usr/local/etc/lists/default.blocklist

sudo mkdir /var/log/snort

Nadat u de vereiste mappen hebt gemaakt, downloadt u de gewenste regels van de Snort-website:

wget https://www.snort.org/downloads/community/snort3-community-rules.tar.gz

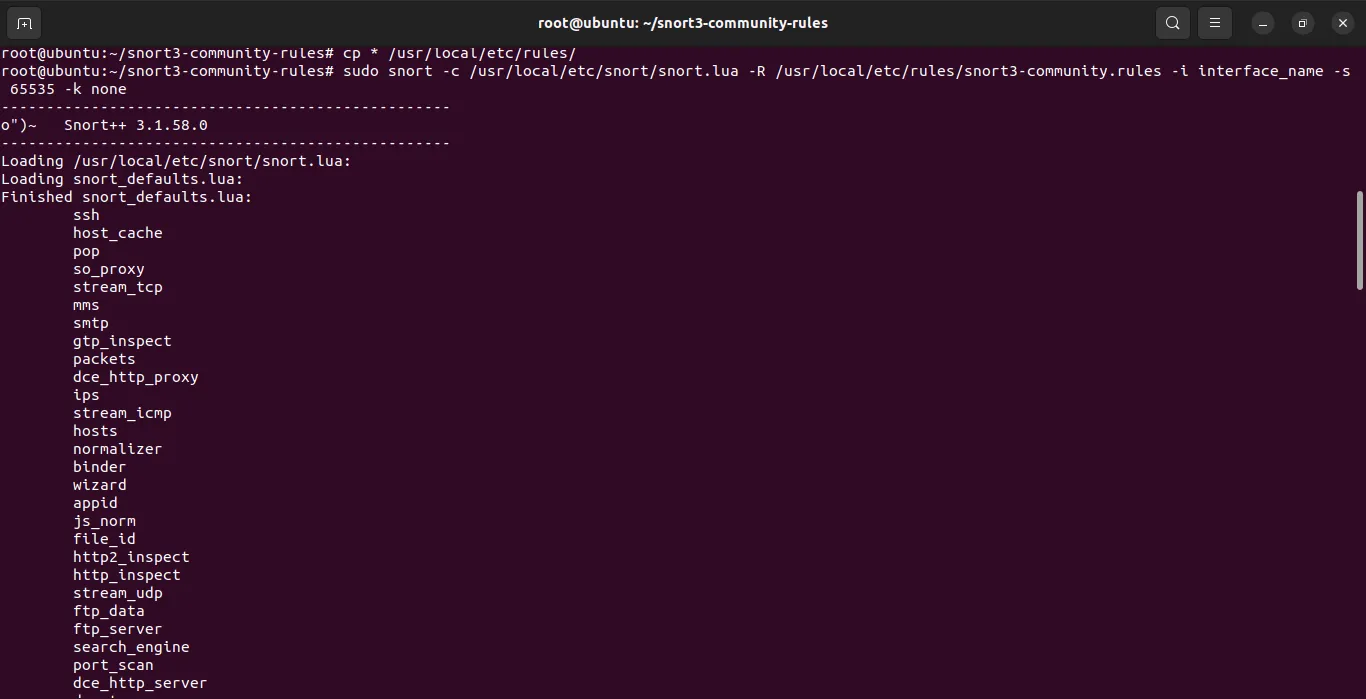

Pak het bestand uit en kopieer de regels naar de map “/usr/local/etc/rules/”:

tar -xvzf snort3-community-rules

cd snort3-community-rules

cp * /usr/local/etc/rules/

Voer de volgende opdracht in om Snort uit te voeren met de regelconfiguratie:

sudo snort -c /usr/local/etc/snort/snort.lua -R /usr/local/etc/rules/snort3-community.rules -i wl01 -s 65535 -k none

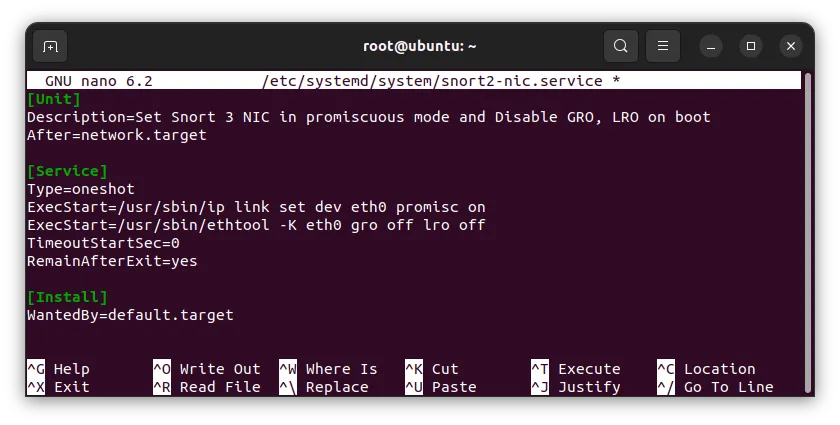

Snort IDS instellen bij opstarten

Het is essentieel om ervoor te zorgen dat Snort de uitvoering initieert tijdens het opstarten en werkt als een achtergronddaemon. Door Snort te configureren als een automatisch startende systeemservice, zal de software operationeel zijn en uw systeem beschermen wanneer het online is.

- Maak een nieuw systemd-servicebestand door de onderstaande opdracht uit te voeren.

touch /lib/systemd/system/snort.service

- Open het bestand met

nanoin het terminalvenster en voeg de volgende informatie toe.

[Unit]Description=Snort Daemon

After=syslog.target network.target

[Service]Type=simple

ExecStart=/usr/local/bin/snort -c /usr/local/etc/snort/snort.lua -R /usr/local/etc/rules/snort3-community.rules -s 65535 -k none -l /var/log/snort -D -L pcap -i ens33

[Install]WantedBy=multi-user.target

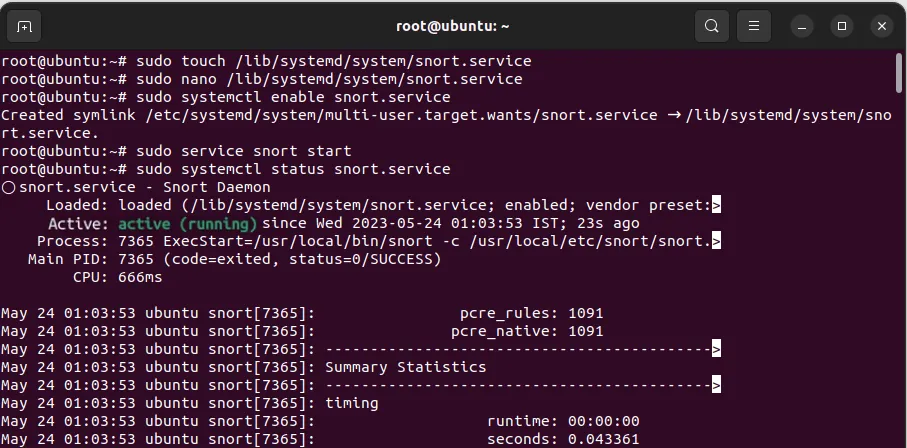

- Sla het bestand op en sluit het af. Schakel het script in en start het:

sudo systemctl enable snort.service

sudo snort start

Snort IDS is klaar om op te starten en uw Linux-systeem te beschermen. Volg de link om meer van dergelijke open-source beveiligingstools op Linux te vinden .

Monitoring van netwerkverkeer met Snort

We hebben geleerd over Snort en de manier waarop het werkt. Laten we nu eens kijken naar enkele basisprincipes van het gebruik van Snort om netwerkverkeer te monitoren en waarschijnlijke beveiligingsrisico’s te vinden.

- Om Snort te gaan gebruiken en netwerkverkeer te monitoren, kiest u eerst de netwerkinterface. Volg de onderstaande opdracht om de namen van de netwerkinterfaces in het systeem te achterhalen.

ifconfig -a

- Start Snort met het onderstaande commando. Het opent een console in het terminalvenster die actief de netwerkinterface bewaakt en blijft updaten als er potentiële bedreigingen worden gevonden.

sudo snort -i [Network_Interface] -c /etc/snort/snort.conf -A console

Hier in de opdracht is de netwerkinterface de Ethernet-poort die u hebt gekozen om te bewaken, “etc/snort/snort.conf” is de locatie van het Snort-configuratiebestand en is de console om de waarschuwingen weer te geven die zijn gegenereerd door Snort IDS -A.

Dit is hoe Snort wordt gebruikt om beveiligingsbedreigingen en kwetsbare aanvallen te monitoren. Blijf de regels regelmatig updaten. Snort IDS met bijgewerkte regels in uitvoering zal niet alleen beveiligingsbedreigingen detecteren, maar ook helpen deze te elimineren.

Veel Gestelde Vragen

Hoe kan ik Snort-regels verkrijgen en bijwerken?

Snort-regels zijn cruciaal voor de efficiënte werking van de IDS, aangezien ze de criteria definiëren voor het detecteren van specifieke netwerkinbraken. Je kunt Snort-regels verkrijgen via de officiële Snort-website. Er zijn drie verschillende soorten Rule-archieven: Community, die gratis toegankelijk is; Geregistreerd, die voor jou toegankelijk is nadat je je bij Snort hebt geregistreerd; en Abonnement, waarvoor u zich moet abonneren op een betaald Snort-abonnement zoals beschreven op de officiële website.

Is het mogelijk om Snort in een groot netwerk te implementeren?

Ja, het kan worden gedistribueerd om de netwerkbeveiliging over meerdere systemen te verbeteren, met behulp van een gecentraliseerd beheersysteem, zoals Security Onion of Snorby.

Is Snort IDS geschikt voor kleine ondernemingen of thuisnetwerken?

Snort IDS is een effectieve beveiligingsoplossing waar kleine bedrijven en thuisnetwerken van kunnen profiteren. De toegankelijkheid en kosteneffectiviteit van het systeem worden toegeschreven aan het open-source karakter. Het Snort Intrusion Detection System (IDS) kan worden geïmplementeerd op een enkelvoudig systeem of meer.

Geef een reactie