Blokkeer NTLM-aanvallen via SMB in Windows 11 met behulp van GPEDIT of PowerShell

Als u NTLM-aanvallen via SMB in Windows 11 wilt blokkeren, kunt u dat als volgt doen. Een beheerder kan alle NTLM-aanvallen via Server Message Block blokkeren met behulp van de Local Group Policy Editor en Windows PowerShell.

Als u een systeembeheerder bent, moet u weten dat het SMB- of Server Message Block een van de essentiële protocollen is die nodig zijn voor verschillende soorten delen, waaronder bestanden, printers, enz., via een gedeeld netwerk, bijvoorbeeld op kantoor, in een bedrijf, enz. .

Aan de andere kant kunnen gebruikers met NTLM of Windows New Technology LAN Manager gebruikers verifiëren voor uitgaande externe verbindingen. Een aanvaller kan NTLM misbruiken of manipuleren om hem/haar te authenticeren en uw computer of zelfs het hele netwerk aan te vallen.

Blokkeer NTLM-aanvallen via SMB in Windows 11 met GPEDIT

Volg deze stappen om NTLM-aanvallen via SMB in Windows 11 te blokkeren met GPEDIT:

- Druk op Win+R om de Run-prompt te openen.

- Typ gpedit.m sc en druk op de Enter- knop.

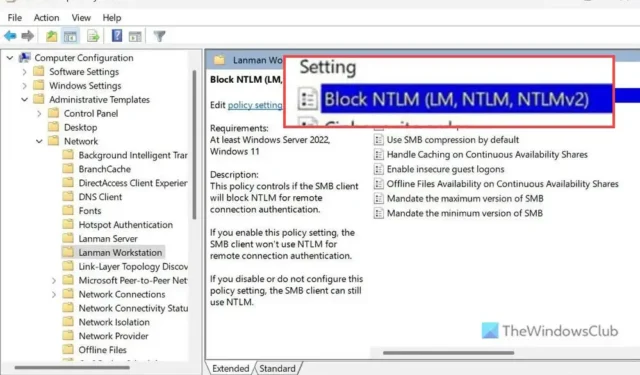

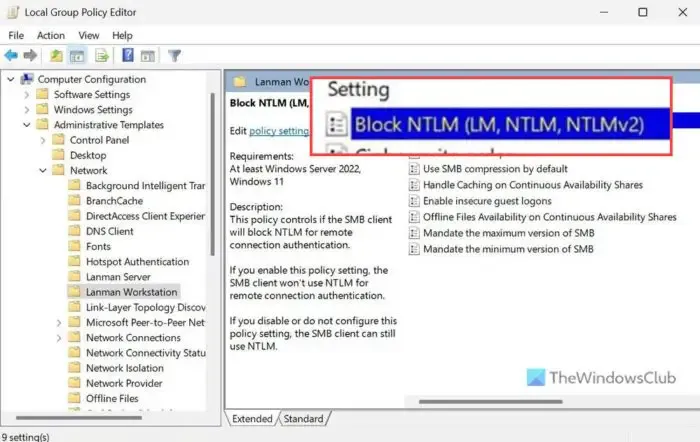

- Navigeer naar Lanman Workstation in Computerconfiguratie .

- Dubbelklik op de instelling NTLM blokkeren (LM, NTLM, NTLMv2) .

- Kies de optie Ingeschakeld .

- Klik op de OK- knop.

Lees verder voor meer informatie over deze stappen.

Win+R gpedit.msc Enter![]()

Navigeer vervolgens naar het volgende pad:

Computerconfiguratie > Beheersjablonen > Netwerk > Lanman-werkstation

Dubbelklik op de instelling NTLM blokkeren (LM, NTLM, NTLMv2) en kies de optie Ingeschakeld .

Klik op de knop OK om de wijziging op te slaan.

Blokkeer NTLM-aanvallen via SMB in Windows 11 met PowerShell

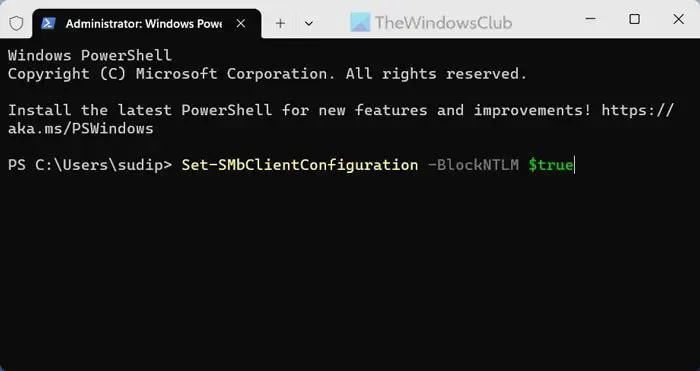

Volg deze stappen om NTLM-aanvallen via SMB in Windows 11 te blokkeren met PowerShell:

- Druk op Win+X om het menu te openen.

- Selecteer de optie Terminal (beheerder) .

- Klik op de knop Ja .

- Voer deze opdracht in: Set-SMbClientConfiguration -BlockNTLM $true

Laten we deze stappen in detail bekijken.

Om aan de slag te gaan, moet u PowerShell openen met beheerdersrechten. Druk daarvoor op Win+X en kies de optie Terminal (Admin) . Klik vervolgens op de knop Ja op de UAC-prompt.

Zorg er daarna voor dat er een PowerShell-instantie is geopend in de Windows Terminal. Zo ja, voer dan deze opdracht in:

Set-SMbClientConfiguration -BlockNTLM $true

Het is ook mogelijk om SMB NTLM-blokkering op te geven tijdens het toewijzen van een schijf. Daarvoor moet je deze opdracht gebruiken:

New-SmbMapping -RemotePath \\server\share -BlockNTLM $true

Dat is alles! Ik hoop dat deze gids je helpt.

Hoe schakel ik NTLMv1 uit in Windows 11?

Om NTMLv1 in Windows 11 uit te schakelen, hoeft u alleen NTMLv2 te gebruiken. Open daarvoor de Editor voor lokaal groepsbeleid en navigeer naar dit pad: Computerconfiguratie > Windows-instellingen > Beveiligingsinstellingen > Lokaal beleid > Beveiligingsopties. Dubbelklik op de instelling Netwerkbeveiliging: LAN Manager-verificatieniveau en kies Alleen NTMLv2-antwoord verzenden. Weiger de LM- en NTLM-optie en klik op de knop OK.

Maakt SMB gebruik van NTLM?

Ja, SMB of Server Message Block gebruikt NTLM in Windows 11. NTLM is vereist om de identiteit van de gebruiker te verifiëren voor uitgaande verbindingen. Het wordt voornamelijk gebruikt wanneer u bestanden, printers of andere apparaten of schijven probeert te delen via een gedeeld netwerk in een kantoor of een andere plaats.

Geef een reactie