AADSTS50020, Gebruikersaccount van identiteitsprovider bestaat niet in de tenant

In dit artikel bespreken we mogelijke oplossingen voor het oplossen van de AADSTS50020, gebruikersaccount van identiteitsprovider bestaat niet in tenantfout . Deze fout treedt meestal op wanneer een gastgebruiker van een identiteitsprovider (IdP) zich niet kan aanmelden bij een resourcetenant in Azure Active Directory (Azure AD). U kunt deze fout in verschillende situaties tegenkomen. Elke situatie vereist een andere manier om problemen op te lossen.

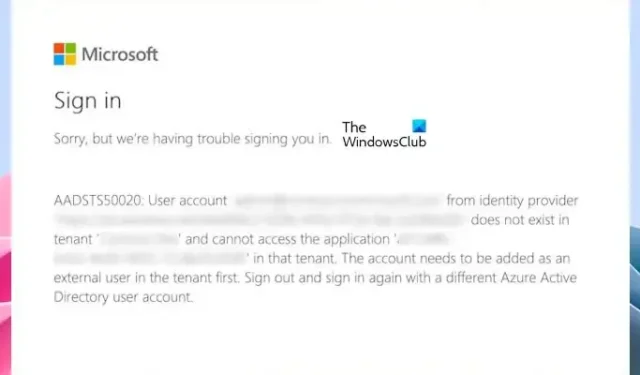

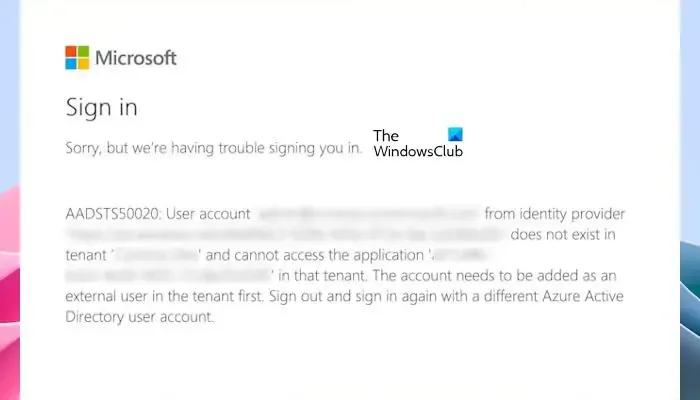

Het volledige foutbericht dat de gastgebruiker ziet wanneer hij probeert toegang te krijgen tot een toepassing of bron in de brontenant is:

AADSTS50020: Gebruikersaccount ‘ [email protected] ‘ van identiteitsprovider {IdentityProviderURL} bestaat niet in tenant {ResourceTenantName}.

Bij het bekijken van de logboeken van de thuistenant ziet de beheerder het volgende foutbericht:

Gebruikersaccount {email} van identiteitsprovider {idp} bestaat niet in tenant {tenant} en heeft geen toegang tot de applicatie {appId}({appName}) in die tenant. Het account moet eerst als externe gebruiker in de tenant worden toegevoegd. Meld u af en meld u opnieuw aan met een ander Azure Active Directory-gebruikersaccount.

AADSTS50020, Gebruikersaccount van identiteitsprovider bestaat niet in de tenant

Met de onderstaande oplossingen kunt u AADSTS50020 oplossen. Gebruikersaccount van identiteitsprovider bestaat niet in tenantfout.

- Wijzig de instelling voor het aanmeldingspubliek in het app-registratiemanifest

- Gebruik de juiste inlog-URL

- Meld u af en meld u vervolgens opnieuw aan vanuit een andere browser of een privébrowsersessie

- Nodig de gastgebruiker uit

- Toegang toewijzen aan gebruikers (indien van toepassing)

- Gebruik een eindpunt dat specifiek is voor de tenant of organisatie

- Reset de inwisselingsstatus van het gastgebruikersaccount

Laten we al deze oplossingen in detail bekijken.

1] Wijzig de instelling voor het aanmeldingspubliek in het app-registratiemanifest

Een mogelijke oorzaak van deze fout is wanneer een tenant een niet-ondersteund accounttype gebruikt. Als er bijvoorbeeld een accounttype met één tenant is ingesteld voor uw app-registratie, kan een gebruiker van een andere geïdentificeerde provider zich niet aanmelden bij de toepassing.

Om de AADSTS50020-fout op te lossen, wijzigt u de instelling voor de aanmeldingsdoelgroep in het app-registratiemanifest als volgt:

- Ga naar de Azure-portal .

- Selecteer App-registraties .

- Selecteer de naam van uw app-registratie.

- Selecteer Manifest in de zijbalk.

- Zoek in de JSON-code de signInAudience-instelling.

- Controleer de instelling op basis van een van de volgende waarden:

- AzureADenPersonalMicrosoftAccount

- AzureADMeerdereOrgs

- PersoonlijkMicrosoftAccount

De SignInAudience moet een van de bovengenoemde waarden bevatten. Als u geen van deze waarden vindt in de SignInAudience-instelling, moet u de app-registratie opnieuw maken.

2] Gebruik de juiste inlog-URL

Een andere oorzaak van deze fout is het gebruik van de onjuiste aanmeldings-URL. Als u bijvoorbeeld de URL https://login.Microsoftonline.com/<YourTenantNameOrID> gebruikt, wordt verwacht dat de verificatie alleen op uw tenant wordt uitgevoerd. Daarom hebben gebruikers in andere organisaties geen toegang tot de applicatie. Wanneer andere gebruikers dit proberen, krijgen zij een inlogfout te zien.

Om dit probleem op te lossen, moet u deze gebruikers toevoegen als gasten in de tenant die in de aanvraag is opgegeven. U kunt de bijbehorende aanmeldings-URL gebruiken voor een specifiek type toepassing. Enkele voorbeelden worden hieronder vermeld:

Voor het toepassingstype Multitenant kunt u de volgende aanmeldings-URL gebruiken.

Als u multitenant- en persoonlijke accounts gebruikt, kunt u de volgende aanmeldings-URL gebruiken.

Gebruik deze inlog-URL alleen voor persoonlijke accounts.

3] Meld u af en meld u vervolgens opnieuw aan vanuit een andere browser of een privébrowsersessie

Soms treedt deze fout op wanneer de gebruiker zich heeft aangemeld bij de verkeerde tenant. Bijvoorbeeld wanneer een gebruiker al een actieve sessie in zijn webbrowser heeft en hij/zij probeert toegang te krijgen tot uw applicatie door op de betreffende link te klikken of door de vereiste URL in een nieuw tabblad in te voeren.

In deze situatie vraagt u de gastgebruiker een van de volgende dingen te doen:

- Meld u af bij het account dat al in zijn/haar webbrowser is geopend. Hiermee wordt de reeds actieve sessie beëindigd. Nu kan hij/zij inloggen met de juiste link en inloggegevens.

- Meld u aan met een andere webbrowser.

- Meld u aan in het privé- of incognitovenster in dezelfde webbrowser.

4] Nodig de gastgebruiker uit

Deze fout verschijnt ook wanneer de gastgebruiker niet is uitgenodigd. De oplossing voor deze situatie is eenvoudig. Nodig de gastgebruiker uit.

5] Toegang toewijzen aan gebruikers (indien van toepassing)

Als uw toepassing een bedrijfstoepassing is waarvoor gebruikerstoewijzing vereist is en de gebruiker niet in de lijst staat met toegestane gebruikers aan wie toegang tot de toepassing is toegewezen, treedt deze fout op.

U kunt controleren of uw bedrijfstoepassing gebruikerstoewijzing vereist of niet door de onderstaande stappen te volgen:

- Ga naar de Azure-portal.

- Selecteer de Enterprise-applicatie(s) .

- Selecteer uw bedrijfstoepassing.

- Selecteer Eigenschappen .

- Controleer of de optie Toewijzing vereist op Ja staat . Als deze is ingesteld op Ja, vereist die toepassing de gebruikerstoewijzing.

In deze situatie wijst u toegang toe aan gebruikers, individueel of als onderdeel van een groep.

6] Gebruik een eindpunt dat specifiek is voor de tenant of organisatie

De foutcode AADSTS50020 kan ook optreden wanneer een gebruiker de ROPC-stroom (Resource Owner Password Credential) probeert te gebruiken voor zijn/haar persoonlijke account(s). Microsoft Identity Platform ondersteunt alleen ROPC binnen Azure AD-tenants en geen persoonlijke accounts.

In deze situatie moet de gebruiker het eindpunt gebruiken dat specifiek is voor de tenant of organisatie. Houd er rekening mee dat persoonlijke accounts ROPC niet kunnen gebruiken, zelfs niet als ze zijn uitgenodigd voor een Azure AD-tenant.

7] Reset de inwisselstatus van het gastgebruikersaccount

Als de beheerder de gebruikersnaam van de gastgebruiker in de resourcetenant heeft verwijderd en deze opnieuw heeft gemaakt in de thuistenant, zal de gastgebruiker deze fout tegenkomen. De beheerder moet ook verifiëren dat het gastgebruikersaccount in de resourcetenant niet is gekoppeld aan het gastgebruikersaccount in de thuistenant.

Om de fout in deze situatie op te lossen, stelt u de inwisselingsstatus van het gastgebruikersaccount in de resourcetenant opnieuw in.

Dat is het. Ik hoop dat dit helpt.

Welke Tenant-ID wordt gebruikt in Azure?

De tenant-ID in Azure is een unieke id voor een Azure Active Directory-tenant (Azure AD). Dit wordt ook wel Office 365-tenant-ID genoemd. Er zijn verschillende manieren om uw Azure Tenant-ID op te halen.

Wie is huurderbeheerder?

Een tenantbeheerder is een gebruiker met het hoogste machtigingsniveau in een Azure Active Directory-tenant (Azure AD). Hij/zij kan alle aspecten van de tenant beheren, inclusief gebruikers, groepen, machtigingen en instellingen.

Geef een reactie