Stapsgewijze handleiding voor het versleutelen van uw harde schijf op Ubuntu

Het implementeren van schijfversleuteling is een effectieve methode om gevoelige gegevens te beschermen. Zonder encryptie kan zelfs een robuust systeemwachtwoord tekortschieten tegen ongeautoriseerde toegang tot uw bestanden via een alternatief besturingssysteem.

Encryptie verandert leesbare data in een onleesbaar formaat, bekend als ciphertext, dat alleen met een specifieke sleutel in zijn oorspronkelijke vorm kan worden hersteld. De meeste Linux-distributies faciliteren volledige schijfencryptie, hetzij tijdens de installatiefase of na de installatie.

Deze handleiding leidt u door het proces voor het beveiligen van uw schijf in Ubuntu, ongeacht of u Ubuntu voor de eerste keer installeert of encryptie toevoegt aan een reeds bestaand systeem.

Begrijpen van volledige schijfversleuteling

Full Disk Encryption (FDE) beveiligt de gehele opslagdrive, en dekt alle bestanden en vitale systeemgegevens. Bijvoorbeeld, bij het opstarten moet u een wachtwoordzin of sleutel invoeren om toegang te krijgen tot de drive voordat u inlogt op uw gebruikersaccount.

Voor maximale beveiliging is het ideaal om de hele schijf te versleutelen tijdens het Linux-installatieproces. Dit zorgt ervoor dat zowel systeempartities als swapgebieden worden beschermd, wat zorgt voor een soepele versleutelingservaring zonder complicaties. Het is echter de moeite waard om op te merken dat volledige schijfversleuteling de prestaties enigszins kan beïnvloeden, vooral op oudere machines.

Voordelen en nadelen van schijfversleuteling

Hoewel het encrypteren van een hele harde schijf een overtuigend argument voor veiligheid is, brengt het ook wat uitdagingen met zich mee. Laten we deze voor- en nadelen eens bekijken.

Voordelen van schijfversleuteling

- Verbeterde privacybescherming

- Toegang tot het besturingssysteem en de bestanden ervan is beperkt tot degenen die de encryptiesleutel bezitten

- Voorkomt ongeoorloofde bewaking door overheidsinstanties of hackers

Nadelen van schijfversleuteling

- Interactie met Linux-bestandssystemen op verschillende distributies kan ingewikkeld of zelfs onhaalbaar zijn

- Gegevensherstel van gecodeerde partities kan onmogelijk zijn

- Een verloren decoderingssleutel kan leiden tot permanent gegevensverlies

Voorbereiding op installatie

Voor de beste resultaten met Ubuntu-encryptie, start u het proces op het niveau van het besturingssysteem tijdens de installatie. Het encrypteren van een actieve Ubuntu-installatie is onpraktisch, dus zorg ervoor dat alle essentiële bestanden worden geback-upt naar Dropbox, Google Drive of externe harde schijven. Daarna bent u klaar om Ubuntu opnieuw te installeren.

Begin met het downloaden van de meest recente versie van Ubuntu en bereid een USB-stick voor met een minimale capaciteit van 2 GB.

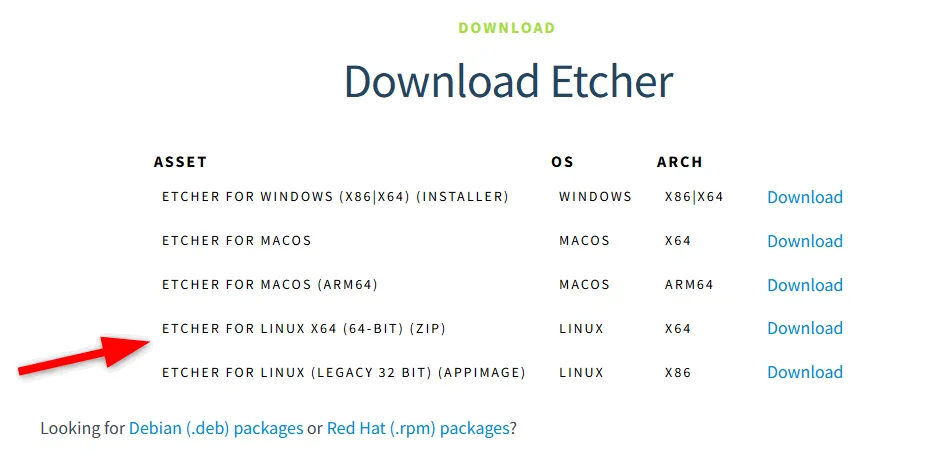

U hebt software nodig om een live USB-schijf te maken; download de Etcher-tool . Pak het gedownloade bestand uit en voer het uit door met de rechtermuisknop op het uitgepakte bestand te klikken of op Enter te drukken op het gemarkeerde bestand.

Klik binnen Etcher op de knop Select Image en navigeer naar de eerder gedownloade Ubuntu ISO-image. Plaats uw USB-stick en Etcher zou deze automatisch moeten detecteren en selecteren. Klik ten slotte op de knop Flash! om het USB-creatieproces te starten.

Nadat het proces is voltooid, start u de computer opnieuw op terwijl de USB nog steeds is aangesloten. Open de BIOS-instellingen en kies ervoor om op te starten vanaf USB.

Volledige schijfversleuteling inschakelen tijdens Ubuntu-installatie

Ubuntu biedt een gebruiksvriendelijke full-disk encryptie optie tijdens de installatie, wat het proces vereenvoudigt door de integratie van LUKS (Linux Unified Key Setup), een bekende disk encryptie standaard. Zodra encryptie is geactiveerd, kan het niet worden uitgeschakeld zonder de disk opnieuw te formatteren.

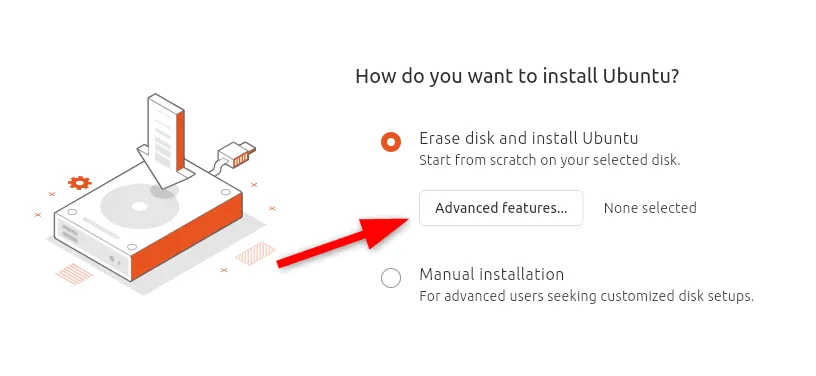

Begin met opstarten vanaf uw Ubuntu-installatiemedia. Wanneer u de partitioneringsstap bereikt, selecteert u de Geavanceerde functies om encryptie in te schakelen.

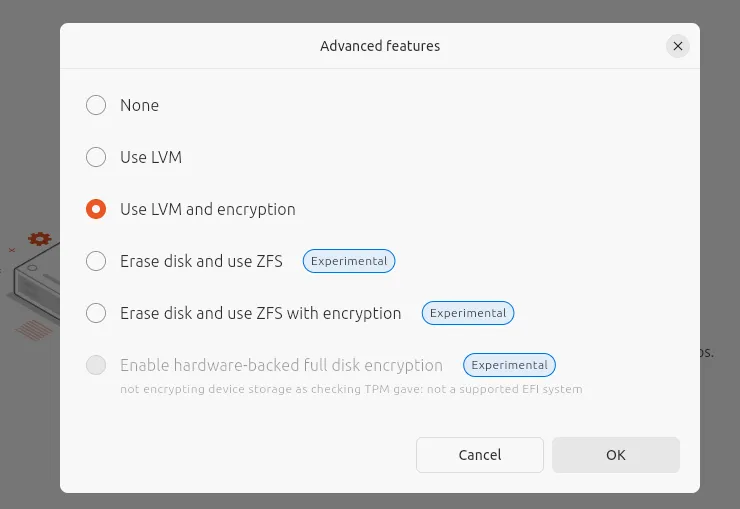

Selecteer vervolgens de optie LVM en encryptie gebruiken . LVM (Logical Volume Management) biedt flexibeler schijfruimtebeheer, waardoor het eenvoudiger wordt om partities te verkleinen of meerdere logische volumes te verwerken.

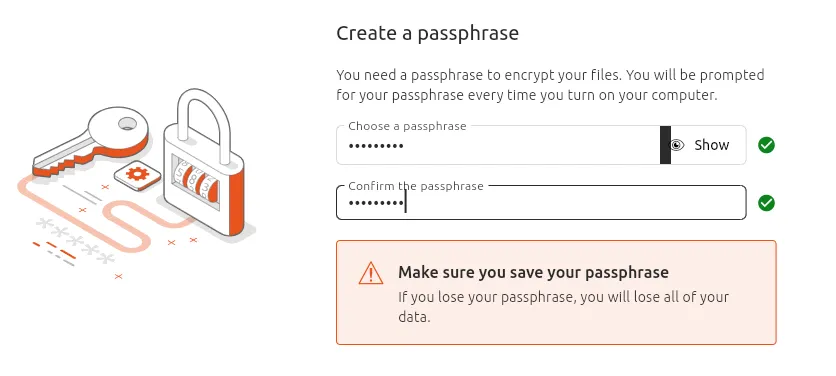

Vervolgens maakt u een beveiligingssleutel (wachtwoord) aan. Deze hebt u elke keer dat u het systeem opstart nodig om toegang te krijgen tot de gecodeerde schijf.

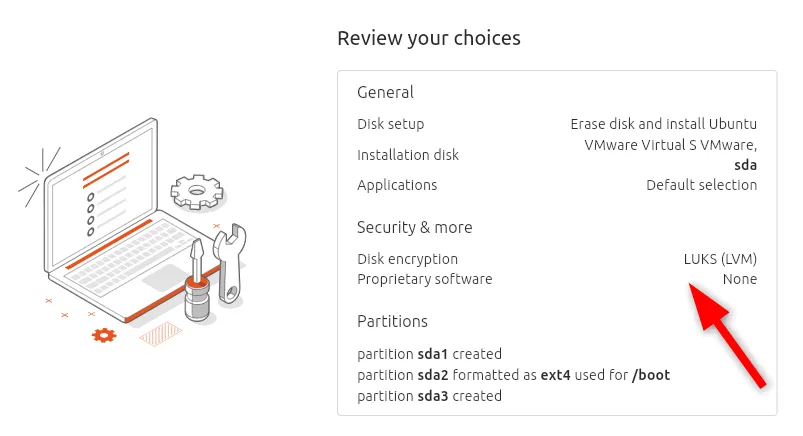

Ten slotte zal de installer de nieuwe partitie-indeling tonen, inclusief LVM-instellingen. Met encryptie geactiveerd, zullen deze instellingen veilig gecodeerd worden. Controleer en bevestig uw wijzigingen voordat u verdergaat.

Nadat u de installatie hebt voltooid, voltooit u de installatie en start u uw systeem opnieuw op. Elke keer dat u opstart, moet u de beveiligingssleutel invoeren om de schijf te decoderen; zonder deze sleutel zijn de opgeslagen gegevens onbereikbaar.

Het is belangrijk om op te merken dat u geen volledige schijfversleuteling kunt toepassen op een reeds geïnstalleerde versie van Ubuntu. Er bestaan echter opties voor het versleutelen van specifieke mappen of partities met behulp van LUKS of andere vergelijkbare tools.

Uw schijf beveiligen na de installatie

Als Ubuntu al op uw machine draait en u liever geen volledige herinstallatie wilt ondergaan, kunt u de beveiliging van uw systeem nog steeds verbeteren door bepaalde gebieden te versleutelen, zoals de home directory en swap space. De home directory bevat doorgaans gebruikersspecifieke gevoelige bestanden, terwijl het besturingssysteem swap space gebruikt voor tijdelijke RAM-opslag.

Het versleutelen van de home directory en swap-gebieden na de installatie voegt een extra beveiligingslaag toe, waardoor gegevens worden beschermd zonder dat een complete systeemvernieuwing nodig is. Dit proces is vrij eenvoudig; zorg er echter altijd voor dat u uw herstelwachtwoordzin vertrouwelijk houdt om mogelijk gegevensverlies te voorkomen.

Om te beginnen moet u de pakketten Ecryptfs-utils en Cryptsetup installeren voor gedeeltelijke encryptie:

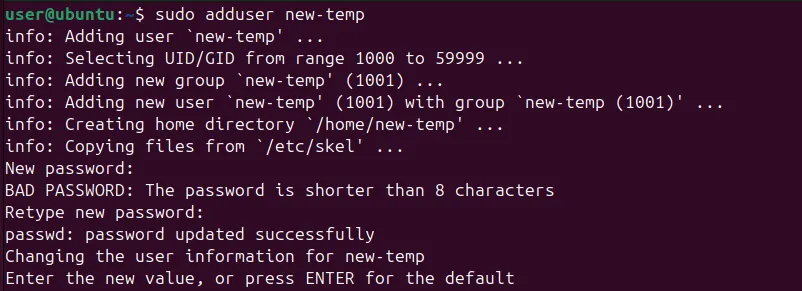

U kunt geen actieve home directory versleutelen terwijl u bent aangemeld. Om verder te gaan, maakt u een tijdelijk gebruikersaccount:

Volg de prompts om een wachtwoord in te stellen en gebruikersinformatie te verstrekken. Wijs vervolgens de nieuw aangemaakte gebruiker toe met sudo-machtigingen:

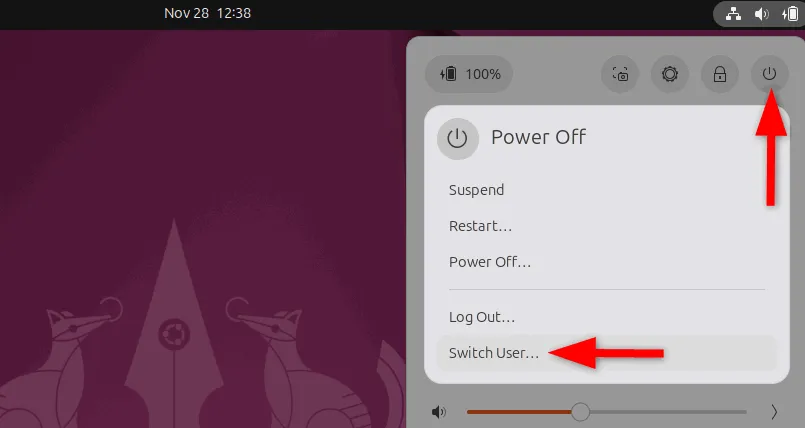

Meld u af en ga over naar de tijdelijke gebruiker via het powermenu:

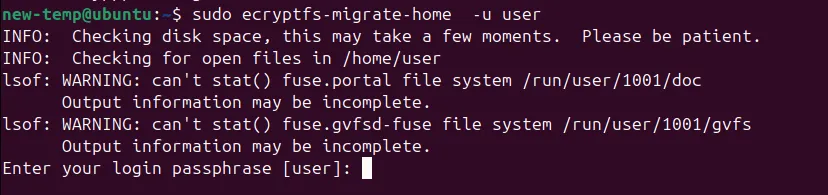

Ga nu verder met het versleutelen van de thuismap van de doelgebruiker:

Vervang met de werkelijke gebruikersnaam van de primaire gebruiker. U wordt gevraagd om het wachtwoord van de primaire gebruiker. Afhankelijk van de grootte van de directory kan deze bewerking even duren.

Zodra de encryptie voltooid is, logt u uit bij de tijdelijke gebruiker en keert u terug naar uw oorspronkelijke account. Valideer de encryptie door een testbestand te maken en te openen:

Als het aanmaken en lezen van het bestand succesvol is verlopen, is de encryptie correct toegepast.

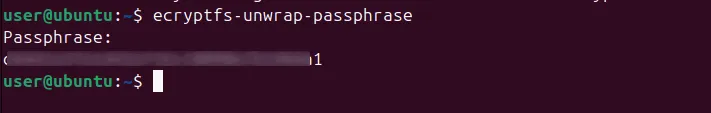

Om het risico te verkleinen dat u de toegang tot uw gegevens verliest, is het raadzaam om de herstelwachtwoordzin te documenteren door de volgende opdracht uit te voeren:

Voer uw inlogwachtwoord in wanneer u daarom wordt gevraagd.

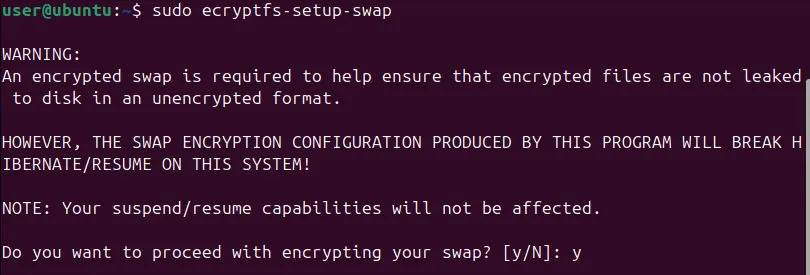

Het versleutelen van de swapruimte

Swapruimte breidt het fysieke geheugen (RAM) uit met behulp van schijfopslag. Het versleutelen van deze swapruimte zorgt ervoor dat vertrouwelijke informatie niet in onbeschermd virtueel geheugen wordt opgeslagen. Deze actie kan echter mogelijk de suspend/resume-functionaliteit van het systeem beïnvloeden.

Om swapruimte op uw Linux-systeem te creëren, kunt u kiezen voor het maken van een swapbestand of een swappartitie. Als u al een swapbestand hebt, kunt u uw huidige swapruimtes controleren met:

Om uw swapruimte te versleutelen, voert u het volgende uit:

Verwijder daarna de tijdelijke gebruiker:

Bovendien wordt er tijdens het encryptieproces een back-up van de home directory gemaakt, die u in “ /home” kunt vinden door de ls -lh /homeopdracht uit te voeren.

Als alles correct werkt, kunt u de back-up veilig verwijderen met de volgende opdracht:

Conclusie

Of u nu een nieuwe setup opzet of een bestaande versterkt, encryptie biedt een fundamentele verdedigingslaag. Bovendien kunt u ook tools gebruiken zoals Cryptsetup met LUKS voor encryptie op partitieniveau of hele schijf, of kiezen voor gebruiksvriendelijke programma’s zoals VeraCrypt.

Houd in gedachten dat encryptie slechts één onderdeel is van een breder beveiligingskader. Om de privacy van uw Linux-laptop te versterken, kunt u overwegen om het te combineren met aanvullende maatregelen zoals firewalls en multi-factor authenticatie voor uitgebreide gegevensbescherming.

Image credits gaan naar Lock on hdd or harddrive van DepositPhotos. Alle bewerkingen en screenshots door Haroon Javed.

Geef een reactie