5 tips om uw GPG-sleutel in Linux te beveiligen

Als zodanig zorgt het beveiligen tegen slechte actoren ervoor dat niemand u kan nabootsen in uw communicatie met andere mensen. Hier laten we u vijf eenvoudige tips zien over hoe u uw GPG-sleutel in Linux kunt beveiligen.

1. Maak subsleutels voor elke GPG-functie

Een van de gemakkelijkste manieren om uw GPG-sleutel in Linux te beveiligen, is door voor elke sleutelfunctie een afzonderlijke subsleutel te maken. Subsleutels zijn extra stukjes cryptografische identiteit die aan uw primaire hoofdsleutel zijn gekoppeld. Dit maakt het moeilijker voor slechte actoren om uw primaire privésleutel te bemachtigen, omdat u deze niet gebruikt voor algemene sleutelacties.

Om dit te doen, opent u de GPG-sleutelprompt voor uw primaire sleutel:

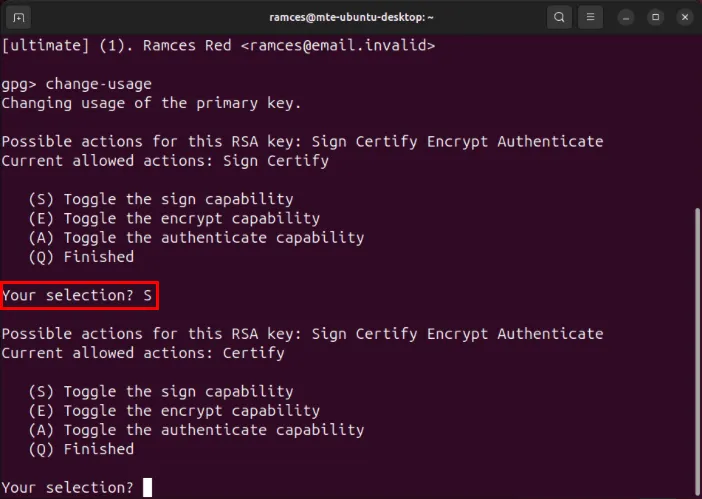

Voer dit uit change-usageom de standaardmogelijkheden van uw primaire sleutel te wijzigen.

Typ ‘S’ en druk vervolgens op Enterom de ondertekenfunctie van uw primaire sleutel uit te schakelen.

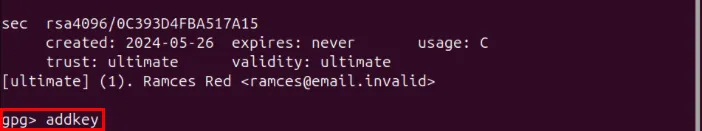

Voer de opdracht uit addkeyom een tweede subsleutel van uw primaire sleutel te maken.

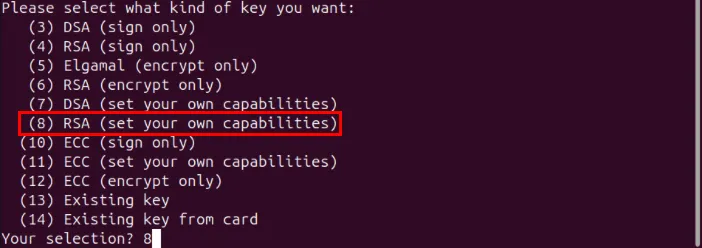

Selecteer “8” op de toetsalgoritmeprompt en druk vervolgens op Enter.

Typ ‘=S’ op de prompt en druk vervolgens op Enterom de mogelijkheid van de subsleutel in te stellen op ‘Alleen ondertekenen’.

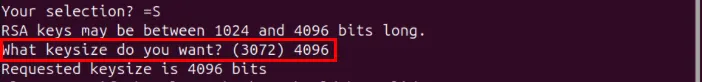

Geef ‘4096’ op bij de sleutelgrootteprompt en druk vervolgens op Enterom de grootte van uw RSA-subsleutel in te stellen op 4096 bits.

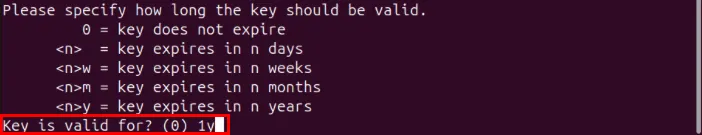

Stel de redelijke geldigheidsduur voor uw subsleutel in. In mijn geval stel ik in dat mijn subsleutel na 1 jaar verloopt.

Maak uw nieuwe subsleutel door ‘y’ te typen en vervolgens Enterop de bevestigingsprompt te drukken.

Voer de addkeyopdracht opnieuw uit en maak de andere twee subsleutels voor de coderings- en authenticatiemogelijkheden.

Bevestig dat uw GPG-sleutel een subsleutel heeft voor elke mogelijkheid door de listsubopdracht uit te voeren.

2. Stel een vervaldatum in voor uw sleutels

Een andere eenvoudige manier om uw GPG-sleutel in Linux te beveiligen, is door uw primaire sleutel en subsleutels een vervaldatum te geven. Hoewel dit geen invloed heeft op het vermogen van de sleutel om te ondertekenen, coderen en authenticeren, geeft het instellen van deze optie andere GPG-gebruikers een reden om uw sleutel altijd te valideren tegen een sleutelserver.

Begin met het openen van uw primaire sleutel in de GPG CLI-tool:

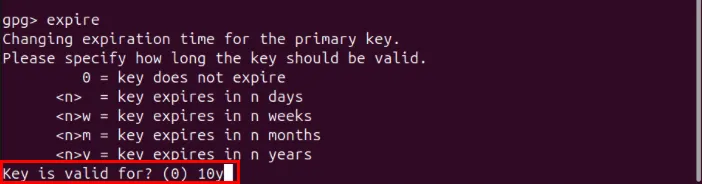

Typ ‘expire’ en druk vervolgens op Enterom de vervaldatum van uw primaire sleutel te bewerken. In mijn geval zal ik de mijne na 10 jaar laten verlopen.

Geef het wachtwoord voor uw GPG-sleutel op en druk vervolgens op Enterom de nieuwe vervaldatum vast te leggen.

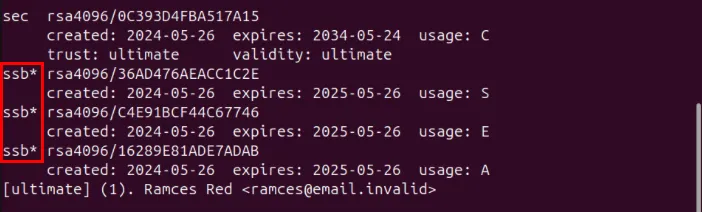

Voer de volgende opdrachten uit om de interne subsleutels van uw GPG-sleutel te selecteren:

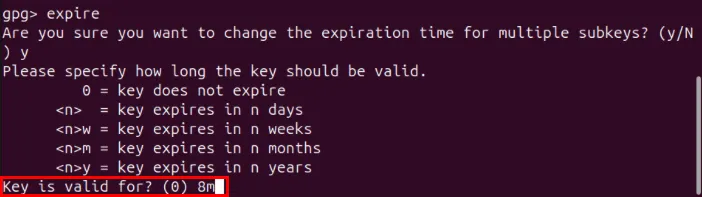

Voer uit expireen geef vervolgens een vervaldatum op voor uw subsleutels. In de meeste gevallen verlopen deze sleutels eerder dan uw primaire sleutel. Voor mij zal ik instellen dat ze na acht maanden verlopen.

Typ ‘opslaan’ en druk vervolgens op Enterom uw wijzigingen vast te leggen in uw GPG-sleutelhanger.

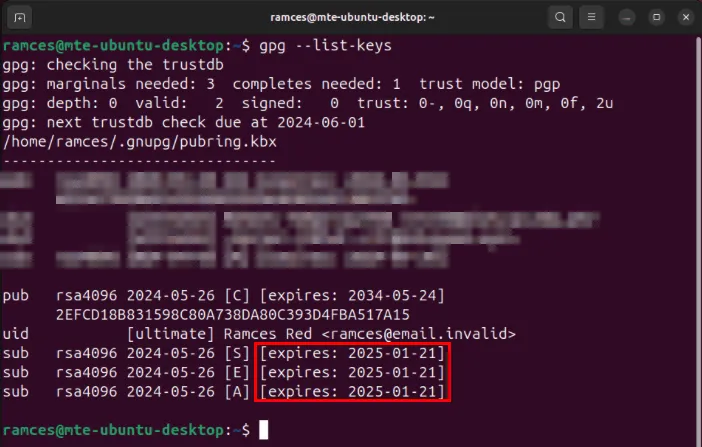

Controleer of uw sleutel de juiste vervaldatum heeft door het volgende uit te voeren: gpg --list-keys.

3. Sla uw GPG-sleutels op onder een beveiligingssleutel

Beveiligingssleutels zijn kleine apparaten die speciaal zijn ontworpen om privé-authenticatiegegevens te bewaren. In dit opzicht kunt u ze ook gebruiken om uw GPG-sleutels op te slaan zonder uw algehele veiligheid in gevaar te brengen.

Begin door uw beveiligingssleutel op uw machine aan te sluiten en voer vervolgens de volgende opdracht uit om te controleren of GPG deze detecteert:

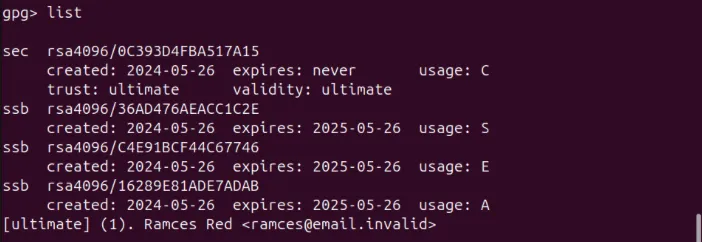

Open de GPG-prompt op uw primaire sleutel en voer vervolgens uit listom al uw gegevens van uw sleutelhanger af te drukken:

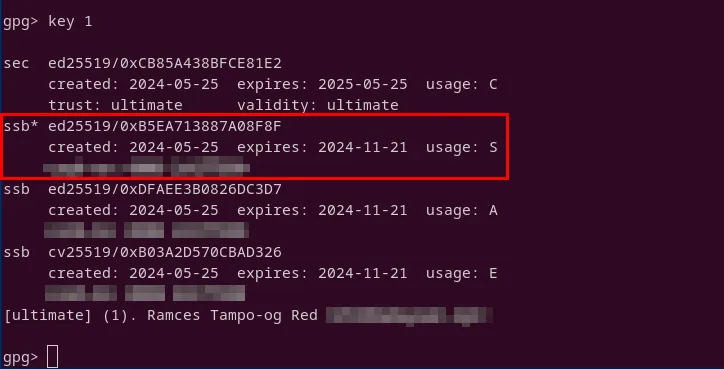

Zoek de subsleutel met de gebruikswaarde “S” en voer vervolgens de sleutel uit, gevolgd door het volgnummer ervan in de subsleutellijst. Mijn “S”-subsleutel is bijvoorbeeld de eerste sleutel op mijn lijst, dus ik zal uitvoeren key 1.

Verplaats uw ‘S’-subsleutel naar de interne opslag van uw beveiligingssleutel:

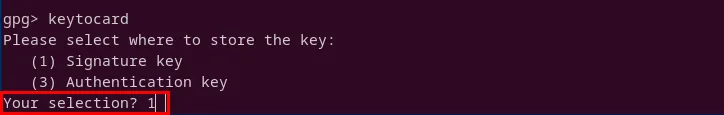

Selecteer “1” op de overdrachtsprompt, geef het wachtwoord voor uw primaire GPG-sleutel op en voer de keyopdracht vervolgens opnieuw uit om de selectie van de eerste subsleutel op te heffen.

Zoek de subsleutel met de gebruikswaarde “A” en voer vervolgens de keyopdracht uit, gevolgd door het indexnummer van de subsleutel.

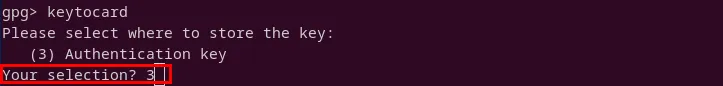

Breng de subsleutel “A” over naar uw beveiligingsapparaat met behulp van de keytocardopdracht, selecteer “3” op de overdrachtsprompt en voer vervolgens de sleutelopdracht opnieuw uit. Schakel de subsleutel “A” uit.

Zoek de subsleutel met de gebruikswaarde ‘E’ en selecteer deze vervolgens met de keyopdracht.

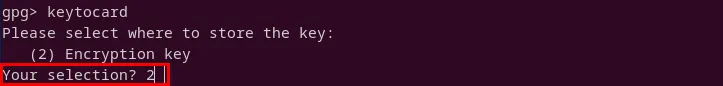

Breng de subsleutel “E” over naar uw beveiligingsapparaat met behulp van de keytocard-opdracht en selecteer vervolgens “2” op de prompt.

Voer uit saveen druk vervolgens op Enterom uw wijzigingen vast te leggen in uw GPG-sleutelhanger.

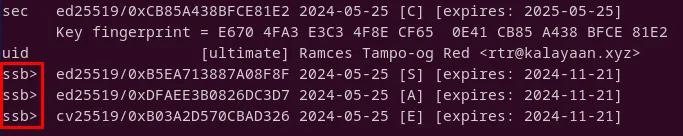

Bevestig ten slotte dat u de subsleutels correct van uw machine hebt geëxporteerd door gpg --list-secret-keys YOUR-GPG@EMAIL.ADDRESS. Als u dit doet, wordt er een groter dan (>)-symbool afgedrukt naast de “ssb”-labels van uw subsleutels.

4. Maak een back-up van uw belangrijkste privésleutel op papier

Naast beveiligingssleutels kun je je GPG-sleutel in Linux ook beveiligen door deze te exporteren naar een afdrukbaar tekstbestand. Paperkey is een eenvoudig hulpprogramma voor de opdrachtregel dat uw privésleutel gebruikt en deze uit de kerngeheime bytes haalt. Dit is handig als u op zoek bent naar een manier om uw GPG-sleutel buiten digitale apparaten te bewaren.

Installeer om te beginnen paperkey vanuit de pakketrepository van uw Linux-distributie:

Exporteer de binaire versie van uw primaire privé- en openbare sleutels:

Converteer uw binaire privésleutel naar de belangrijkste geheime gegevens:

Bevestig dat u uw primaire privésleutel kunt reconstrueren op basis van uw paperkey-back-up:

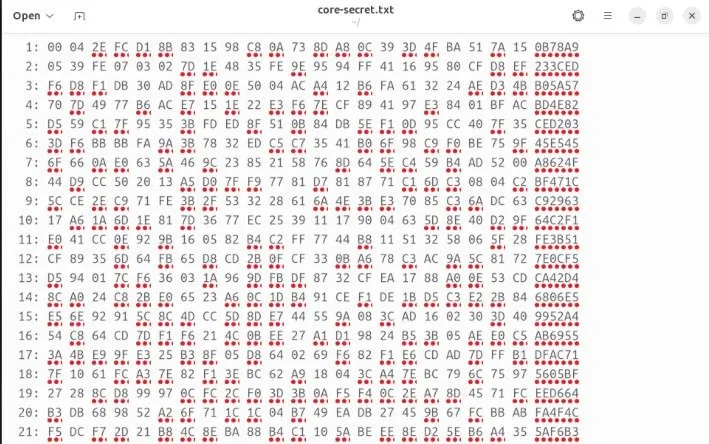

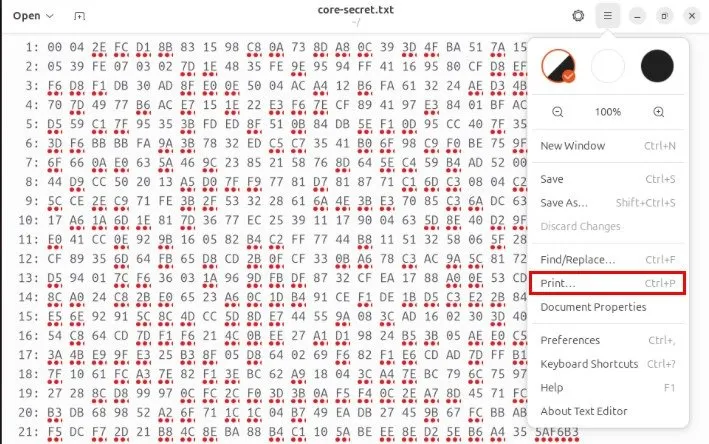

Open uw kerngeheimbestand met uw favoriete grafische teksteditor. In mijn geval gebruik ik de standaard teksteditor van GNOME.

Klik op het menu Opties in de rechterbovenhoek van het venster en selecteer vervolgens het submenu-item ‘Afdrukken’.

5. Verwijder uw belangrijkste privésleutel uit het systeem

Wanneer u een nieuwe GPG-sleutel genereert, slaat uw computer een kopie van de openbare en privésleutels op in uw bestandssysteem. Hoewel dit handig is, kan dit een probleem zijn als u een computer met netwerktoegang of een computer met gedeelde toegang gebruikt.

Een manier om dit op te lossen is door de privésleutel van uw eigen GPG-sleutelhanger te verwijderen. Dit zorgt ervoor dat kwaadwillende actoren uw privésleutel niet van uw computer kunnen extraheren om eventuele subsleutels te ondertekenen en te certificeren.

Begin met het maken van een back-up van uw originele primaire GPG-privésleutel en subsleutels:

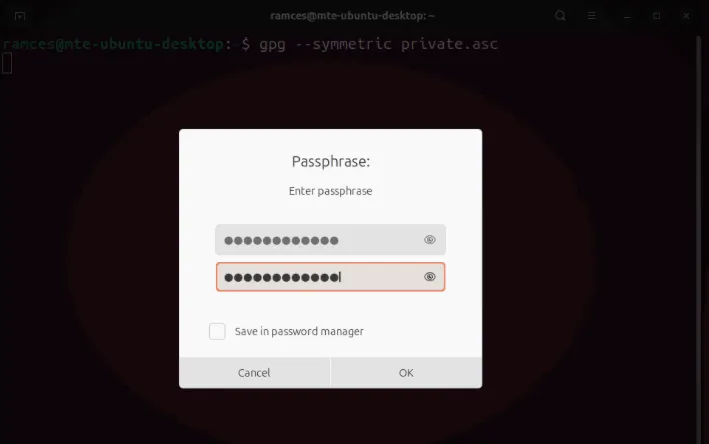

Versleutel uw primaire privé-sleutelblokuitvoer met behulp van symmetrische codering:

Geef een relatief sterk wachtwoord op voor uw privésleutelgegevens en druk vervolgens op Enter.

Bewaar uw gecodeerde GPG-privésleutel op een extern opslagapparaat.

Verwijder alle privésleutelgegevens van uw GPG-sleutelpaar:

Importeer het geheime subsleutelblok terug naar uw GPG-sleutelpaar:

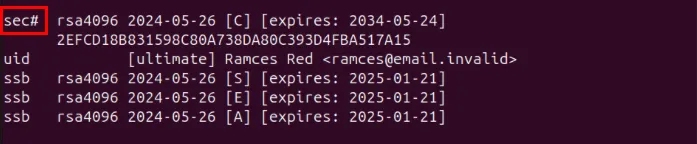

Voer de volgende opdracht uit om te controleren of uw primaire privésleutel nog steeds in uw systeem bestaat:

Als u dit doet, zou er een hekje (#) moeten verschijnen naast het ‘sec’-label van de primaire sleutel. Dat geeft aan dat uw privésleutel niet meer op uw GPG-sleutelhanger staat.

Leren hoe u uw GPG-sleutel kunt beveiligen met deze eenvoudige tips is slechts een deel van het verkennen van het enorme ecosysteem van cryptografie met openbare sleutels. Duik dieper in dit programma door in te loggen op SSH-servers met behulp van GPG.

Afbeeldingscredit: FlyD via Unsplash . Alle wijzigingen en screenshots door Ramces Red.

Geef een reactie