Kerberos를 위해 NTLM 인증을 제거하는 Windows 11

Windows 11 의 보안을 강화하기 위한 지속적인 노력의 일환으로 Microsoft는 NTLM(New Technology LAN Manager) 인증 프로토콜을 비활성화하고 Kerberos를 운영 체제에 추가로 구현할 계획이라고 밝혔습니다.

회사에 따르면 Kerberos 인증 프로토콜은 수년 동안 사용되어 왔으며 잘 작동하지만 모든 시나리오에서 작동하는 것은 아닙니다. 이는 로컬 도메인 컨트롤러(DC)에 대한 연결이 필요하지 않기 때문에 NTLM이 여전히 사용되고 있는 이유입니다. ), 로컬 계정에서 작동하며 대상 서버의 ID가 필요하지 않습니다.

현재 설정의 문제점은 NTLM이 Kerberos 만큼 안전하지 않으며 많은 개발자와 조직이 앱과 서비스에 덜 안전한 인증 방법을 하드 코딩하고 있다는 것입니다.

제한 사항과 보안 위험으로 인해 Microsoft는 Kerberos를 더욱 매력적으로 만들고 Windows 11에서 NTLM을 비활성화하기 위해 몇 가지 개선 작업을 진행하고 있습니다.

첫 번째 개선 사항은 DC에 대한 가시선이 없는 장치가 가시선이 있는 서버를 통해 인증할 수 있도록 하는 새로운 공개 확장인 IAKerb입니다. 이 솔루션은 Windows 인증 스택을 사용하여 애플리케이션이 도메인 컨트롤러에 대한 가시성을 요구할 필요 없이 Kerberos의 요청을 프록시합니다. 또한 IAKerb는 전송 중 암호화 및 보안을 제공하여 재생 또는 릴레이 공격을 방지하므로 원격 인증에 적합합니다.

두 번째 개선 사항은 SAM(Secure Account Manager) 위에 KDC(Key Distribution Center)를 구현하여 Kerberos를 통해 로컬 계정 인증을 지원하는 것입니다. 이 기능은 IAKerb를 사용하여 Windows가 DNS , netlogon 또는 DCLocator와 같은 다른 엔터프라이즈 서비스에 대한 지원을 추가하거나 새 포트를 열지 않고도 원격 로컬 컴퓨터 간에 Kerberos 메시지를 전달할 수 있도록 합니다 .

IAKerb와 유사하게 KDC는 AES(Advanced Encryption Standard) 암호화를 사용하여 인증 메커니즘의 보안을 향상시킵니다.

또한 회사는 하드 코딩된 NTLM 구현을 사용하는 운영 체제의 기존 구성 요소에 대해 작업하여 Negotiate 프로토콜을 사용하여 Kerberos용 IAKerb 및 KDC를 활용할 것이라고 설명했습니다.

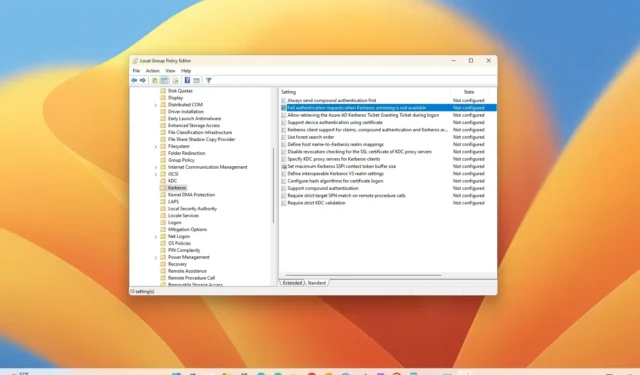

또한 회사는 이러한 변경 사항이 구성이 필요 없이 자동으로 배포되며(대부분의 시나리오에서) 프로토콜은 폴백 메커니즘으로 예측 가능한 미래 동안 계속 지원될 것이라고 밝혔습니다. 또한 회사는 조직이 프로토콜을 모니터링하고 제어할 수 있도록 NTLM 관리 컨트롤을 업데이트하고 있습니다.

답글 남기기