Microsoft Word가 고위험 피싱 사기에 기름을 붓다

최근 발견된 피싱 사기는 손상된 Microsoft Word 파일을 악용해 보안 메커니즘을 우회하고 로그인 정보를 수집합니다.

이 놀라운 캠페인은 Any.Run 의 사이버보안 전문가들 에 의해 확인되었으며 , 공격자들이 급여 및 인사부 담당자로 위장하여 직원 보너스 및 혜택과 같은 다양한 주제를 활용한다고 보고했습니다.

예를 들어, “Annual_Benefits_&Bonus_for[name]IyNURVhUTlVNUkFORE9NNDUjIw_.docx”와 같은 이름의 파일은 특별히 조작되어 손상된 것처럼 보입니다. 이러한 문서에는 “##TEXTNUMRANDOM45##”로 디코딩되는 base64 인코딩된 문자열이 있습니다.

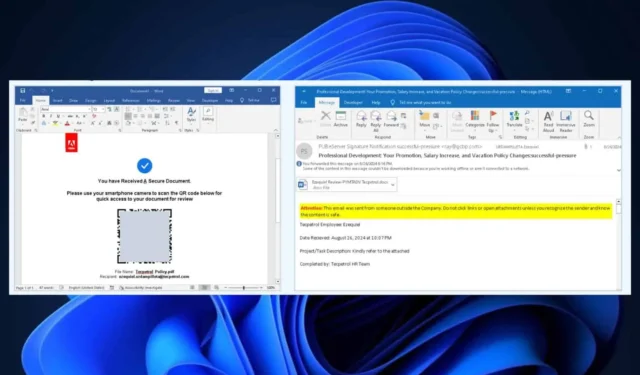

이러한 문서를 열면 Microsoft Word에서 사용자에게 손상 사실을 알리지만 여전히 일부 텍스트를 복구합니다. 이 텍스트는 파일에 액세스할 수 없음을 나타내며 수신자에게 제공된 QR 코드를 스캔하여 콘텐츠를 검색하라고 지시합니다.

이러한 문서의 신뢰성을 높이는 것은 브랜딩입니다. 이 문서에는 타깃 회사의 로고가 실려 있고 실제 직원의 사진이 포함되어 있습니다.

QR 코드를 스캔하면 피해자는 위조된 Microsoft 로그인 페이지로 이동하여 자격 증명을 사실상 훔칩니다.

피싱 공격 자체는 새로운 것이 아니지만, 손상된 Word 문서를 이용하는 이 전술은 감지를 피하기 위한 새로운 접근 방식을 보여줍니다.

Word 문서 자체에는 유해한 코드가 없지만 대신 신원 정보 도용을 목적으로 하는 피싱 사이트로 사용자를 연결하는 QR 코드가 포함되어 있다는 점을 이해하는 것이 중요합니다.

그렇다면 무엇을 할 수 있을까요? 해결책은 간단합니다. 의심스러운 이메일 첨부 파일(최근 섹스토션 시도 등)을 열기 전에 관리자는 이러한 커뮤니케이션을 삭제하거나 확인해야 합니다.

🚨알림: 잠재적인 ZERO-DAY, 공격자가 손상된 파일을 사용하여 감지를 회피합니다 🧵 (1/3)⚠️ 진행 중인 공격은 #안티바이러스 소프트웨어를 회피하고, 샌드박스에 업로드하는 것을 막고, Outlook의 스팸 필터를 우회하여 악성 이메일이 받은 편지함에 도달할 수 있도록 합니다. #ANYRUN 팀… pic.twitter.com/0asnG72Gm9

— ANY.RUN (@anyrun_app) 2024년 11월 25일

답글 남기기