간단한 Python 스크립트로 해결되지 않은 Microsoft 리콜 AI 개인 정보 보호 문제

다중 모드 생성 AI가 지난 몇 년간 가장 뜨거운 주제 중 하나였기 때문에 Microsoft가 Windows의 가능한 한 많은 구석구석에 이를 통합하려는 것은 자연스러운 일이었습니다. 그러나 5월 20일 Copilot+ 시스템에 대한 리콜 기능을 발표한 직후 GitHub에 게시된 간단한 Python 스크립트는 Microsoft가 한 가지 매우 중요한 실수를 저질렀음을 보여주었습니다. 즉, 저장하는 데이터는 전혀 안전하지 않습니다.

Microsoft 리콜에 대한 배경 지식

Microsoft Recall은 Windows 11의 고급 ARM 버전과 함께 제공되는 회사의 새로운 Copilot+ PC의 기능입니다. 컴퓨터의 칩은 가능한 가장 낮은 전력 프로파일로 최대한 많은 작업을 수행하도록 설계되어 AI 통합이 가능합니다. 요청을 처리하기 위해 원격 서버가 필요 없이 사용자의 작업 흐름에 추가됩니다.

Recall은 시스템을 사용하는 동안 주기적으로 시스템 스크린샷을 찍은 다음 화면에 나타나는 요소를 해석하는 컴퓨터 비전 AI 모델을 통해 모든 정보를 처리함으로써 Windows 경험에 추가됩니다. 나중에 이 정보를 사용하여 세션을 살펴보고 이전 세션에서 수행한 작업을 되돌아보는 데 도움이 될 수 있습니다.

화면이 어느 시점에서든 지속적으로 변경된다면 Recall은 5초마다 스크린샷을 찍어 저장합니다. 그렇지 않으면 변경사항이 발생할 때까지 기다립니다.

무슨 일이에요?

6월 7일, GitHub에 Alexander Hagenah(xaitax)라는 사용자가 로컬에서 실행되고 안전하게 저장되어야 하는 모든 데이터를 선별할 수 있는 TotalRecall이라는 Python 스크립트를 게시했습니다.

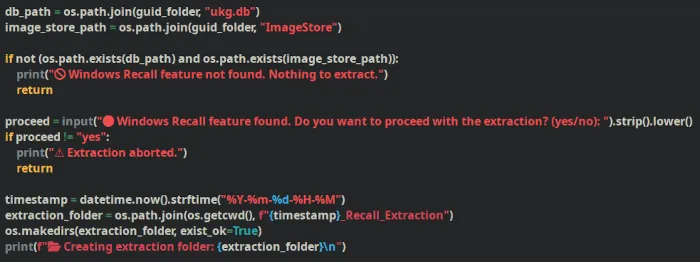

우리는 스크립트 자체 를 살펴보았는데 단 164줄의 코드로 대상 시스템의 다음 위치에 있는 SQLite .db 파일을 찾기만 하면 되었습니다 .

파일을 찾은 후 스크립트는 간단히 파일을 열고 읽습니다. 그게 다야. 해커 마법은 없습니다. 대부분의 코드는 파일을 올바르게 추출하기 위해 스크립트의 저장 경로를 정의하고 확인하는 데 사용됩니다. Recall에 저장된 모든 파일은 암호화되지 않은 채 공개되어 있기 때문에 여기에는 악용이 없습니다.

Microsoft가 Recall의 개인 정보 보호 개요 에서 “내장 보안”에 대한 전체 섹션을 홍보했음에도 불구하고 Recall 데이터베이스를 열려면 폴더로 이동하여 몇 가지 SQL 명령을 입력하는 것이 전부입니다. 모든 이미지는 일반 보기의 “ImageStore”라는 하위 폴더에도 저장됩니다.

걱정할 이유가 있나요?

일반 텍스트로 입력한 비밀번호를 포함하여 귀하가 수행한 작업에 대한 암호화되지 않은 스크린샷이 파일 시스템에 아무런 보호 없이 저장되어 있다는 전망은 무섭게 들리지만 생각만큼 재앙적이지는 않습니다.

개인 정보 보호에 대한 우려는 여전히 유효합니다. 사용자에게 아무런 장벽 없이 Recall의 파일에 쉽게 액세스할 수 있게 하면 숙련된 소셜 엔지니어가 기술에 익숙하지 않은 사람들이 다시 생각할 필요 없이 CoreAIPlatform.00 폴더를 ZIP 파일로 압축하고 해당 데이터를 모두 넘겨주도록 설득하기가 매우 쉬워집니다 .

특정 애플리케이션은 Recall 시스템 API를 사용하여 아무런 결과 없이 UserActivity 이벤트에서 악의적으로 정보를 추출할 수 있습니다. 높은 권한 없이 이러한 종류의 데이터 캡처를 수행하는 것도 가능할 수 있습니다. 즉, 이러한 일이 발생해도 사용자에게 알림이 전송되지 않습니다.

그러나 여기에는 한 가지 희망이 있습니다. 사용자가 알지 못하거나 동의하지 않으면 이 모든 데이터에 원격으로 액세스하는 것이 여전히 매우 어렵습니다. 이 시스템의 모든 결함에 대해 리콜 데이터는 Windows 기반 시스템 중 가장 안전한 기본 설정 중 일부와 함께 제공되는 Copilot+ 시스템에 로컬로 계속 저장됩니다.

모든 호환 장치는 기본적으로 Windows 장치 암호화 또는 BitLocker를 사용하며 장치 PIN 및 생체 인식 데이터를 통해 향상된 로그인 보안이 제공됩니다. 공평하게 말하자면, 후자는 10년 넘게 작동해 온 몇 가지 간단한 비밀번호 재설정 기술을 사용하면 여전히 우회하기가 매우 쉽습니다.

이것은 여전히 Microsoft를 곤경에 빠뜨리지는 못하지만 적어도 회사가 암호화되지 않은 SQLite 데이터베이스를 제공하고 Recall에서 가져온 모든 이미지를 로컬 폴더에 저장하는 것이 세계 최악의 일이 아닐 것이라고 확신한 이유를 설명합니다. 추가 암호화 없이.

이 문제를 해결하는 방법

Copilot+ 시스템을 사용 중이고 Recall이 시스템 보안에 미치는 영향이 우려되는 경우, 설정 메뉴로 이동하여 개인 정보 보호 및 보안 -> Recall & 스냅샷을 클릭하고 스냅샷 저장 옵션 을 비활성화하여 Recall을 비활성화할 수 있습니다 . 이 옵션이 표시되지 않으면 시스템에 Recall이 없을 가능성이 높습니다.

마이크로소프트가 해야 할 일은 로컬에서 실행되는 애플리케이션과 스크립트가 접근할 수 없도록 샌드박스 처리된 공간이 있어야 합니다. 간단한 Python 스크립트로 데이터를 모아서 생성된 폴더에 정렬할 수 있다면 동일한 스크립트로 이 모든 데이터를 서버 팜 어딘가에 업로드할 수도 있습니다. 이는 시스템의 거의 모든 중요한 구성 요소처럼 바이너리 blob에서 완전히 암호화되지는 않더라도 최소한 사용자 액세스 제어 문제에 의해 차단되어야 합니다.

이미지 출처: SDXL, 모든 스크린샷: Miguel Leiva-Gomez

답글 남기기