Linux에서 GPG 키를 보호하는 5가지 팁

따라서 악의적인 행위자로부터 정보를 보호하면 다른 사람과의 통신에서 누구도 귀하를 사칭할 수 없습니다. 여기에서는 Linux에서 GPG 키를 보호하는 방법에 대한 5가지 간단한 팁을 보여드립니다.

1. 각 GPG 기능에 대한 하위 키 생성

Linux에서 GPG 키를 보호하는 가장 쉬운 방법 중 하나는 각 키 기능에 대해 별도의 하위 키를 만드는 것입니다. 하위 키는 기본 마스터 키에 연결된 추가 암호화 ID입니다. 이렇게 하면 공통 키 작업에 기본 개인 키를 사용하지 않기 때문에 악의적인 행위자가 기본 개인 키를 알아내기가 더 어려워집니다.

이렇게 하려면 기본 키에 대한 GPG 키 프롬프트를 엽니다.

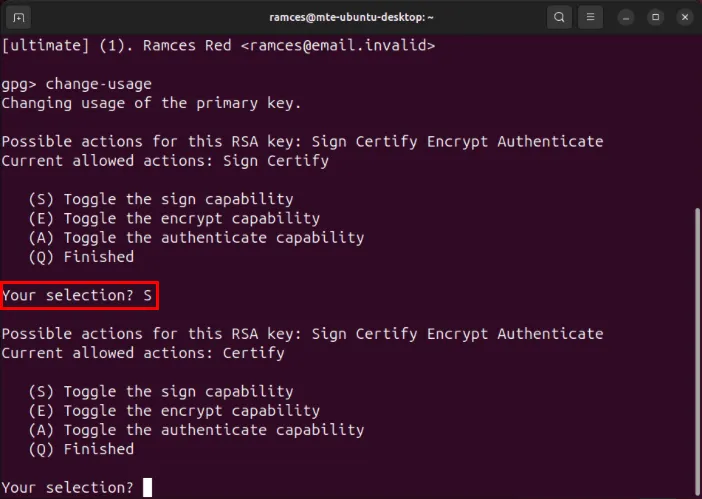

change-usage기본 키의 기본 기능을 변경하려면 실행하세요 .

“S”를 입력한 다음 키를 눌러 Enter기본 키의 서명 기능을 비활성화합니다.

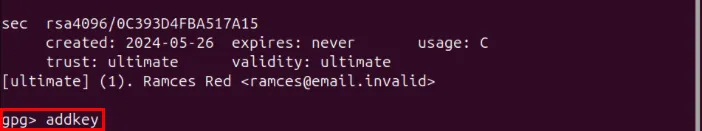

addkey기본 키의 두 번째 하위 키를 생성하려면 실행하세요 .

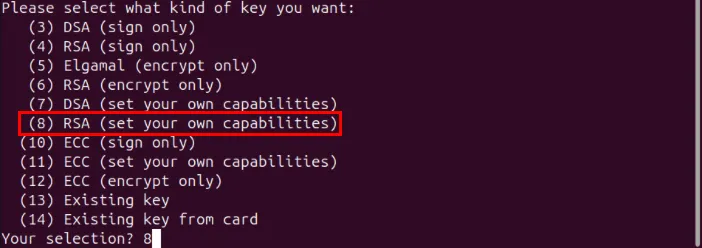

키 알고리즘 프롬프트에서 “8”을 선택한 다음 를 누릅니다 Enter.

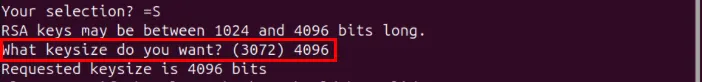

프롬프트에 “=S”를 입력한 다음 키를 눌러 Enter하위 키의 기능을 “서명 전용”으로 설정합니다.

키 크기 프롬프트에 “4096”을 제공한 다음 키를 눌러 EnterRSA 하위 키의 크기를 4096비트로 설정합니다.

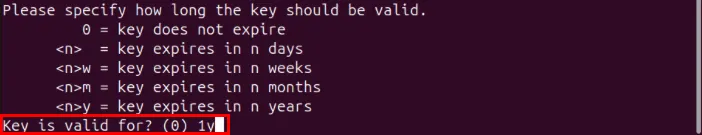

하위 키에 대한 합리적인 유효 기간을 설정하십시오. 제 경우에는 하위 키가 1년 후에 만료되도록 설정하겠습니다.

“y”를 입력한 다음 Enter확인 프롬프트를 눌러 새 하위 키를 만듭니다.

명령 을 다시 실행 addkey하고 암호화 및 인증 기능에 대한 다른 두 개의 하위 키를 만듭니다.

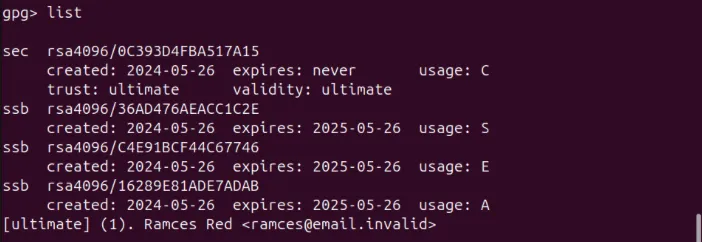

하위 명령을 실행하여 GPG 키에 모든 기능에 대한 하위 키가 있는지 확인하세요 list.

2. 키 만료 날짜 설정

Linux에서 GPG 키를 보호하는 또 다른 쉬운 방법은 기본 키와 하위 키에 만료 날짜를 지정하는 것입니다. 이는 키의 서명, 암호화 및 인증 기능에 영향을 미치지 않지만, 이를 설정하면 다른 GPG 사용자에게 항상 키 서버에 대해 키를 검증할 이유가 제공됩니다.

GPG CLI 도구 내에서 기본 키를 열어 시작하십시오.

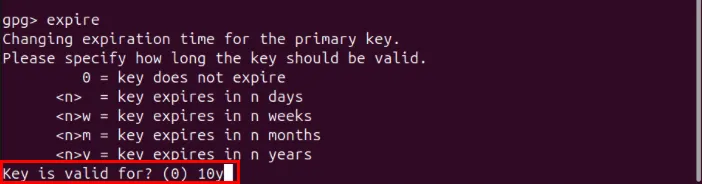

“expire”를 입력한 다음 키를 눌러 Enter기본 키의 만료 날짜를 편집합니다. 저 같은 경우에는 10년 후에 만료되도록 설정하겠습니다.

GPG 키의 비밀번호를 입력한 후 키를 눌러 Enter새 만료 날짜를 확정하세요.

GPG 키의 내부 하위 키를 선택하려면 다음 명령을 실행하세요.

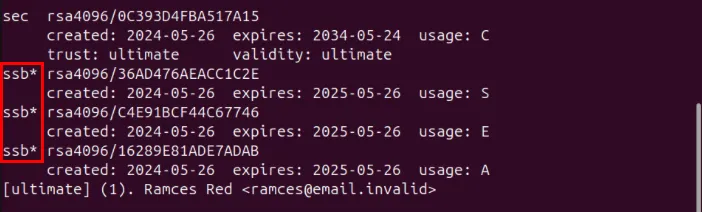

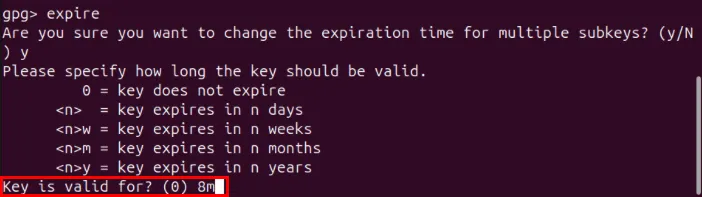

를 실행한 expire다음 하위 키의 만료 날짜를 제공합니다. 대부분의 경우 이러한 키는 기본 키보다 빨리 만료됩니다. 저는 8개월 후에 만료되도록 설정하겠습니다.

“저장”을 입력한 다음 키를 눌러 Enter변경 사항을 GPG 키링에 적용합니다.

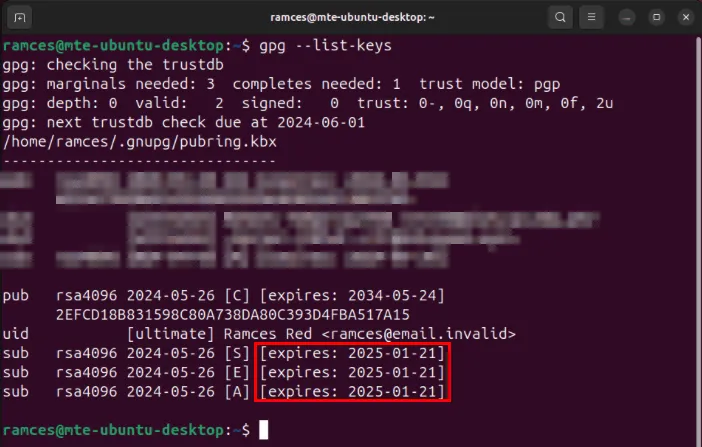

다음을 실행하여 키의 만료 날짜가 적절한지 확인하세요 gpg --list-keys.

3. GPG 키를 보안 키에 저장

보안 키는 개인 인증 데이터를 보관하도록 특별히 설계된 소형 장치입니다. 이와 관련하여 전반적인 보안을 손상시키지 않고 GPG 키를 저장하는 데 사용할 수도 있습니다.

보안 키를 컴퓨터에 연결한 후 다음 명령을 실행하여 GPG가 보안 키를 감지하는지 확인하세요.

기본 키에서 GPG 프롬프트를 연 후 다음을 실행하여 list키링의 모든 세부 정보를 인쇄하세요.

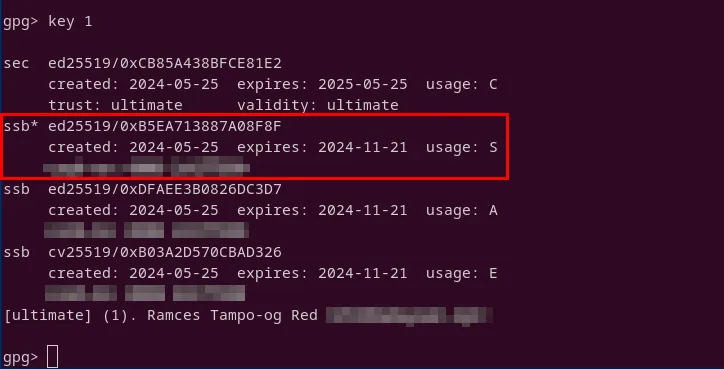

사용 값이 “S”인 하위 키를 찾은 다음 하위 키 목록에서 키와 해당 주문 번호를 실행합니다. 예를 들어 “S” 하위 키가 목록의 첫 번째 키이므로 를 실행하겠습니다 key 1.

‘S’ 하위 키를 보안 키의 내부 저장소로 이동하세요.

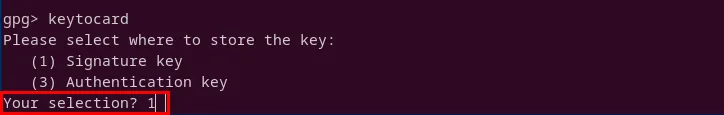

전송 프롬프트에서 “1”을 선택하고 기본 GPG 키의 비밀번호를 제공한 다음 명령을 key다시 실행하여 첫 번째 하위 키를 선택 취소하세요.

사용 값이 “A”인 하위 키를 찾은 다음 key명령을 실행하고 하위 키의 인덱스 번호를 입력합니다.

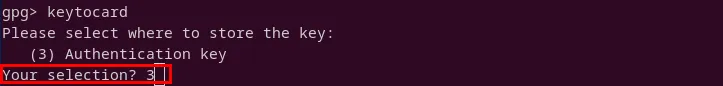

명령을 사용하여 “A” 하위 키를 보안 장치로 전송하고 keytocard전송 프롬프트에서 “3”을 선택한 다음 키 명령을 다시 실행하여 “A” 하위 키를 선택 취소합니다.

사용법 값이 “E”인 하위 키를 찾은 다음 key명령을 사용하여 선택합니다.

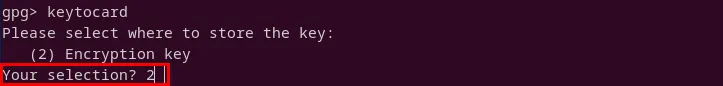

keytocard 명령을 사용하여 “E” 하위 키를 보안 장치로 전송한 다음 프롬프트에서 “2”를 선택합니다.

을 실행 save한 다음 키를 눌러 Enter변경 사항을 GPG 키링에 적용합니다.

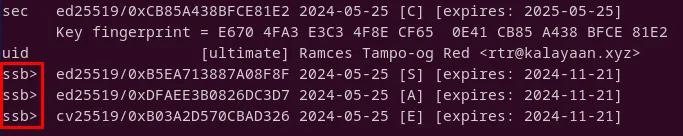

마지막으로 를 실행하여 컴퓨터에서 하위 키를 제대로 내보냈는지 확인하세요 gpg --list-secret-keys YOUR-GPG@EMAIL.ADDRESS. 이렇게 하면 하위 키의 “ssb” 레이블 옆에 보다 큼(>) 기호가 인쇄됩니다.

4. 기본 개인 키를 종이에 백업하세요

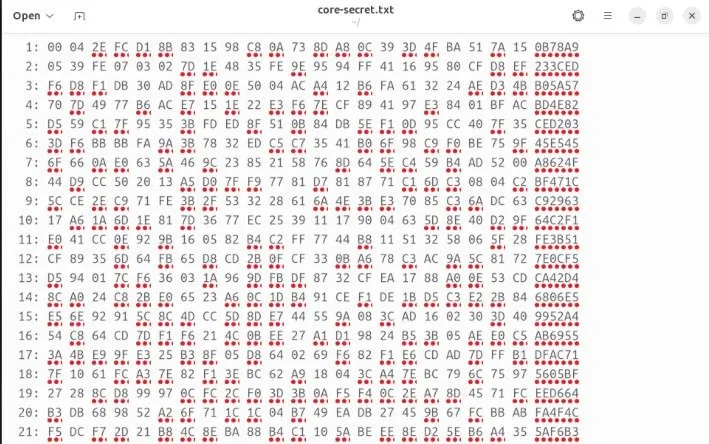

보안 키 외에도 인쇄 가능한 텍스트 파일로 내보내어 Linux에서 GPG 키를 보호할 수도 있습니다. Paperkey는 개인 키를 가져와 핵심 비밀 바이트로 제거하는 간단한 명령줄 유틸리티입니다. 디지털 장치 외부에서 GPG 키를 보존하는 방법을 찾고 있는 경우에 유용합니다.

시작하려면 Linux 배포판의 패키지 저장소에서 paperkey를 설치하세요.

기본 개인 키와 공개 키의 바이너리 버전을 내보냅니다.

바이너리 개인 키를 핵심 비밀 데이터로 변환하세요.

페이퍼키 백업에서 기본 개인 키를 재구성할 수 있는지 확인합니다.

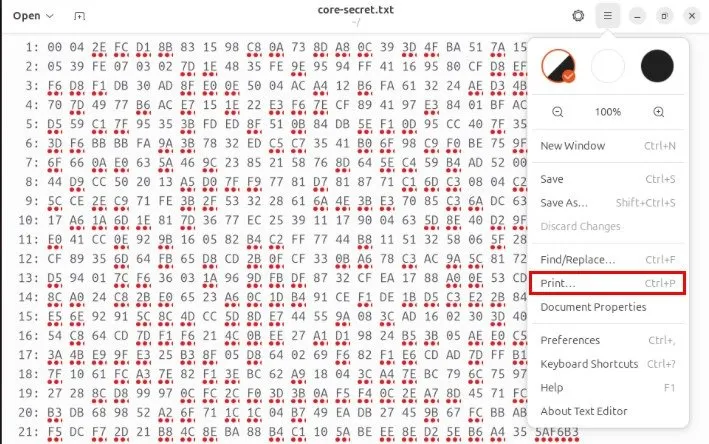

선호하는 그래픽 텍스트 편집기를 사용하여 핵심 비밀 파일을 엽니다. 제 경우에는 GNOME의 기본 텍스트 편집기를 사용하고 있습니다.

창의 오른쪽 상단 모서리에 있는 옵션 메뉴를 클릭한 다음 “인쇄” 하위 메뉴 항목을 선택합니다.

5. 시스템에서 기본 개인 키 삭제

새 GPG 키를 생성하면 컴퓨터는 공개 키와 개인 키의 복사본을 파일 시스템에 저장합니다. 편리하기는 하지만 네트워크로 연결된 컴퓨터나 공유 액세스 컴퓨터를 사용하는 경우 문제가 될 수 있습니다.

이 문제를 해결하는 한 가지 방법은 자신의 GPG 키링의 개인 키를 삭제하는 것입니다. 이렇게 하면 악의적인 행위자가 하위 키에 서명하고 인증하기 위해 컴퓨터에서 개인 키를 추출할 수 없게 됩니다.

원래의 기본 GPG 개인 키와 하위 키를 백업하는 것부터 시작하세요.

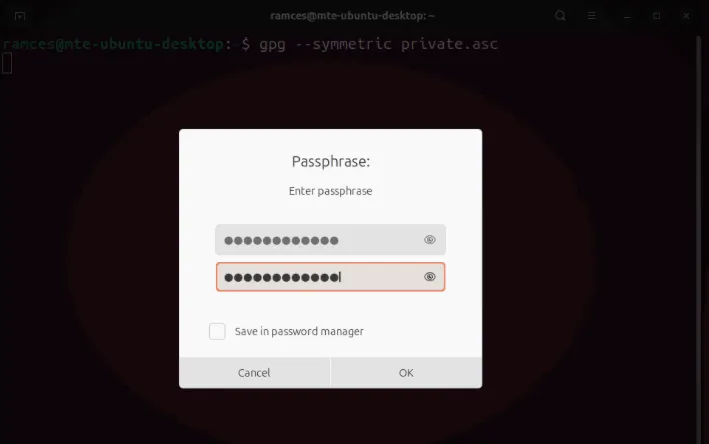

대칭 암호화를 사용하여 기본 개인 키 블록 출력을 암호화합니다.

개인 키 데이터에 비교적 강력한 비밀번호를 제공한 후 을 누르세요 Enter.

암호화된 GPG 개인 키를 외부 저장 장치에 저장하세요.

GPG 키 쌍에서 모든 개인 키 데이터를 제거합니다.

비밀 하위 키 블록을 GPG 키 쌍으로 다시 가져옵니다.

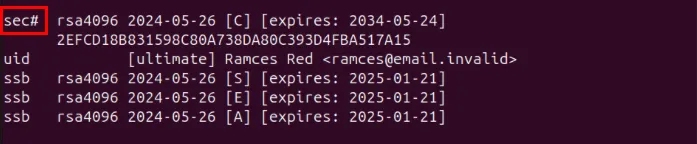

다음 명령을 실행하여 기본 개인 키가 시스템에 아직 존재하는지 확인하세요.

이렇게 하면 기본 키의 “sec” 레이블 옆에 파운드(#) 기호가 표시됩니다. 이는 귀하의 개인 키가 GPG 키링에 더 이상 존재하지 않음을 나타냅니다.

이러한 간단한 팁을 통해 GPG 키를 보호하는 방법을 배우는 것은 공개 키 암호화의 방대한 생태계를 탐색하는 과정의 일부일 뿐입니다. GPG를 사용하여 SSH 서버에 로그인하여 이 프로그램에 대해 더 자세히 알아보세요.

이미지 크레디트: Unsplash를 통한 FlyD . Ramces Red의 모든 변경 사항 및 스크린샷.

답글 남기기