Microsoft는 Teams 채팅을 통해 배포되는 새로운 맬웨어 위협에 대해 경고합니다.

Microsoft는 Microsoft Teams 채팅을 사용하여 맬웨어를 배포하는 위협 행위자와 관련하여 사이버 보안 경고를 보냈습니다. 위협 행위자는 Storm-0324로 분류되었으며 Microsoft는 이 그룹이 2016년부터 활동해 왔다고 밝혔습니다.

마이크로소프트는 블로그 게시물을 통해 2023년 7월 “Storm-0324가 마이크로소프트 팀즈 채팅을 통해 피싱 미끼를 보내기 위해 오픈 소스 도구를 사용해 페이로드를 배포하는 것이 관찰됐다”고 밝혔습니다. 블로그에서는 해당 그룹이 2019년부터 JSSLoader 악성코드를 주로 배포했다고 덧붙였습니다. 이 악성코드는 Sangria Tempest로 알려진 다른 위협 행위자 그룹이 PC에 랜섬웨어 파일을 배치하는 데 사용될 수 있습니다.

마이크로소프트는 다음과 같이 설명했다.

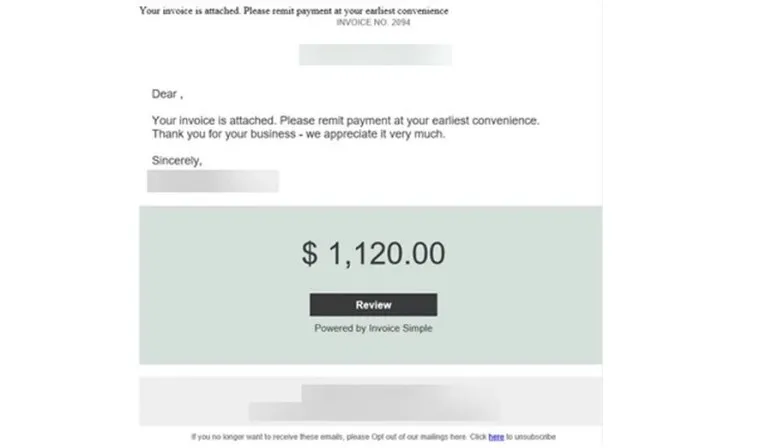

Storm-0324의 전달 체인은 송장이나 지불을 참조하고 ZIP 아카이브를 호스팅하는 SharePoint 사이트에 대한 링크가 포함된 피싱 이메일로 시작됩니다. Microsoft는 계속해서 플랫폼 전반에 걸쳐 악용을 식별하고, 악의적인 활동을 근절하고, 악의적인 행위자가 서비스를 사용하지 못하도록 새로운 사전 예방적 보호 기능을 구현하기 위해 노력하고 있습니다.

Microsoft는 이러한 이메일이 DocuSign, Quickbooks 등과 같은 회사의 실제 문서처럼 보일 수 있다고 덧붙였습니다. 경우에 따라 이러한 파일에는 맬웨어 피해자가 보안 코드나 비밀번호를 입력해야 할 수도 있습니다. 이렇게 하면 이러한 허위 문서가 더욱 사실적으로 보일 수 있습니다.

Microsoft는 이러한 종류의 맬웨어가 Teams 채팅에 배포되는 것을 방지하기 위해 몇 가지 조치를 취했다고 밝혔습니다. 여기에는 사기 행위에 연루된 것으로 확인된 계정이 정지되는 것도 포함됩니다.

또한 일대일 Teams 채팅의 수락/차단 환경이 개선되었습니다. 또한 회사는 “테넌트 내에서 도메인 생성 및 테넌트 내에서 새 도메인이 생성될 때 테넌트 관리자에게 향상된 알림”에 대한 새로운 제한 사항을 적용했습니다.

Microsoft는 또한 팀 채팅을 사용하는 회사가 이 새로운 피싱 공격의 영향을 받지 않도록 예방 조치를 취할 수 있는 여러 가지 방법을 나열합니다. 여기에는 알려진 장치만 Teams에 연결하도록 허용하고 피싱 및 맬웨어 공격이 이루어지는 방법에 대해 직원에게 교육하고 의심스러운 로그인 활동을 검토하는 것이 포함됩니다.

답글 남기기