Windows 11 elimina l’autenticazione NTLM a favore di Kerberos

Nell’ambito di uno sforzo continuo per aumentare la sicurezza di Windows 11 , Microsoft afferma che sta pianificando di disabilitare il protocollo di autenticazione New Technology LAN Manager (NTLM) e di implementare ulteriormente Kerberos nel sistema operativo.

Secondo l’azienda , il protocollo di autenticazione Kerberos esiste da molti anni e funziona bene, ma non in tutti gli scenari, motivo per cui NTLM è ancora in uso poiché non richiede una connessione al controller di dominio locale (DC ), funziona per gli account locali e non richiede l’identità del server di destinazione.

Il problema con questa configurazione attuale è che NTLM non è sicuro come Kerberos e molti sviluppatori e organizzazioni stanno codificando il metodo di autenticazione meno sicuro nelle loro app e servizi.

A causa delle limitazioni e dei rischi per la sicurezza, Microsoft sta lavorando su alcuni miglioramenti per rendere Kerberos più attraente e quindi disabilitare NTLM su Windows 11.

Il primo miglioramento è IAKerb, una nuova estensione pubblica che consente a un dispositivo senza linea di vista verso un controller di dominio di autenticarsi tramite un server con linea di vista. Questa soluzione utilizza lo stack di autenticazione di Windows per eseguire il proxy delle richieste provenienti da Kerberos senza che l’applicazione richieda una linea di vista verso un controller di dominio. Inoltre, IAKerb offre crittografia e sicurezza in transito per prevenire attacchi di riproduzione o inoltro, rendendolo appropriato per l’autenticazione remota.

Il secondo miglioramento è l’implementazione del Key Distribution Center (KDC) sopra il Secure Account Manager (SAM) per supportare l’autenticazione dell’account locale tramite Kerberos. Questa funzionalità utilizza IAKerb per consentire a Windows di passare messaggi Kerberos tra computer locali remoti senza aggiungere il supporto per altri servizi aziendali come DNS , accesso rete o DCLocator o aprire una nuova porta.

Similmente a IAKerb, KDC utilizza la crittografia Advanced Encryption Standard (AES) per migliorare la sicurezza del meccanismo di autenticazione.

Inoltre, la società ha anche spiegato che lavorerà sui componenti esistenti nel sistema operativo che utilizzano un’implementazione hardcoded di NTLM in modo che utilizzino il protocollo Negotiate per sfruttare IAKerb e KDC per Kerberos.

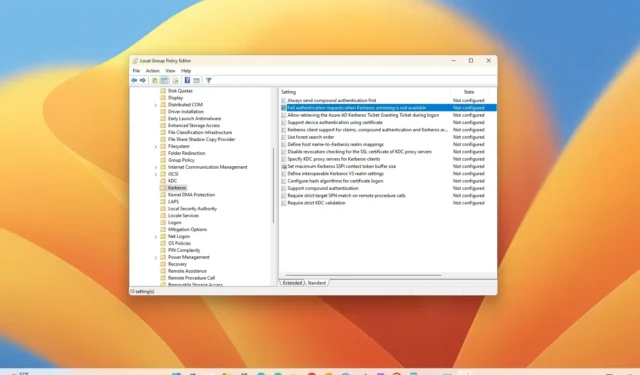

La società ha inoltre affermato che queste modifiche verranno implementate automaticamente senza necessità di configurazione (nella maggior parte degli scenari) e che il protocollo continuerà a essere supportato nel prossimo futuro come meccanismo di fallback. La società sta inoltre aggiornando i propri controlli di gestione NTLM per consentire alle organizzazioni di monitorare e controllare il protocollo.

Lascia un commento