Microsoft Recall AI Preoccupazioni sulla privacy non sfruttate da Simple Python Script

Dato che l’intelligenza artificiale generativa multimodale è stata uno degli argomenti più caldi degli ultimi anni, era naturale che Microsoft volesse integrarla nel maggior numero possibile di angoli e fessure di Windows. Tuttavia, poco dopo l’annuncio della funzione Recall per i sistemi Copilot+ il 20 maggio, un semplice script Python pubblicato su GitHub ha mostrato che Microsoft ha commesso un errore piuttosto cruciale: i dati archiviati non sono affatto sicuri.

Alcuni retroscena su Microsoft Recall

Microsoft Recall è una funzionalità dei nuovi PC Copilot+ dell’azienda dotati di una versione ARM avanzata di Windows 11. I chip dei computer sono progettati per eseguire quante più operazioni possibili con il profilo energetico più basso possibile, rendendoli in grado di integrare l’intelligenza artificiale. nel flusso di lavoro dell’utente senza richiedere ai server remoti di gestire le richieste.

Si suppone che Recall si aggiunga all’esperienza di Windows acquisendo schermate periodiche del tuo sistema mentre lo utilizzi, quindi elaborando tutte le informazioni attraverso un modello AI di visione artificiale che interpreta gli elementi presenti sullo schermo. Questo può essere utilizzato in seguito per aiutarti a vagliare la sessione e aiutarti a guardare indietro alle cose che hai fatto in precedenza nella sessione.

A condizione che lo schermo cambi costantemente in qualsiasi momento, Recall acquisirà screenshot ogni cinque secondi e li salverà. Altrimenti, attende che avvengano le modifiche.

Quello che è successo?

Il 7 giugno, un utente di nome Alexander Hagenah (xaitax) su GitHub ha pubblicato uno script Python chiamato TotalRecall che poteva essere eseguito localmente e vagliare tutti i dati che avrebbero dovuto essere archiviati in modo sicuro.

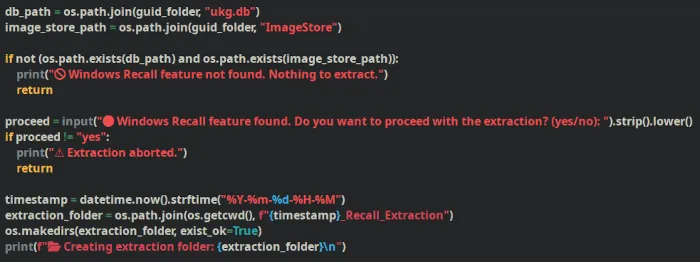

Abbiamo dato un’occhiata allo script stesso e, in sole 164 righe di codice, tutto ciò che doveva fare era trovare un file SQLite .db nella seguente posizione sul sistema di destinazione:

Dopo aver individuato il file, lo script si apre semplicemente e lo legge. Questo è tutto. Non esiste la magia degli hacker. La maggior parte del codice viene spesa per definire e controllare i percorsi di archiviazione affinché lo script possa estrarre correttamente i file. Non c’è alcun exploit qui perché tutti i file memorizzati da Recall sono appena usciti allo scoperto e non crittografati.

Si scopre che nonostante Microsoft abbia pubblicizzato un’intera sezione sulla “Sicurezza integrata” nella loro panoramica sulla privacy di Recall , tutto ciò che serve per aprire il database di Recall è navigare in una cartella e digitare alcuni comandi SQL. Tutte le immagini vengono inoltre archiviate in una sottocartella denominata “ImageStore” in bella vista.

Un motivo di preoccupazione?

La prospettiva che ci siano screenshot non crittografati di cose che hai fatto, comprese le password che potresti aver digitato in chiaro, archiviate senza alcuna protezione nel tuo file system sembra spaventosa, ma non è così catastrofica come potrebbe sembrare.

Le preoccupazioni sulla privacy sono ancora valide. Dare agli utenti un accesso così facile ai file di Recall senza barriere rende molto facile per gli ingegneri sociali esperti convincere le persone meno esperte di tecnologia a comprimere la cartella CoreAIPlatform.00 in un file ZIP senza pensarci due volte e consegnare tutti quei dati.

Alcune applicazioni possono estrarre in modo dannoso informazioni dagli eventi UserActivity utilizzando l’API del sistema Recall senza alcuna conseguenza. Potrebbe anche essere possibile eseguire questo tipo di acquisizioni di dati senza privilegi elevati, il che significa che gli utenti non verrebbero nemmeno avvisati quando ciò accade.

Tuttavia, c’è un lato positivo: l’accesso a tutti questi dati da remoto è ancora estremamente difficile senza la conoscenza o il consenso dell’utente. Nonostante tutti i difetti di questo sistema, i dati di Recall sono ancora archiviati localmente sulle macchine Copilot+, che vengono fornite con alcune delle impostazioni predefinite più sicure di qualsiasi sistema basato su Windows.

Tutti i dispositivi compatibili utilizzano la crittografia dispositivo Windows o BitLocker per impostazione predefinita e sono dotati di sicurezza di accesso avanzata tramite PIN del dispositivo e dati biometrici. Per essere onesti, quest’ultimo è ancora abbastanza facile da aggirare con alcune semplici tecniche di reimpostazione della password che hanno funzionato per oltre un decennio.

Ciò non toglie Microsoft dai guai, ma almeno spiega perché l’azienda era sicura che non sarebbe stata la cosa peggiore al mondo fornire un database SQLite non crittografato e archiviare tutte le immagini scattate da Recall in cartelle locali senza crittografia aggiuntiva.

Come risolvere questo problema

Se utilizzi un sistema Copilot+ e hai dubbi sugli effetti di Recall sulla sicurezza del tuo sistema, puoi disattivare Recall accedendo al menu Impostazioni e facendo clic su Privacy e sicurezza -> Recall e istantanee e disabilitando l’ opzione Salva istantanee . Se non vedi questa opzione, è molto probabile che non hai Recall sul tuo sistema.

Per quanto riguarda ciò che Microsoft dovrebbe fare, dovrebbe esserci uno spazio protetto da sandbox, lontano dall’accesso da parte di applicazioni e script eseguiti localmente. Se un semplice script Python può assorbire i dati e ordinarli nelle cartelle che crea, è anche possibile che lo stesso script carichi tutti questi dati in una server farm da qualche parte. Questo dovrebbe almeno essere bloccato da una sfida di controllo dell’accesso utente, se non interamente crittografato in un blob binario, come dovrebbe essere quasi ogni altro componente critico del sistema.

Credito immagine: SDXL, tutti gli screenshot di Miguel Leiva-Gomez

Lascia un commento