Come installare e configurare Snort IDS su Linux

I sistemi di rilevamento delle intrusioni (IDS) sono essenziali per proteggere le reti di computer da accessi non autorizzati e potenziali pericoli nel campo della sicurezza informatica. Snort IDS si distingue tra le molte scelte IDS disponibili come una soluzione open source robusta e ampiamente utilizzata per rilevare e prevenire le intrusioni di rete. Questo tutorial ti mostra come installare e configurare Snort IDS su Linux, fornendoti le conoscenze necessarie per migliorare la sicurezza della tua rete.

Come funziona Snort IDS

Snort IDS è un sistema di rilevamento delle intrusioni di rete che monitora il traffico di rete, lo analizza per attività sospette e genera avvisi contro potenziali minacce. Come sistema di rilevamento delle intrusioni basato su firme, Snort analizza il traffico di rete utilizzando un database di modelli di attacchi noti, comunemente noti come regole, per rilevare attività dannose. Snort IDS rileva e previene un’ampia gamma di attacchi alla rete, tra cui port scan, attacchi DoS e SQL injection, ampiamente noti per le sue capacità di analisi del traffico in tempo reale.

Configurazione di base

Prima di procedere con l’installazione di Snort IDS, è necessaria una configurazione di base. Principalmente comporta l’aggiornamento e l’aggiornamento del sistema e l’installazione delle dipendenze che Snort richiede per funzionare in modo efficace.

- Aggiorna e aggiorna il sistema Linux. Per Ubuntu e altri sistemi basati su Debian:

sudo apt update && apt upgrade -y

- Installa le dipendenze necessarie per eseguire Snort IDS:

sudo apt install -y build-essential autotools-dev libdumbnet-dev libluajit-5.1-dev libpcap-dev zlib1g-dev pkg-config libhwloc-dev cmake liblzma-dev openssl libssl-dev cpputest libsqlite3-dev libtool uuid-dev git autoconf bison flex libcmocka-dev libnetfilter-queue-dev libunwind-dev libmnl-dev ethtool libjemalloc-dev libpcre++-dev

- Il corretto funzionamento di Snort richiede l’installazione manuale della Data Acquisition Library, LibDAQ. Per installare LibDAQ, scarica i file dal suo sito Web ufficiale, estrai l’archivio e vai alla directory corrispondente, quindi crealo e compilalo.

wget https://www.snort.org/downloads/snortplus/libdaq-3.0.11.tar.gz

tar -xzvf libdaq-3.0.11

cd libdaq-3.0.11

./bootstrap

./configure

makesudo make install

- La dipendenza finale è gperftools. Inizia ottenendo i file di origine dal repository GitHub . Estrai i file, vai alla directory scelta ed esegui lo script di configurazione per avviare il processo di installazione. Successivamente eseguire i comandi

makeemake installper installare il pacchetto.

wget https://github.com/gperftools/gperftools/releases/download/gperftools-2.10/gperftools-2.10.tar.gz

tar -xvzf gperftools-2.10 && cd gperftools-2.10

./configure

make

sudo make install

Successivamente, dovrai installare Snort.

Installazione di Snort IDS

- Puoi scaricare Snort IDS dal sito Web ufficiale di Snort o utilizzando

wgetnel terminale:

wget https://www.snort.org/downloads/snortplus/snort3-3.1.58.0.tar.gz

- Inizia ad estrarre il file.

tar -xzvf snort3-3.1.58.0

- Vai alla directory estratta ed esegui lo script di configurazione, prepara i file con il

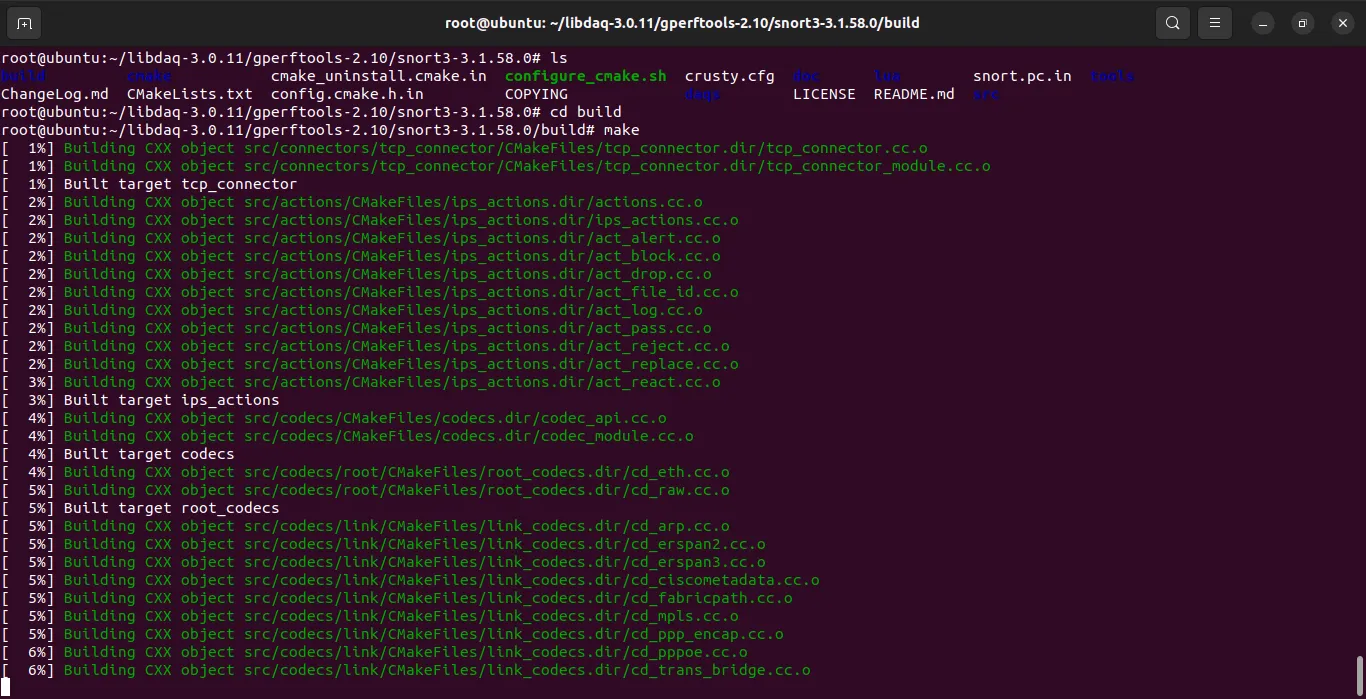

makecomando, quindi installali usando ilmake installcomando.

cd snort3-3.1.58.0

./configure_cmake.sh --prefix=/usr/local --enable-tcmalloccd build

makesudo make install

- Snort è pronto per essere eseguito sul tuo sistema. Prima di configurare Snort IDS, aggiornare la libreria condivisa. Altrimenti, quando provi ad avviare Snort, potresti ritrovarti con un errore:

sudo ldconfig

Questo processo sincronizzerà la cache della libreria condivisa del sistema con le librerie ei file binari installati di recente.

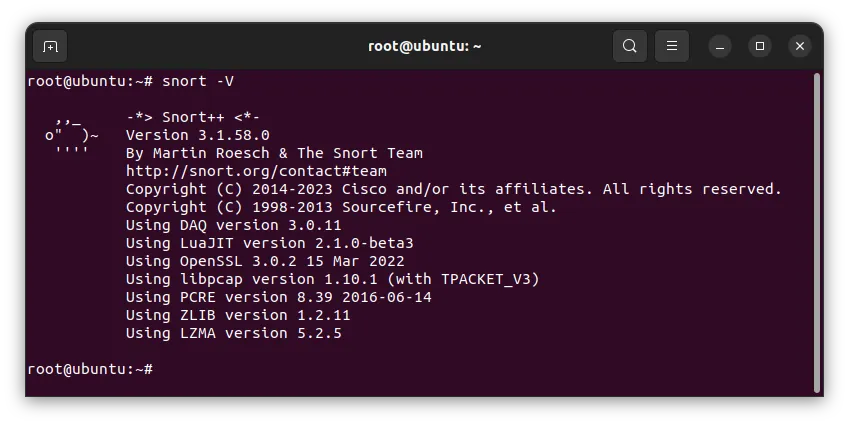

Per convalidare Snort, il comando snort -Vvisualizzerà la versione Snort IDS nella finestra del terminale:

Cordiali saluti : oltre a utilizzare IDS, puoi anche configurare un honeypot SSH per catturare gli hacker nel tuo server .

Configurazione e impostazione delle regole con Snort IDS

Per configurare l’ambiente di rete del sistema Linux per comunicare con Snort IDS, scopri il nome della scheda di interfaccia di rete del tuo sistema:

nmcli device status

Configurare la scheda di interfaccia di rete con il seguente comando:

sudo ip link set dev interface_name promisc on

Si noti che “interface_name” nel comando è il nome della scheda Ethernet del sistema.

Per evitare che i pacchetti di rete più grandi vengano troncati, disabilitare Generic Receive Offload (GRO) e Large Receive Offload (LRO) utilizzando ethtool:

sudo ethtool -K interface_name gro off lro off

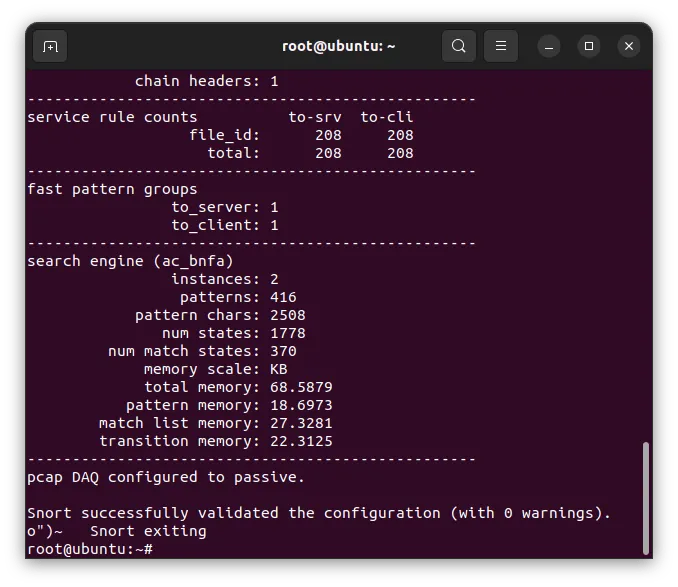

Testare le prestazioni con la configurazione di base eseguendo il comando indicato di seguito:

snort -c /usr/local/etc/snort/snort.lua

Dovrebbe fornire un output di successo che indica che Snort è stato installato e configurato sul tuo sistema. Ora puoi sperimentare le sue caratteristiche e configurazioni per determinare le regole migliori per proteggere la tua rete.

Implementazione delle regole di Snort IDS per l’esecuzione su un sistema Linux

Snort legge set di regole e configurazioni da directory specifiche:

sudo mkdir /usr/local/etc/rules

sudo mkdir /usr/local/etc/so_rules/sudo mkdir /usr/local/etc/lists/sudo touch /usr/local/etc/rules/local.rules

sudo touch /usr/local/etc/lists/default.blocklist

sudo mkdir /var/log/snort

Dopo aver creato le directory richieste, scarica le regole desiderate dal sito web di Snort:

wget https://www.snort.org/downloads/community/snort3-community-rules.tar.gz

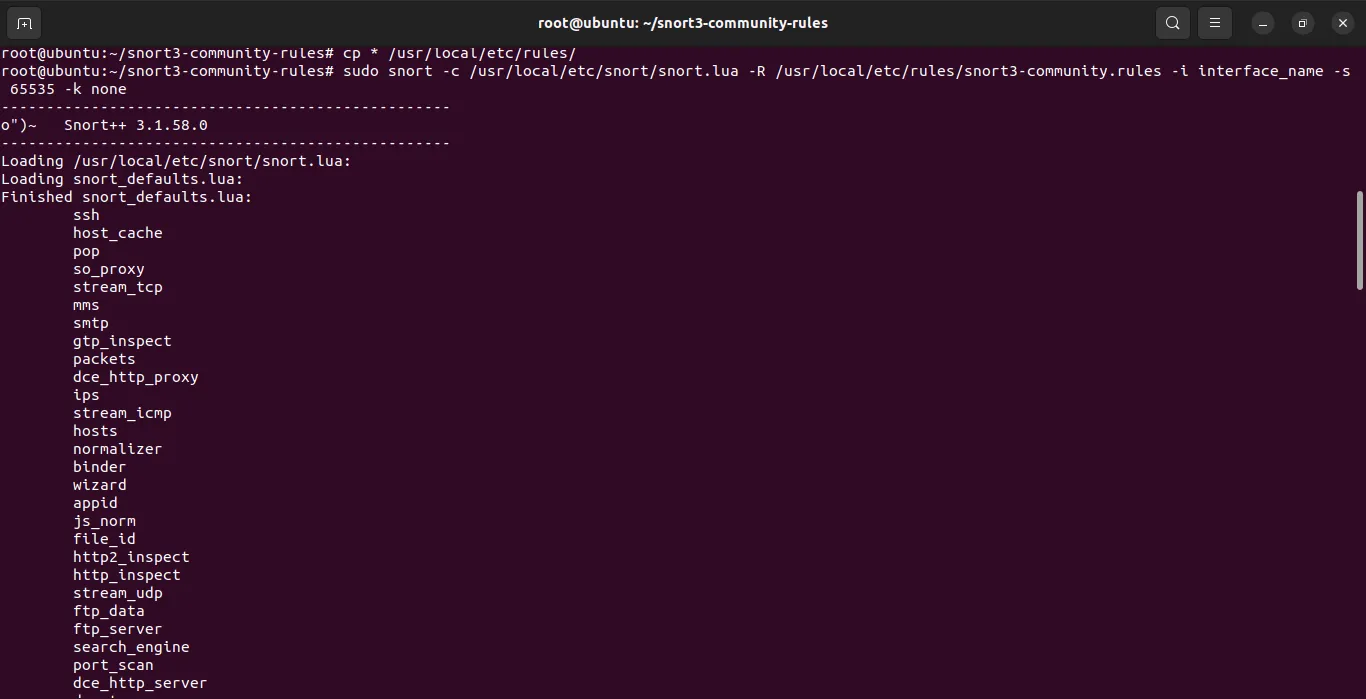

Estrai il file e copia le regole nella directory “/usr/local/etc/rules/”:

tar -xvzf snort3-community-rules

cd snort3-community-rules

cp * /usr/local/etc/rules/

Per eseguire Snort con la configurazione della regola, immetti il seguente comando:

sudo snort -c /usr/local/etc/snort/snort.lua -R /usr/local/etc/rules/snort3-community.rules -i wl01 -s 65535 -k none

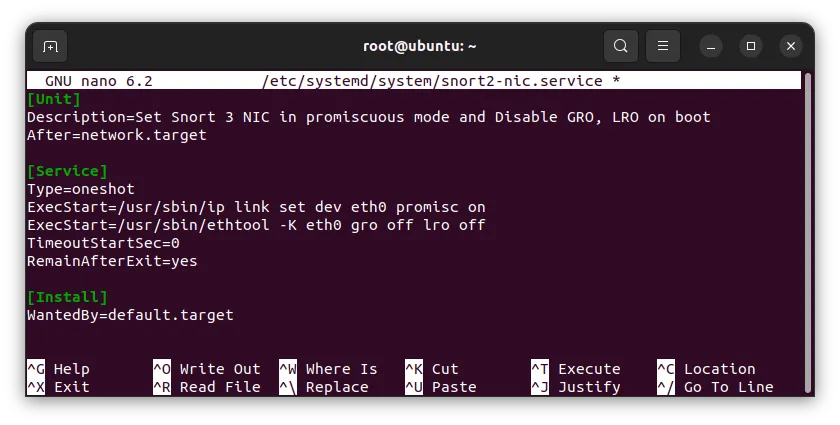

Impostazione di Snort IDS all’avvio

È essenziale garantire che Snort avvii l’esecuzione durante l’avvio e funzioni come demone in background. Configurando Snort come servizio di sistema ad avvio automatico, il software sarà operativo e proteggerà il tuo sistema ogni volta che sarà online.

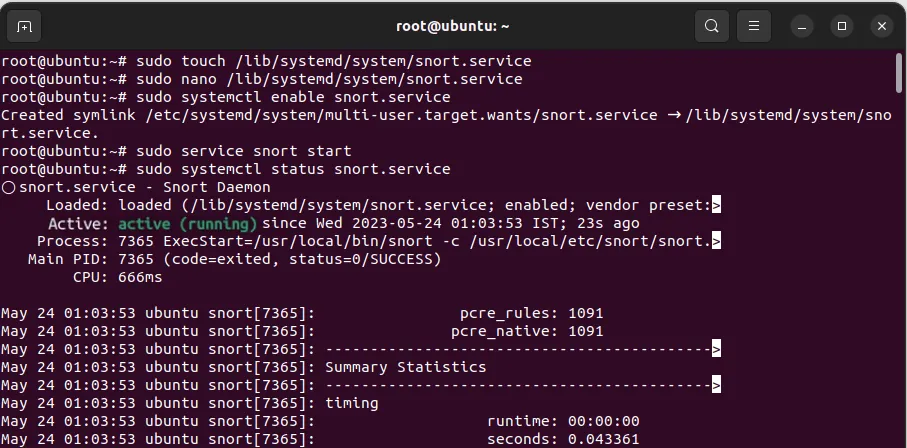

- Crea un nuovo file di servizio systemd eseguendo il comando indicato di seguito.

touch /lib/systemd/system/snort.service

- Apri il file con

nanonella finestra del terminale e aggiungi le seguenti informazioni.

[Unit]Description=Snort Daemon

After=syslog.target network.target

[Service]Type=simple

ExecStart=/usr/local/bin/snort -c /usr/local/etc/snort/snort.lua -R /usr/local/etc/rules/snort3-community.rules -s 65535 -k none -l /var/log/snort -D -L pcap -i ens33

[Install]WantedBy=multi-user.target

- Salva ed esci dal file. Abilita e avvia lo script:

sudo systemctl enable snort.service

sudo snort start

Snort IDS è pronto per accendere e proteggere il tuo sistema Linux. Per trovare altri strumenti di sicurezza open source su Linux , segui il link.

Monitoraggio del traffico di rete con Snort

Abbiamo imparato a conoscere Snort e il modo in cui funziona. Ora controlliamo alcune delle nozioni di base su come utilizzare Snort per monitorare il traffico di rete e trovare probabili rischi per la sicurezza.

- Per iniziare a utilizzare Snort e monitorare il traffico di rete, scegli prima l’interfaccia di rete. Seguire il comando sotto indicato per scoprire i nomi delle interfacce di rete presenti nel sistema.

ifconfig -a

- Avvia Snort con il comando indicato di seguito. Si aprirà una console nella finestra del terminale che monitorerà attivamente l’interfaccia di rete e continuerà ad aggiornarsi se vengono rilevate potenziali minacce.

sudo snort -i [Network_Interface] -c /etc/snort/snort.conf -A console

Qui nel comando, l’interfaccia di rete è la porta Ethernet che hai scelto di monitorare, “etc/snort/snort.conf” è la posizione del file di configurazione di Snort ed è la -Aconsole per visualizzare gli avvisi generati da Snort IDS.

Questo è il modo in cui Snort viene utilizzato per monitorare le minacce alla sicurezza e gli attacchi vulnerabili. Continua ad aggiornare le regole su base regolare. Snort IDS con regole aggiornate in corso non solo rileverà le minacce alla sicurezza, ma aiuterà a eliminarle.

Domande frequenti

Come posso ottenere e aggiornare le regole di Snort?

Le regole Snort sono cruciali per il funzionamento efficiente dell’IDS, in quanto definiscono i criteri per rilevare specifiche intrusioni di rete. Puoi ottenere le regole di Snort dal sito web ufficiale di Snort. Esistono tre tipi distinti di archivi Rule: Comunità, che è accessibile gratuitamente; Registrato, che è accessibile dopo che ti sei registrato con Snort; e Abbonamento, per il quale è necessario abbonarsi a un piano Snort a pagamento come dettagliato sul suo sito Web ufficiale.

È possibile implementare Snort in una vasta rete?

Sì, può essere distribuito per migliorare la sicurezza della rete su più sistemi, utilizzando un sistema di gestione centralizzato, come Security Onion o Snorby.

Snort IDS è adatto a piccole imprese o reti domestiche?

Snort IDS è una soluzione di sicurezza efficace che può avvantaggiare le piccole imprese e le reti domestiche. L’accessibilità e l’economicità del sistema sono attribuite alla sua natura open-source. Lo Snort Intrusion Detection System (IDS) può essere implementato su un singolo sistema o più.

Lascia un commento