Blocca gli attacchi NTLM su SMB in Windows 11 utilizzando GPEDIT o PowerShell

Se desideri bloccare gli attacchi NTLM su SMB in Windows 11, ecco come puoi farlo. Un amministratore può bloccare tutti gli attacchi NTLM su Server Message Block con l’aiuto dell’Editor criteri di gruppo locali e di Windows PowerShell.

Se sei un amministratore di sistema, devi sapere che SMB o Server Message Block è uno dei protocolli essenziali richiesti per vari tipi di condivisione, inclusi file, stampanti, ecc., su una rete condivisa, ad esempio ufficio, azienda, ecc. .

D’altro canto, NTLM o Windows New Technology LAN Manager consente agli utenti di autenticare gli utenti per le connessioni remote in uscita. Un utente malintenzionato può sfruttare o manipolare NTLM per autenticarsi e attaccare il computer o addirittura l’intera rete.

Blocca gli attacchi NTLM su SMB in Windows 11 utilizzando GPEDIT

Per bloccare gli attacchi NTLM su SMB in Windows 11 utilizzando GPEDIT, attenersi alla seguente procedura:

- Premi Win+R per aprire il prompt Esegui.

- Digita gpedit.m sc e premi il pulsante Invio .

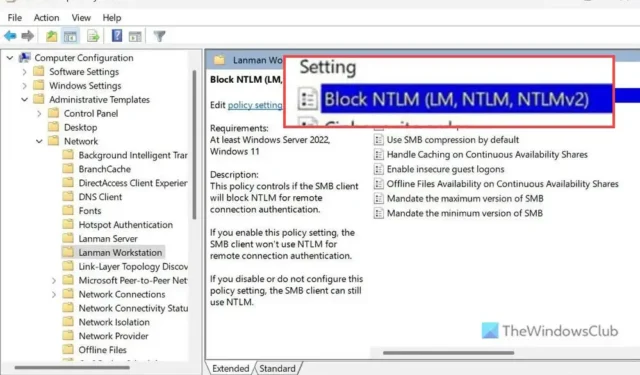

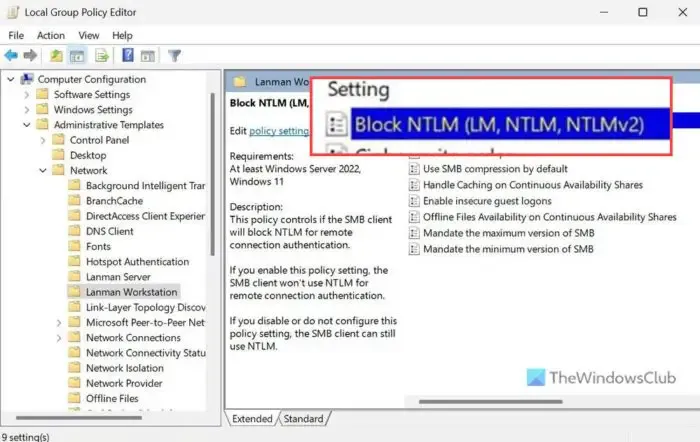

- Passare a Lanman Workstation in Configurazione computer .

- Fare doppio clic sull’impostazione Blocca NTLM (LM, NTLM, NTLMv2) .

- Scegli l’ opzione Abilitato .

- Fare clic sul pulsante OK .

Per saperne di più su questi passaggi, continua a leggere.

Win+R gpedit.msc Invio![]()

Successivamente, vai al seguente percorso:

Configurazione computer > Modelli amministrativi > Rete > Lanman Workstation

Fare doppio clic sull’impostazione Blocca NTLM (LM, NTLM, NTLMv2) e scegliere l’ opzione Abilitato .

Fare clic sul pulsante OK per salvare la modifica.

Blocca gli attacchi NTLM su SMB in Windows 11 utilizzando PowerShell

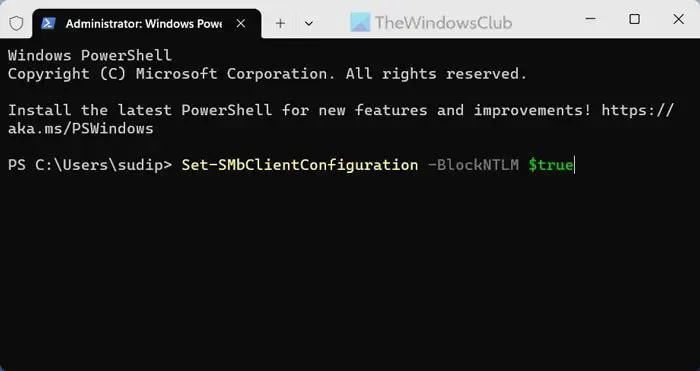

Per bloccare gli attacchi NTLM su SMB in Windows 11 utilizzando PowerShell, attenersi alla seguente procedura:

- Premi Win+X per aprire il menu.

- Seleziona l’ opzione Terminale (Amministratore) .

- Fare clic sul pulsante Sì .

- Immettere questo comando: Set-SMbClientConfiguration -BlockNTLM $true

Diamo un’occhiata a questi passaggi in dettaglio.

Per iniziare, è necessario aprire PowerShell con privilegi di amministratore. Per farlo, premi Win+X e scegli l’ opzione Terminale (Amministratore) . Successivamente, fai clic sul pulsante Sì nel prompt dell’UAC.

Successivamente, assicurati di avere un’istanza di PowerShell aperta nel terminale di Windows. Se è così, inserisci questo comando:

Set-SMbClientConfiguration -BlockNTLM $true

È anche possibile specificare il blocco NTLM SMB durante la mappatura di un’unità. Per questo, devi usare questo comando:

New-SmbMapping -RemotePath \\server\share -BlockNTLM $true

È tutto! Spero che questa guida ti aiuti.

Come disabilito NTLMv1 in Windows 11?

Per disabilitare NTMLv1 in Windows 11, è necessario utilizzare solo NTMLv2. Per questo, apri l’Editor criteri di gruppo locale e accedi a questo percorso: Configurazione computer > Impostazioni di Windows > Impostazioni di sicurezza > Criteri locali > Opzioni di sicurezza. Fare doppio clic sull’impostazione Sicurezza di rete: livello di autenticazione di LAN Manager e scegliere Invia solo risposta NTMLv2. Rifiutare l’opzione LM e NTLM e fare clic sul pulsante OK.

Le PMI utilizzano NTLM?

Sì, SMB o Server Message Block utilizza NTLM in Windows 11. NTLM è necessario per autenticare l’identità dell’utente per le connessioni in uscita. Viene utilizzato principalmente quando si tenta di condividere file, stampanti o altri dispositivi o unità su una rete condivisa in un ufficio o in altro luogo.

Lascia un commento