AADSTS50020, L’account utente del provider di identità non esiste nel tenant

In questo articolo discuteremo le possibili soluzioni per risolvere il problema AADSTS50020, l’account utente del provider di identità non esiste in caso di errore del tenant. Questo errore si verifica in genere quando un utente guest di un provider di identità (IdP) non riesce ad accedere a un tenant di risorse in Azure Active Directory (Azure AD). Potresti visualizzare questo errore in diverse situazioni. Ogni situazione richiede un modo diverso per risolvere il problema.

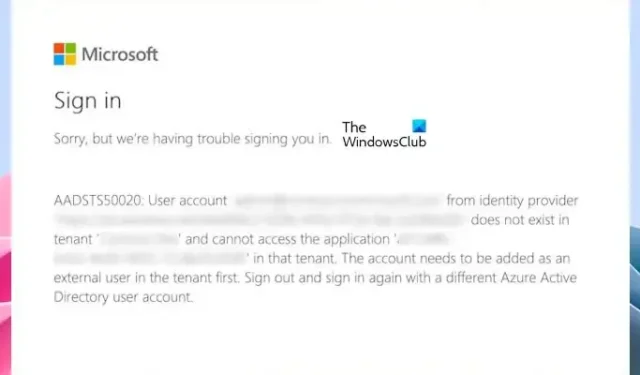

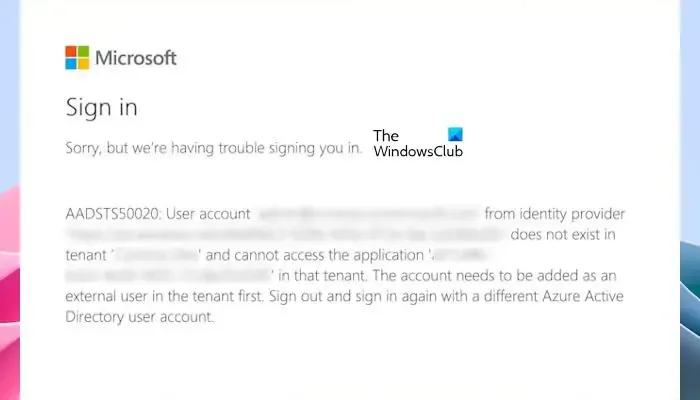

Il messaggio di errore completo che l’utente guest vede quando tenta di accedere a un’applicazione o a una risorsa nel tenant della risorsa è:

AADSTS50020: l’account utente ” [email protected] ” dal provider di identità {IdentityProviderURL} non esiste nel tenant {ResourceTenantName}.

Esaminando i registri sull’inquilino domestico, l’amministratore vedrà il seguente messaggio di errore:

L’account utente {email} dal provider di identità {idp} non esiste nel tenant {tenant} e non può accedere all’applicazione {appId}({appName}) in quel tenant. L’account deve prima essere aggiunto come utente esterno nel tenant. Disconnettersi e accedere nuovamente con un account utente di Azure Active Directory diverso.

AADSTS50020, L’account utente del provider di identità non esiste nel tenant

Le soluzioni seguenti ti aiuteranno a correggere l’errore AADSTS50020, l’account utente del provider di identità non esiste in caso di errore del tenant.

- Modifica l’impostazione del pubblico di accesso nel manifest di registrazione dell’app

- Utilizza l’URL di accesso corretto

- Esci, quindi accedi nuovamente da un browser diverso o da una sessione del browser privata

- Invita l’utente ospite

- Assegnare l’accesso agli utenti (se applicabile)

- Utilizzare un endpoint specifico per il tenant o l’organizzazione

- Reimposta lo stato di riscatto dell’account utente ospite

Vediamo nel dettaglio tutti questi fix.

1] Modifica l’impostazione del pubblico di accesso nel manifest di registrazione dell’app

Una possibile causa di questo errore è quando un tenant utilizza un tipo di account non supportato. Ad esempio, se per la registrazione dell’app è impostato un tipo di account a tenant singolo, un utente di un altro provider identificato non potrà accedere all’applicazione.

Per correggere l’errore AADSTS50020, modifica l’impostazione del pubblico di accesso nel manifest di registrazione dell’app come segue:

- Vai al portale di Azure .

- Seleziona Registrazioni app .

- Seleziona il nome della registrazione dell’app.

- Seleziona Manifest dalla barra laterale.

- Nel codice JSON , trova l’impostazione signInAudience.

- Controllare l’impostazione da uno dei seguenti valori:

- AzureAD e account Microsoft personale

- AzureADMultipleOrgs

- Account Microsoft personale

SignInAudience deve contenere uno dei valori sopra menzionati. Se non trovi nessuno di questi valori nell’impostazione SignInAudience, devi creare nuovamente la registrazione dell’app.

2] Utilizza l’URL di accesso corretto

Un’altra causa di questo errore è l’utilizzo dell’URL di accesso errato. Ad esempio, se usi l’URL https://login.Microsoftonline.com/<YourTenantNameOrID>, è previsto che l’autenticazione venga eseguita solo sul tuo tenant. Ecco perché gli utenti di altre organizzazioni non possono accedere all’applicazione. Quando altri utenti tentano di farlo, riceveranno un errore di accesso.

Per risolvere questo problema è necessario aggiungere questi utenti come ospiti nel tenant specificato nella richiesta. Puoi utilizzare l’URL di accesso corrispondente per un tipo specifico di applicazione. Alcuni esempi sono menzionati di seguito:

Per il tipo di applicazioni multi-tenant è possibile utilizzare il seguente URL di accesso.

Se usi il tipo di account multitenant e personale, puoi utilizzare il seguente URL di accesso.

Solo per gli account personali, utilizza questo URL di accesso.

3] Esci, quindi accedi nuovamente da un browser diverso o da una sessione del browser privata

A volte questo errore si verifica quando l’utente ha effettuato l’accesso al tenant sbagliato. Ad esempio, quando un utente ha già una sessione attiva nel suo browser web e tenta di accedere alla tua applicazione facendo clic sul rispettivo collegamento o inserendo l’URL richiesto in una nuova scheda.

In questa situazione, chiedi all’utente ospite di eseguire una delle seguenti operazioni:

- Esci dall’account già aperto nel suo browser web. Ciò terminerà la sessione già attiva. Ora può accedere utilizzando il collegamento e le credenziali corretti.

- Accedi utilizzando un browser Web diverso.

- Accedi nella finestra Privata o in incognito nello stesso browser web.

4] Invita l’utente ospite

Questo errore viene visualizzato anche quando l’utente ospite non è invitato. La soluzione a questa situazione è semplice. Invita l’utente ospite.

5] Assegna l’accesso agli utenti (se applicabile)

Se l’applicazione è un’applicazione aziendale che richiede l’assegnazione di un utente e l’utente non è nell’elenco degli utenti autorizzati a cui è stato assegnato l’accesso all’applicazione, si verificherà questo errore.

Puoi verificare se la tua applicazione aziendale richiede o meno l’assegnazione degli utenti seguendo i passaggi forniti di seguito:

- Vai al portale di Azure.

- Seleziona le applicazioni Enterprise .

- Seleziona la tua applicazione aziendale.

- Seleziona Proprietà .

- Controlla se l’ opzione Assegnazione richiesta è impostata su Sì . Se è impostato su Sì, l’applicazione richiede l’assegnazione dell’utente.

In questa situazione, assegna l’accesso agli utenti individualmente o come parte di un gruppo.

6] Utilizzare un endpoint specifico per il tenant o l’organizzazione

Il codice di errore AADSTS50020 può verificarsi anche quando un utente tenta di utilizzare il flusso ROPC (Resource Owner Password Credential) per i propri account personali. Microsoft Identity Platform supporta ROPC solo nei tenant di Azure AD e non negli account personali.

In questa situazione, l’utente deve utilizzare l’endpoint specifico del tenant o dell’organizzazione. Tieni presente che gli account personali non possono utilizzare ROPC anche se sono invitati a un tenant di Azure AD.

7] Reimposta lo stato di riscatto dell’account utente ospite

Se l’amministratore ha eliminato il nome utente dell’utente guest nel tenant della risorsa e lo ha ricreato nel tenant home, l’utente guest riscontrerà questo errore. L’amministratore deve inoltre verificare che l’account utente guest nel tenant della risorsa non sia associato all’account utente guest nel tenant Home.

Per correggere l’errore in questa situazione, reimpostare lo stato di riscatto dell’account utente guest nel tenant della risorsa.

Questo è tutto. Spero che aiuti.

Quale ID tenant viene utilizzato in Azure?

L’ID tenant in Azure è un identificatore univoco per un tenant di Azure Active Directory (Azure AD). Viene anche chiamato ID tenant di Office 365. Esistono diversi modi per ottenere l’ID tenant di Azure.

Chi è l’amministratore del tenant?

Un amministratore tenant è un utente che dispone del livello più alto di autorizzazioni in un tenant di Azure Active Directory (Azure AD). Può gestire tutti gli aspetti del tenant, inclusi utenti, gruppi, autorizzazioni e impostazioni.

Lascia un commento